Instructions de Suppression du maliciel CherryBlos ciblan Android

![]() Écrit par Tomas Meskauskas le

Écrit par Tomas Meskauskas le

Quel type de maliciel est CherryBlos ?

CherryBlos est le nom d'un maliciel ciblant les systèmes d'exploitation Android. Ce programme malveillant est classé comme un voleur et un clippeur. Il fonctionne en extrayant/exfiltrant les informations d'identification des portefeuilles de cryptomonnaies et en réacheminant les transactions de cryptomonnaies vers les portefeuilles détenus par les attaquants.

Au moins quatre fausses applications ont été identifiées comme étant utilisées pour infiltrer CherryBlos dans les appareils. Plusieurs techniques ont été observées pour promouvoir ces applications.

Il est pertinent de mentionner que CherryBlos est lié à une autre campagne de maliciels baptisée FakeTrade. Cette opération implique des applications frauduleuses qui promettent des récompenses monétaires pour des achats ou d'autres tâches. Cependant, les victimes sont incapables d'encaisser leurs gains.

Les applications FakeTrade étaient hébergées sur le Google Play Store, mais les applications connues ont été retirées à ce jour. Cette campagne a ciblé des utilisateurs du monde entier, notamment en Malaisie, au Mexique, en Indonésie, aux Philippines, en Ouganda et au Viêt Nam.

Vue globale du maliciel CherryBlos

Dans la plupart des cas, les maliciels spécifiques à Android s'appuient sur les services d'accessibilité de ces systèmes d'exploitation, et CherryBlos ne fait pas exception à la règle.

Une fois l'application malveillante ouverte, la victime voit apparaître une fenêtre pop-up lui demandant d'activer les services d'accessibilité d'Android. Le maliciel peut également afficher un site web officiel pour donner une impression de légitimité.

Les services d'accessibilité sont conçus pour aider les utilisateurs qui ont besoin d'assistance pour interagir avec leurs appareils. Ces services sont capables d'effectuer diverses actions, telles que lire l'écran de l'appareil, simuler l'écran tactile et le clavier, etc. C'est pourquoi les maliciels qui abusent de ces services acquièrent leurs capacités.

Par exemple, CherryBlos utilise les services d'accessibilité d'Android pour s'octroyer automatiquement des autorisations chaque fois qu'une invite du système s'affiche.

Ce maliciel utilise également d'autres techniques d'anti-détection et de garantie de la persistance. Il s'appuie sur d'autres outils pour obtenir des privilèges de fonctionnement en arrière-plan, une exemption des processus d'optimisation de la batterie (c'est-à-dire qu'il évite d'être éteint lorsqu'il n'est pas utilisé activement), etc. CherryBlos peut également renvoyer l'utilisateur à l'écran d'accueil lorsqu'il accède aux paramètres de l'application, ce qui pourrait être une tentative d'empêcher la victime de mettre fin au processus de l'application ou de la supprimer.

CherryBlos obtient la liste des applications liées aux crypto-monnaies installées sur l'appareil. Il envoie ensuite les noms des applications qui l'intéressent à son serveur C&C (Command and Control) et récupère de fausses interfaces pour celles-ci.

Lorsque l'utilisateur ouvre ensuite une application cryptographique légitime (par exemple, BitKeep, Binance, etc.), il se voit présenter une interface d'hameçonnage. Le faux écran enregistre alors les informations d'identification saisies par la victime (par exemple, identifiants, noms d'utilisateur, mots de passe, phrases de passe, etc.)

CherryBlos peut également utiliser une autre technique pour obtenir des informations d'identification. Le maliciel est capable de parcourir des fichiers multimédias dans un stockage externe, puis si une phrase de passe potentielle est trouvée - avec l'utilisation de l'OCR (Reconnaissance Optique de Caractères), CherryBlos convertira les caractères de l'image en texte et l'enverra au serveur C&C.

Comme nous l'avons mentionné dans l'introduction, CherryBlos possède également des fonctionnalités de clippage. Ces capacités permettent au programme de remplacer les adresses des portefeuilles de crypto-monnaies par celles des portefeuilles de crypto-monnaies en possession des cybercriminels. Pour les activités de clippage de CherryBlos, des interfaces frauduleuses sont également utilisées.

Ainsi, lorsque l'utilisateur interagit avec ce qu'il croit être une application authentique liée aux crypto-monnaies, il a en fait affaire à une fausse superposition. Et lorsque la victime effectue un retrait de crypto-monnaie, l'adresse du portefeuille prévu est remplacée - cependant, la superposition continue d'afficher le processus avec les informations d'identification saisies et suit la procédure standard. Ainsi, la victime transfère sans le savoir les crypto-monnaies aux attaquants.

CherryBlos peut détourner les transactions des crypto-monnaies suivantes : Tether (USDT), USD Coin (USDC), Ethereum (ETH), Binance coin (BNB), Bitcoin (BTC) et TRON (TRX).

En résumé, la présence d'un logiciel comme CherryBlos sur des appareils peut entraîner de graves problèmes de confidentialité et des pertes financières importantes.

En outre, en raison de la nature pratiquement irréversible des transactions en crypto-monnaies, les victimes n'ont pratiquement aucune chance de récupérer les fonds volés.

| Nom | Virus CherryBlos |

| Type de Menace | Maliciel Android, Voleur, Maliciel voleur de mots de passe, Clipper, Maliciel de remplacement d'adresse de portefeuille électronique, Application malveillante. |

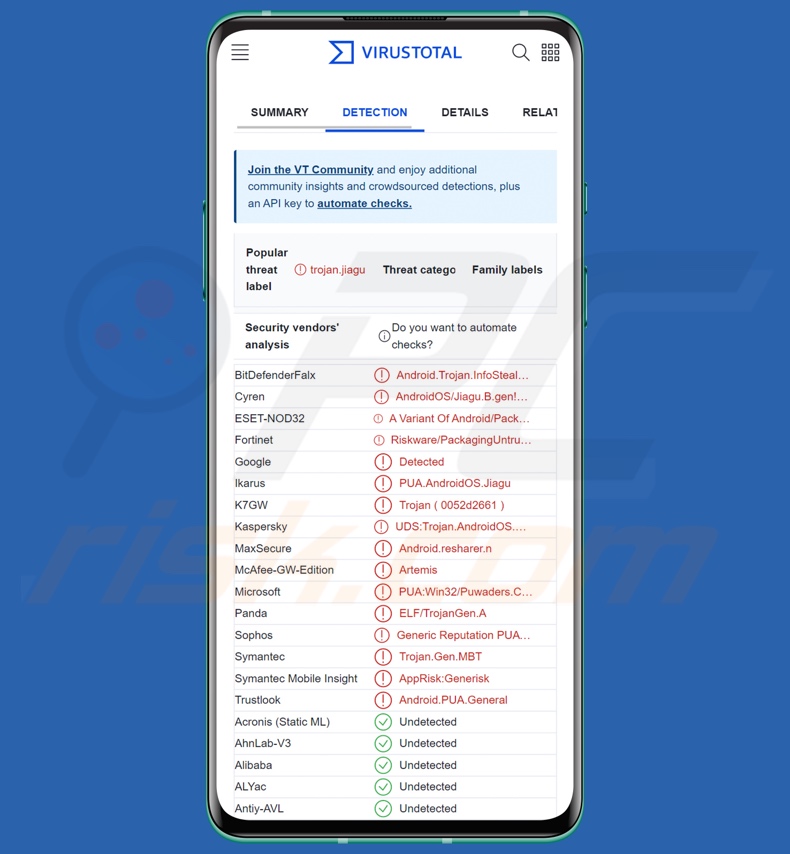

| Noms de Détection | ESET-NOD32 (Une variante d'Android/Packed.Jiagu.H Pot), Fortinet (Riskware/PackagingUntrustworthyJiagu!A), Ikarus (PUA.AndroidOS.Jiagu), Kaspersky (UDS:Trojan.AndroidOS.Piom.ayht), Liste complète (VirusTotal) |

| Cryptomonnaies Ciblées | Tether (USDT), USD Coin (USDC), Ethereum (ETH), Binance coin (BNB), Bitcoin (BTC), TRON (TRX) |

| Adresses du Portefeuille Electronique du Cyber Criminel | TRcSgdsPZAmqRZofLnuWc5t6tRm6v7FZfR (USDT/USDC, TRX), 0x7cb460e143c4ae66b30397372be020c09fbdff3e (USDT/USDC, ETH, BNB), 1MstmvhmcRbMvcknmXwW81fmoenTozTWVF (BTC) |

| Symptômes | L'appareil fonctionne lentement, les paramètres du système sont modifiés sans l'autorisation de l'utilisateur, l'utilisation des données et de la batterie augmente considérablement. |

| Méthodes de Distribution | Pièces jointes infectées, publicités en ligne malveillantes, ingénierie sociale, applications trompeuses, sites web frauduleux. |

| Dommages | Crypto-monnaie volée, perte financière, informations personnelles volées (messages privés, identifiants/mots de passe, etc.), baisse des performances de l'appareil, la batterie se vide rapidement, baisse de la vitesse d'Internet, pertes de données énormes, identité volée (les apps malveillantes peuvent abuser des apps de communication). |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Exemples de maliciels centrés sur Android

Nous avons analysé et étudié des centaines de programmes malveillants ciblant Android ; CriminalBot, WyrmSpy, DragonEgg, FantasyMW, et SpinOk ne sont que quelques-uns de nos articles les plus récents sur les maliciels ciblant ces systèmes d'exploitation.

Les maliciels peuvent être très polyvalents ; ils peuvent être à la fois voleurs et clippeurs et avoir d'autres fonctionnalités. Cependant, quel que soit le mode de fonctionnement des maliciels, leur présence sur un système met en péril l'intégrité de l'appareil et la sécurité de l'utilisateur. C'est pourquoi toutes les menaces doivent être éliminées dès qu'elles sont détectées.

Comment CherryBlos a-t-il infiltré mon appareil ?

Au moment de la recherche, quatre fausses applications CherryBlos ont été découvertes – Robot 999, Happy Miner, SynthNet, et GPTalk.

Robot 999 et Happy Miner sont présentés comme des outils permettant aux utilisateurs d'utiliser les ressources du système de l'appareil pour extraire des crypto-monnaies. Le premier a été retracé jusqu'à un groupe Telegram appelé "Ukraine ROBOT", qui héberge des messages sur le minage de cryptomonnaies. La description du profil de ce groupe comprend un lien vers un site web malveillant à partir duquel CherryBlos (déguisé en "Robot 999") peut être téléchargé.

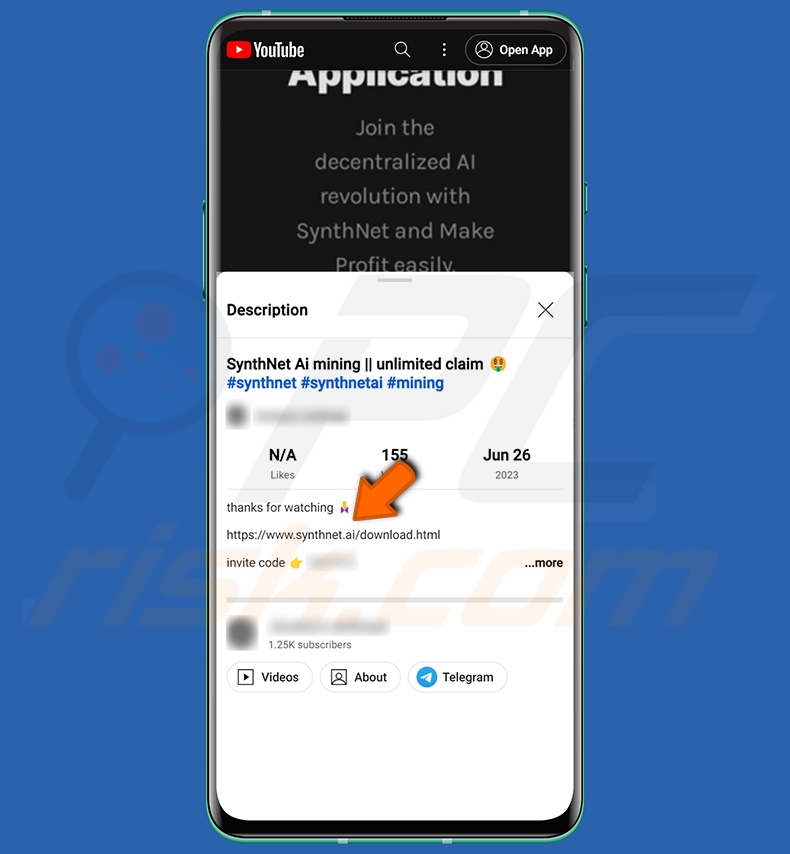

Une autre fausse application - SynthNet - est présentée comme une plateforme informatique d'IA décentralisée qui permet aux individus/organisations d'utiliser les ressources du système de leur appareil pour faire avancer le développement de l'IA. Le lien de téléchargement de cette fausse application a été approuvé par le biais d'une description sur une vidéo YouTube (hébergée sur un compte potentiellement volé), ainsi que par le biais de canaux Telegram et de comptes Twitter.

En outre, SynthNet a été trouvé sur Google Play ; toutefois, cette variante ne contenait pas de maliciels. Il est possible que cette version soit liée à CherryBlos à l'avenir.

Si l'utilisation de plateformes légitimes pour faire proliférer des maliciels est une méthode de distribution éphémère, elle n'en est pas moins répandue parmi les cybercriminels. La campagne FakeTrade, associée aux criminels à l'origine de CherryBlos, en est un bon exemple. Les applications liées à FakeTrade ont été diffusées via le Google Play Store.

Quant à GPTalk, cette fausse application ChatGPT a été diffusée par l'intermédiaire d'un faux compte Twitter.

Toutefois, il convient de noter que CherryBlos a pu se propager en utilisant d'autres déguisements et techniques.

Outre l'utilisation abusive des sources de téléchargement d'applications authentiques et la promotion via des plateformes de médias sociaux piratées ou volées, les maliciels sont généralement distribués par le biais de pièces jointes et de liens malveillants dans des courriers indésirables (par exemple, des courriels, des PM/DM, des messages non sollicités), des téléchargements "drive-by" (furtifs ou trompeurs), des escroqueries en ligne, de la publicité malveillante, des canaux de téléchargement douteux (par exemple, des sites d'hébergement de fichiers gratuits ou non, des boutiques d'applications tierces, des réseaux de partage P2P, etc.), des contenus piratés, des outils illégaux d'activation de logiciels ("cracking") et de fausses mises à jour.

En outre, certains programmes malveillants peuvent se propager via les réseaux locaux et les dispositifs de stockage amovibles (disques durs externes, clés USB, etc.).

Comment éviter l'installation de maliciels ?

Nous vous recommandons vivement d'effectuer des recherches sur les logiciels en lisant les conditions et les commentaires des utilisateurs/experts, en vérifiant les autorisations nécessaires et en contrôlant la légitimité du développeur. En outre, tous les téléchargements doivent être effectués à partir de sources officielles et fiables.

De plus, tous les programmes doivent être activés et mis à jour à l'aide de fonctions/outils fournis par des développeurs légitimes, car ceux obtenus par des tiers peuvent contenir des maliciels.

Il est également recommandé d'être prudent lors de la navigation, car les contenus en ligne frauduleux et dangereux semblent généralement authentiques et inoffensifs. Nous conseillons également d'être prudent avec les courriels et autres messages entrants. Les pièces jointes ou les liens trouvés dans des courriers suspects ne doivent pas être ouverts, car ils peuvent être infectieux.

Nous insistons sur l'importance de l'installation et de la mise à jour d'un antivirus fiable. Les logiciels de sécurité doivent être utilisés pour effectuer des analyses régulières du système et pour supprimer les menaces détectées.

Apparence du maliciel CherryBlos sous le déguisement de l'application SynthNet :

Apparence du lien de téléchargement du maliciel CherryBlos (SynthNet) dans la description d'une vidéo YouTube :

Menu rapide :

- Introduction

- Comment supprimer l'historique de navigation dans le navigateur web Chrome ?

- Comment désactiver les notifications du navigateur dans le navigateur web Chrome ?

- Comment réinitialiser le navigateur web Chrome ?

- Comment supprimer l'historique de navigation du navigateur web Firefox ?

- Comment désactiver les notifications du navigateur dans le navigateur web Firefox ?

- Comment réinitialiser le navigateur web Firefox ?

- Comment désinstaller les applications potentiellement indésirables et/ou malveillantes ?

- Comment démarrer l'appareil Android en "mode sans échec" ?

- Comment vérifier l'utilisation de la batterie de diverses applications ?

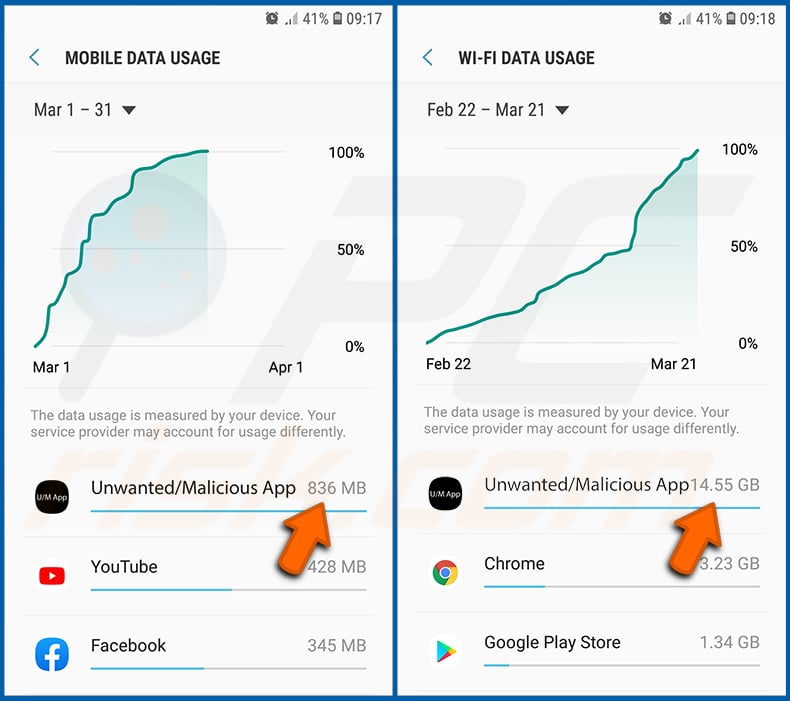

- Comment vérifier l'utilisation des données de diverses applications ?

- Comment installer les dernières mises à jour logicielles ?

- Comment réinitialiser le système à son état par défaut ?

- Comment désactiver les applications qui ont des privilèges d'administrateur ?

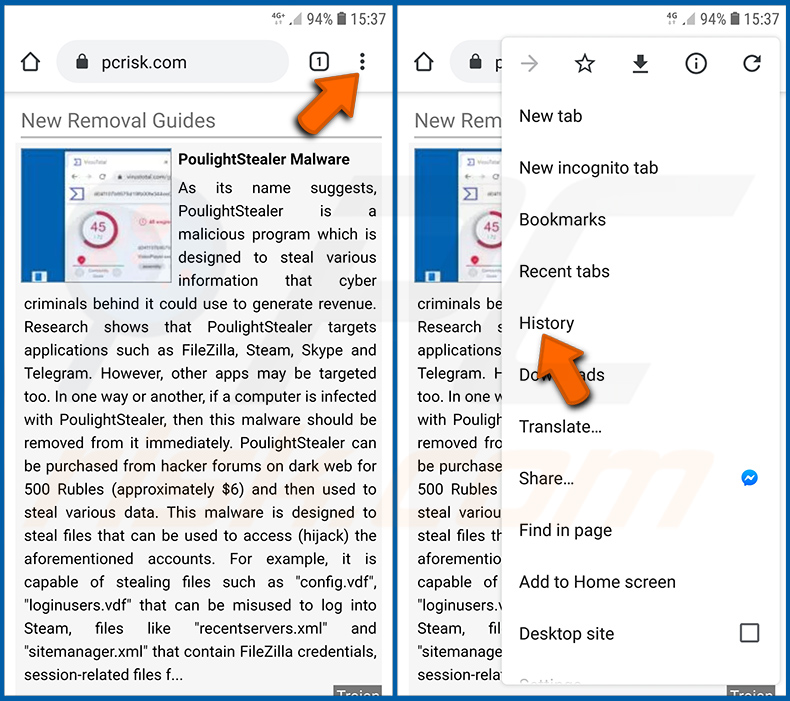

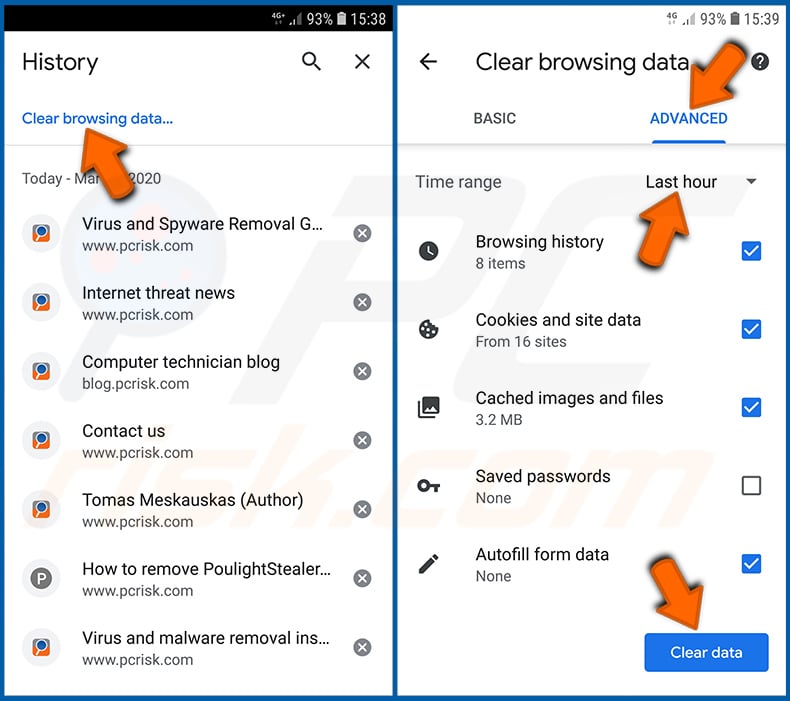

Supprimez l'historique de navigation du navigateur web Chrome :

Appuyez sur le bouton "Menu" (trois points dans le coin supérieur droit de l'écran) et sélectionnez "Historique" dans le menu déroulant qui s'ouvre.

Appuyez sur "Effacer les données de navigation", sélectionnez l'onglet "AVANCÉ", choisissez la période et les types de données que vous souhaitez supprimer et appuyez sur "Effacer les données".

[Retour à la Table des Matières]

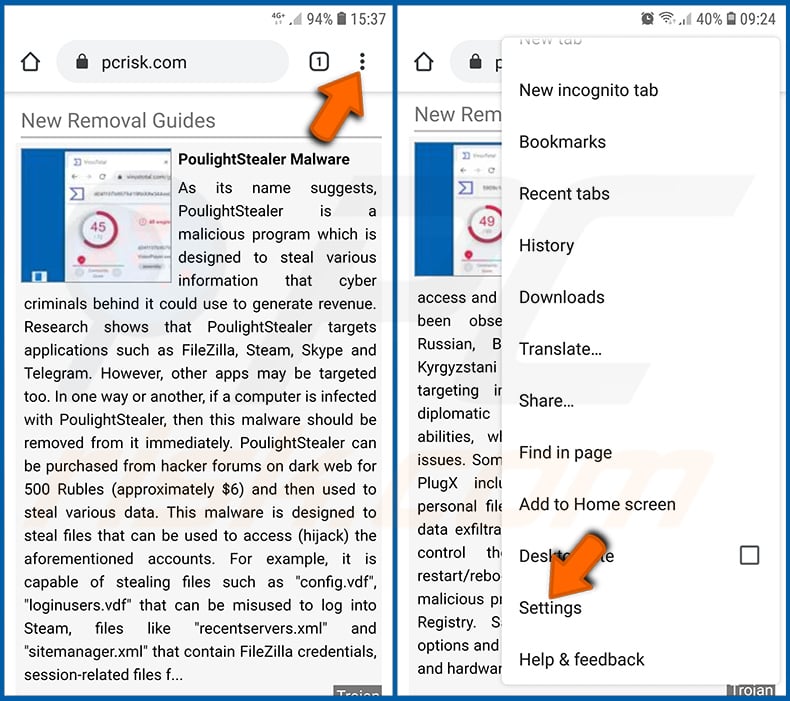

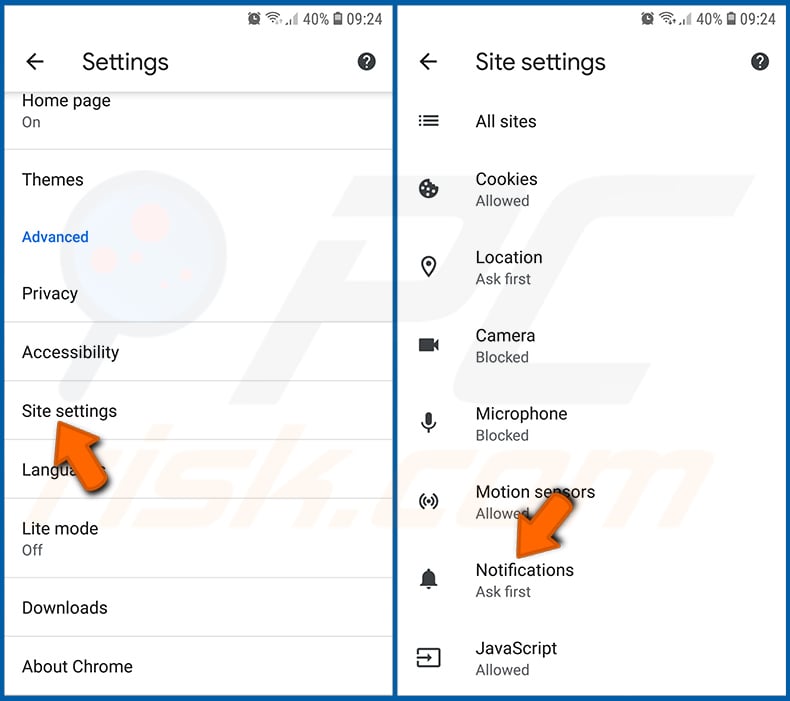

Désactivez les notifications du navigateur dans le navigateur web Chrome :

Appuyez sur le bouton "Menu" (trois points dans le coin supérieur droit de l'écran) et sélectionnez "Paramètres" dans le menu déroulant qui s'ouvre.

Faites défiler vers le bas jusqu'à ce que vous voyiez l'option "Paramètres du site" et appuyez dessus. Faites défiler vers le bas jusqu'à ce que vous voyiez l'option "Notifications" et appuyez dessus.

Recherchez les sites web qui envoient des notifications au navigateur, appuyez dessus et cliquez sur "Effacer et réinitialiser". Cette opération supprimera les autorisations accordées à ces sites web pour la diffusion de notifications. Toutefois, si vous visitez à nouveau le même site, il est possible qu'une autorisation vous soit à nouveau demandée. Vous pouvez choisir d'accorder ou non ces autorisations (si vous choisissez de refuser, le site web passera dans la section "Bloqué" et ne vous demandera plus d'autorisation).

[Retour à la Table des Matières]

Réinitialisez le navigateur web Chrome :

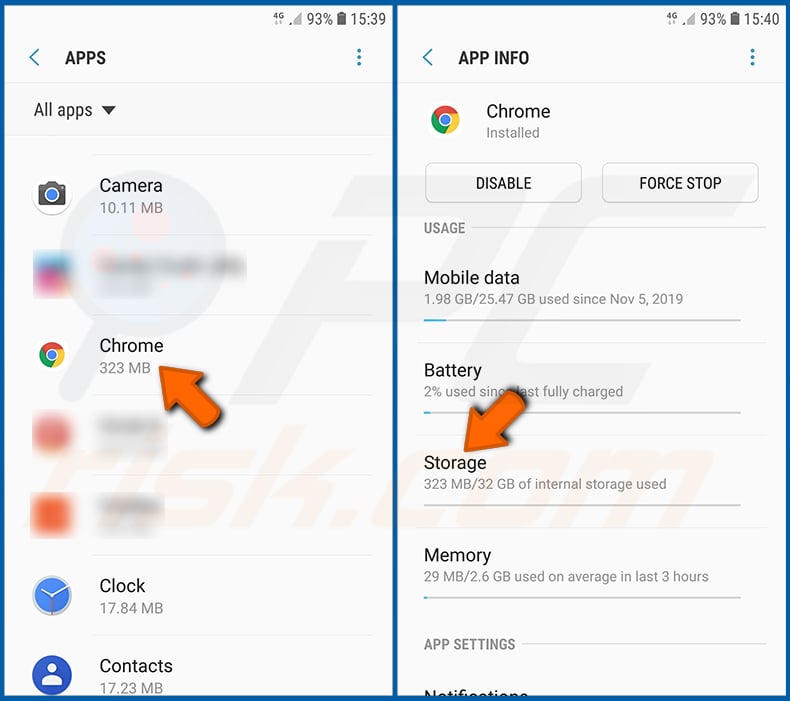

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Apps" et appuyez dessus.

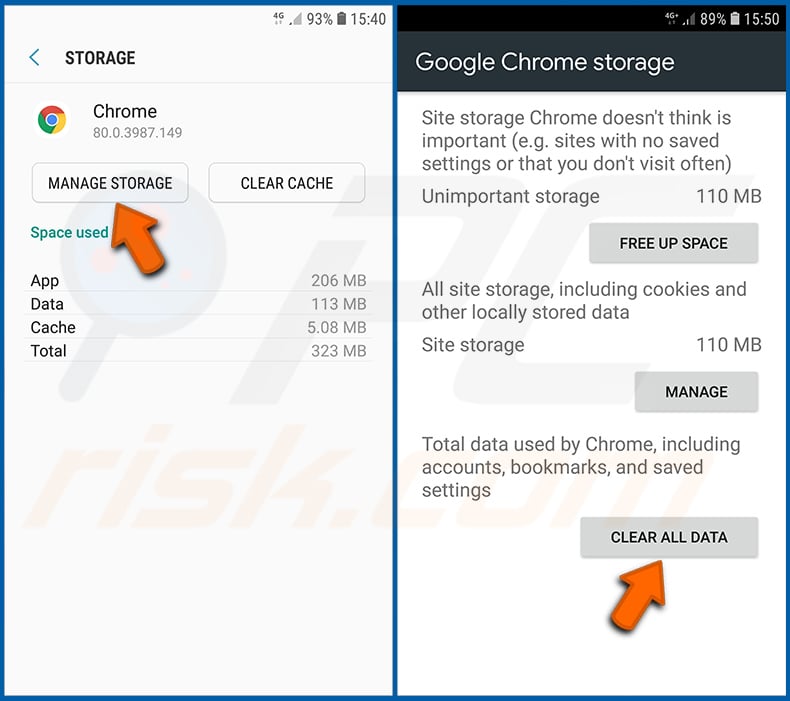

Faites défiler vers le bas jusqu'à ce que vous trouviez l'application "Chrome", sélectionnez-la et appuyez sur l'option "Stockage".

Appuyez sur "GÉRER LE STOCKAGE", puis sur "EFFACER TOUTES LES DONNÉES" et confirmez l'action en appuyant sur "OK". Notez que la réinitialisation du navigateur éliminera toutes les données qui y sont stockées. Cela signifie que tous les identifiants/mots de passe enregistrés, l'historique de navigation, les paramètres non définis par défaut et les autres données seront supprimés. Vous devrez également vous connecter à nouveau à tous les sites web.

[Retour à la Table des Matières]

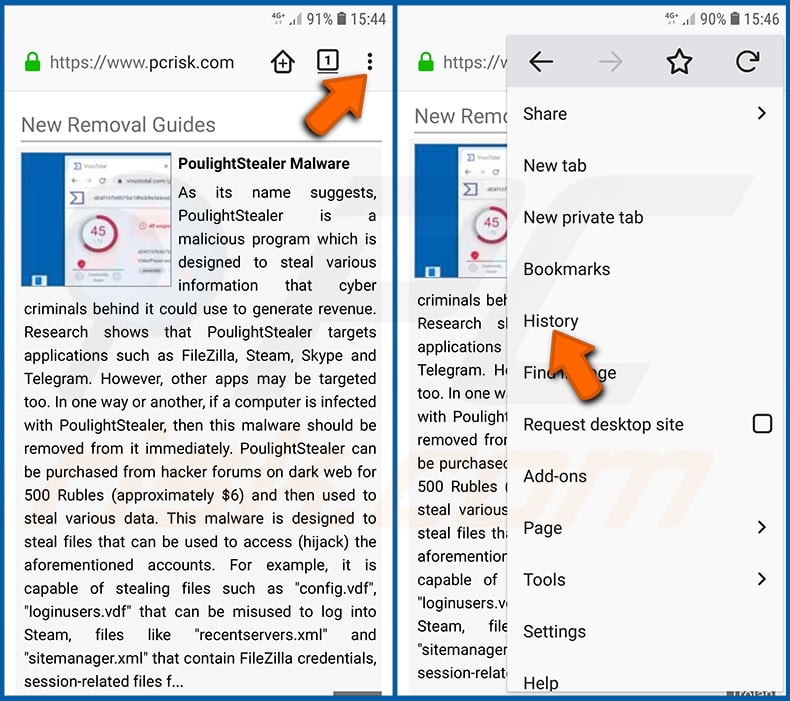

Supprimez l'historique de navigation du navigateur web Firefox :

Appuyez sur le bouton "Menu" (trois points dans le coin supérieur droit de l'écran) et sélectionnez "Historique" dans le menu déroulant qui s'ouvre.

Faites défiler vers le bas jusqu'à ce que vous voyiez "Effacer les données privées" et appuyez dessus. Sélectionnez les types de données que vous souhaitez supprimer et appuyez sur "EFFACER DONNÉES".

[Retour à la Table des Matières]

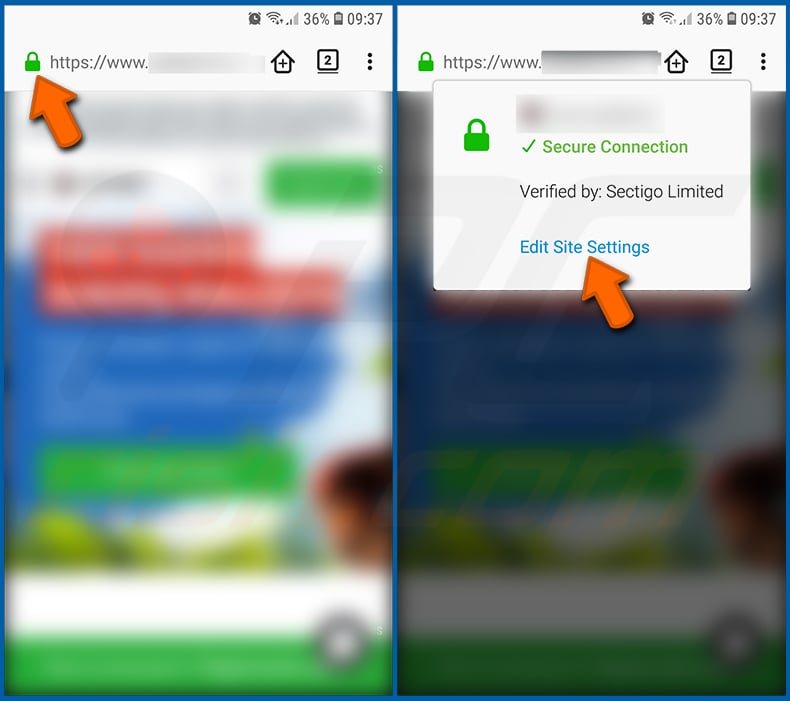

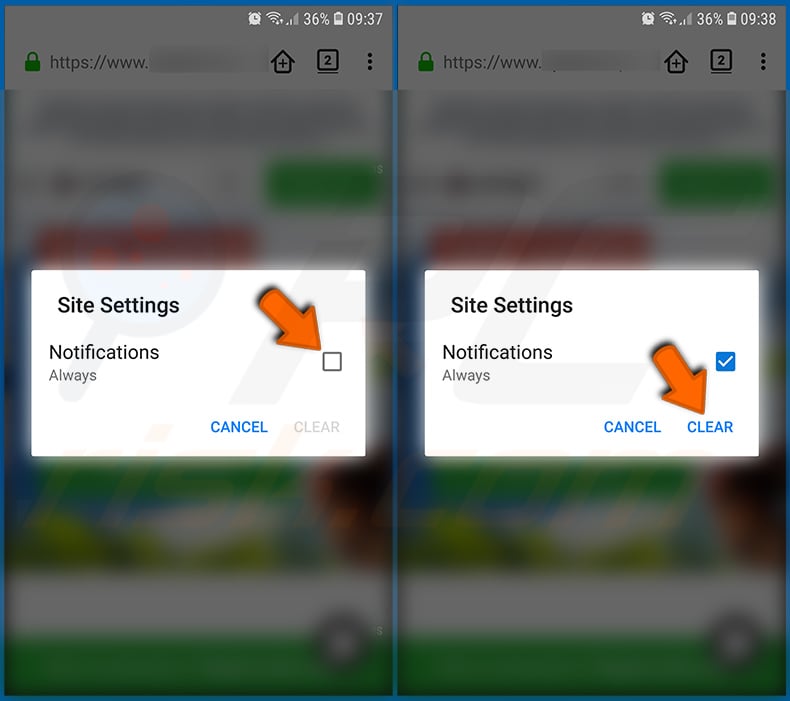

Désactivez les notifications du navigateur dans le navigateur web Firefox :

Visitez le site web qui émet des notifications de navigateur, appuyez sur l'icône affichée à gauche de la barre d'URL (l'icône n'est pas nécessairement un "verrou") et sélectionnez "Modifier les paramètres du site".

Dans la fenêtre qui s'ouvre, choisissez l'option "Notifications" et appuyez sur "EFFACER".

[Retour à la Table des Matières]

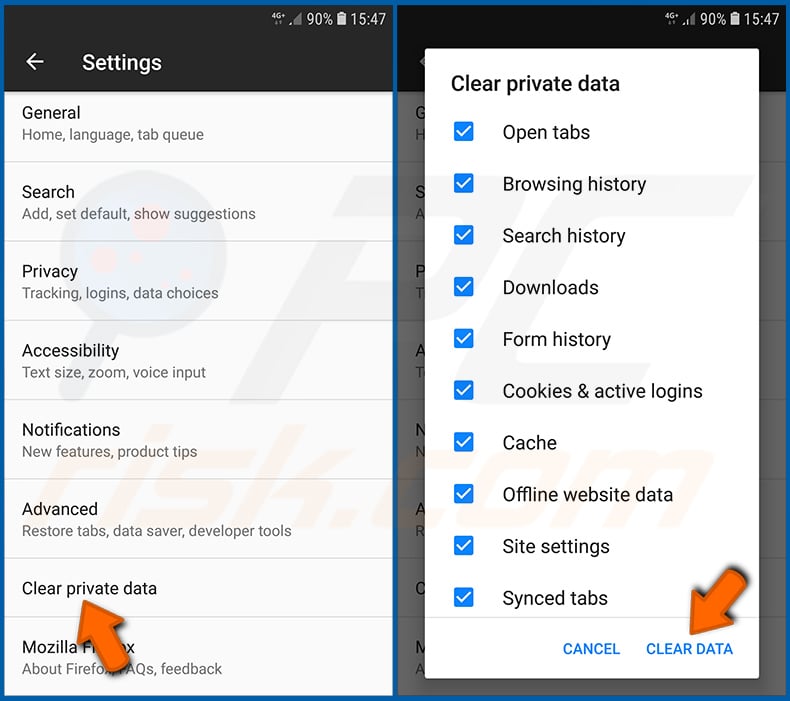

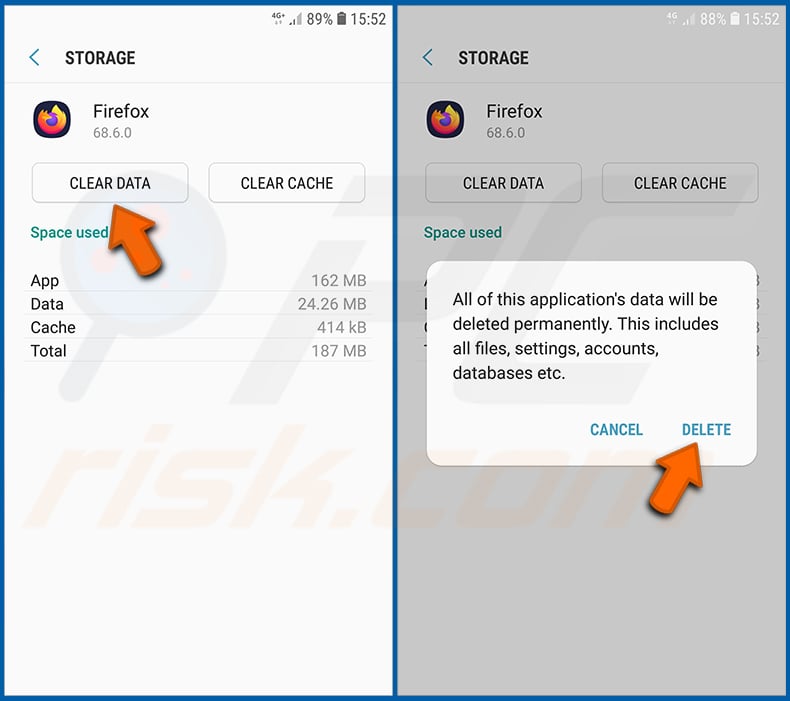

Réinitialisez le navigateur web Firefox :

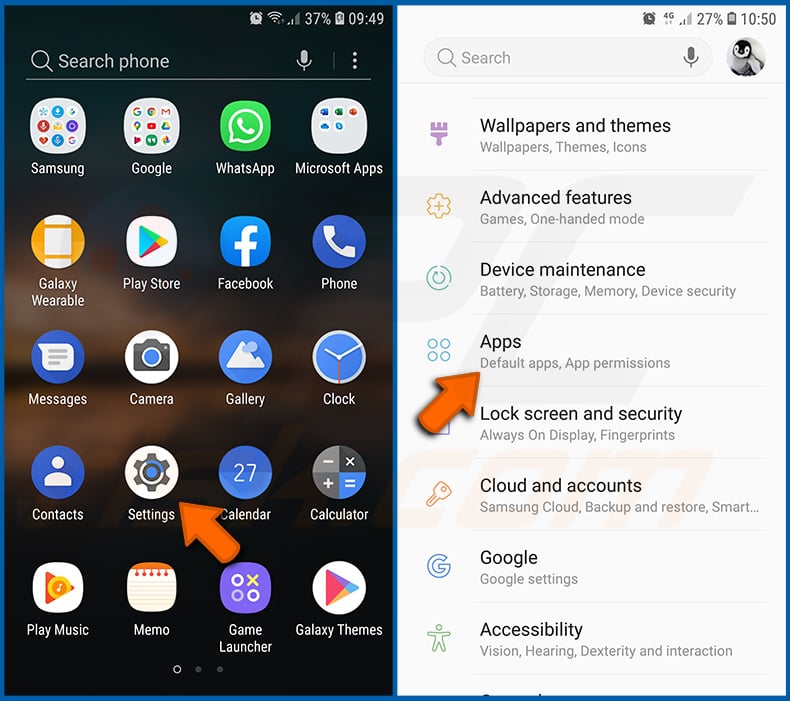

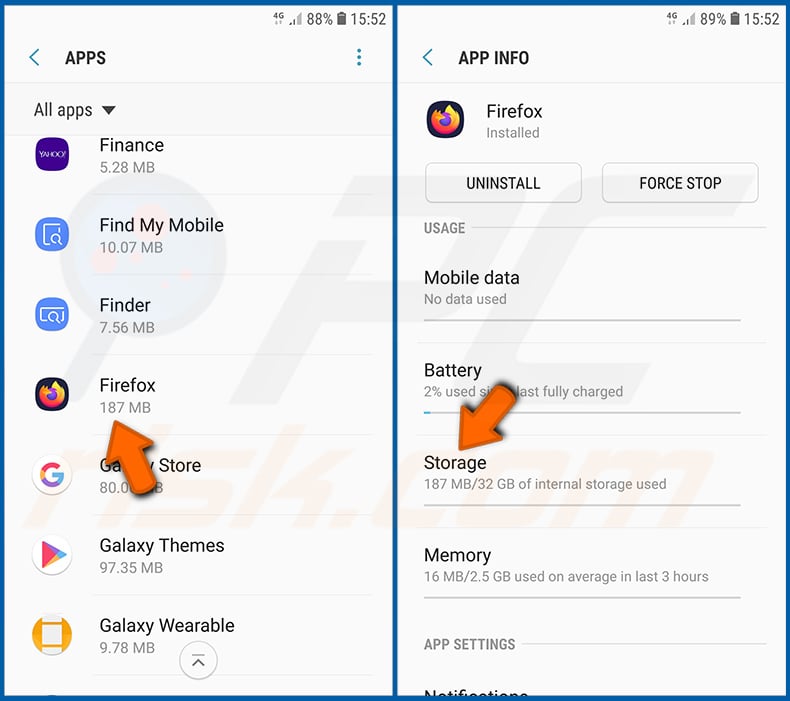

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Apps" et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous trouviez l'application "Firefox", sélectionnez-la et appuyez sur l'option "Stockage".

Tapez sur "EFFACER LES DONNÉES" et confirmez l'action en tapant sur "EFFACER". Notez que la réinitialisation du navigateur éliminera toutes les données qui y sont stockées. Cela signifie que tous les identifiants/mots de passe enregistrés, l'historique de navigation, les paramètres non définis par défaut et les autres données seront supprimés. Vous devrez également vous connecter à nouveau à tous les sites web.

[Retour à la Table des Matières]

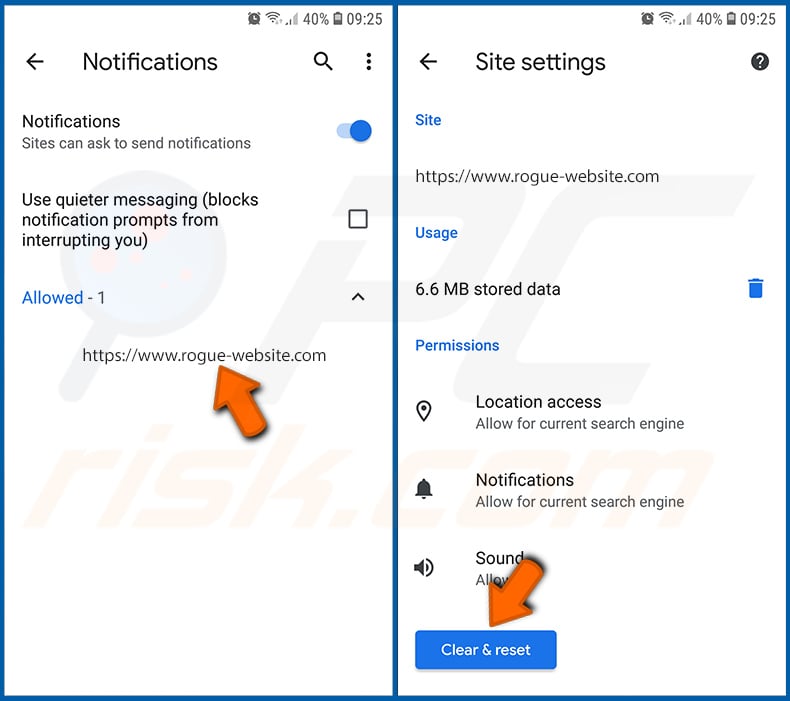

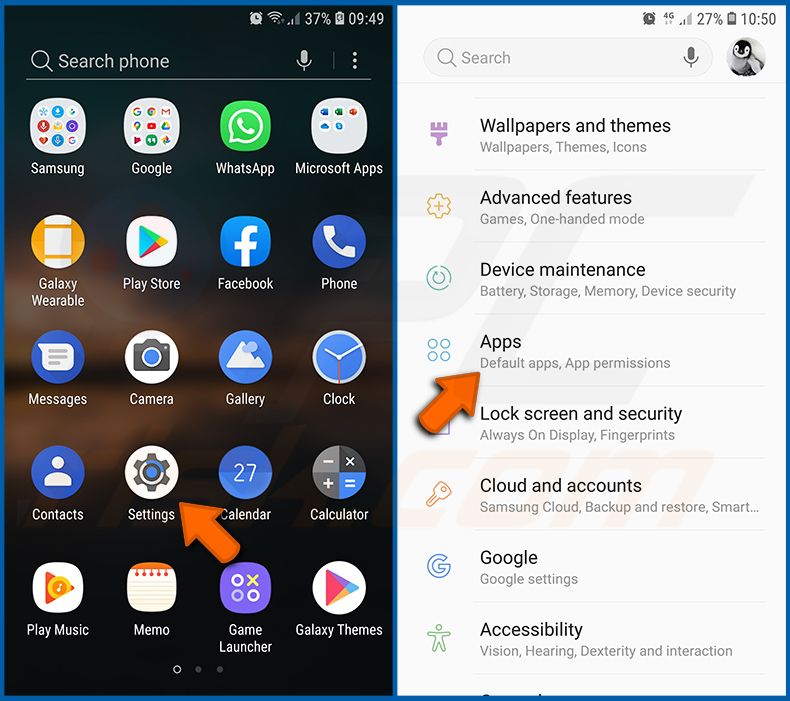

Désinstallez les applications potentiellement indésirables et/ou malveillantes :

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Apps" et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous voyiez une application potentiellement indésirable et/ou malveillante, sélectionnez-la et appuyez sur "Désinstaller". Si, pour une raison quelconque, vous ne parvenez pas à supprimer l'application sélectionnée (par exemple, si un message d'erreur s'affiche), essayez d'utiliser le "mode sans échec".

[Retour à la Table des Matières]

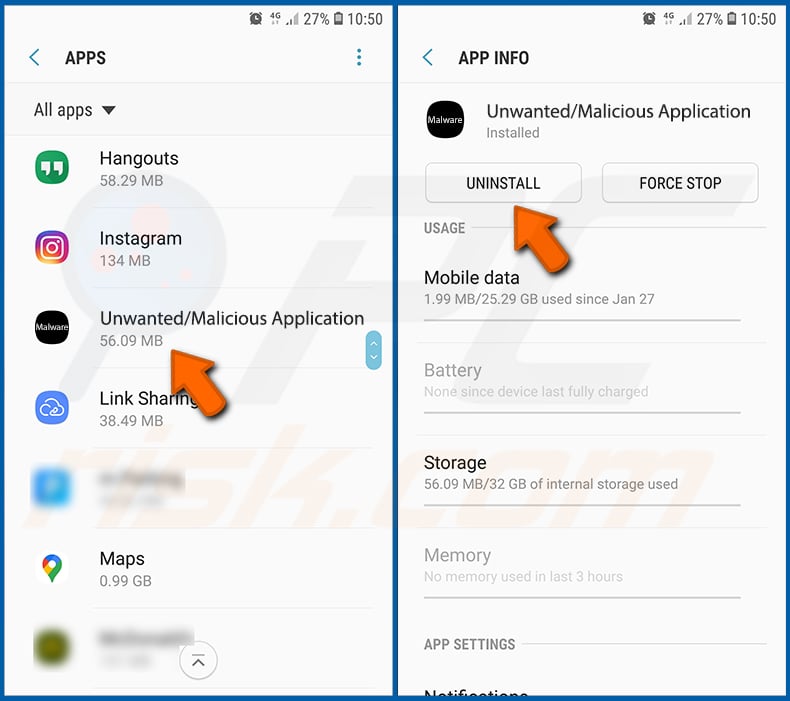

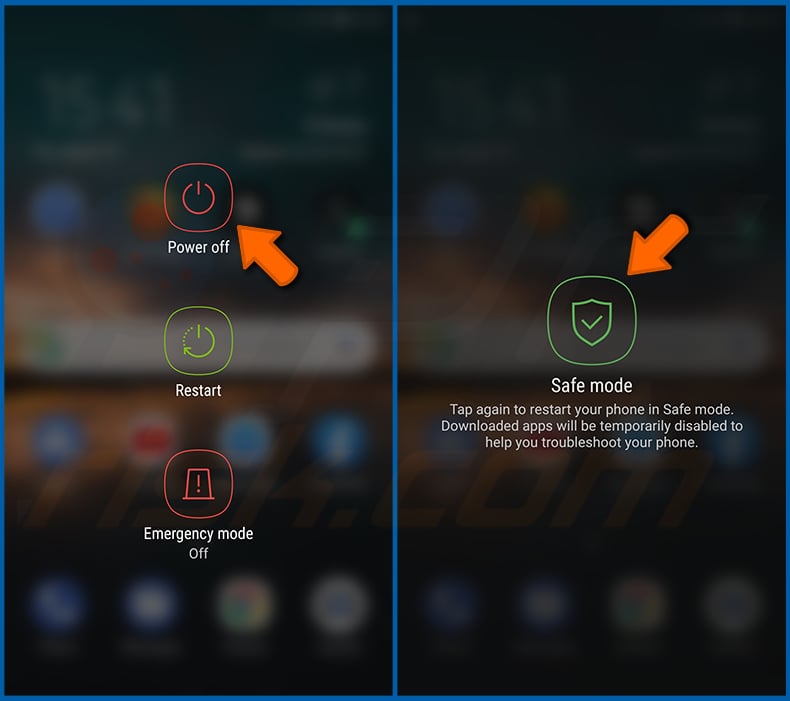

Démarrez l'appareil Android en "mode sans échec" :

Le "mode sans échec" du système d'exploitation Android empêche temporairement l'exécution de toutes les applications tierces. L'utilisation de ce mode est un bon moyen de diagnostiquer et de résoudre divers problèmes (par exemple, supprimer les applications malveillantes qui empêchent les utilisateurs de le faire lorsque l'appareil fonctionne "normalement").

Appuyez sur le bouton "Power" et maintenez-le enfoncé jusqu'à ce que l'écran "Power off" s'affiche. Appuyez sur l'icône "Power off" et maintenez-la enfoncée. Après quelques secondes, l'option "Mode sans échec" apparaîtra et vous pourrez l'exécuter en redémarrant l'appareil.

[Retour à la Table des Matières]

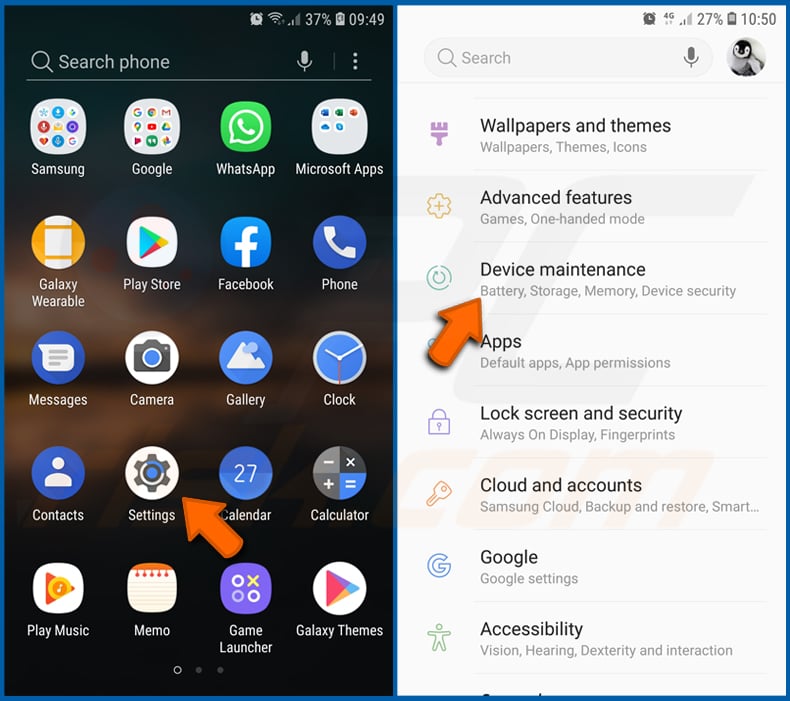

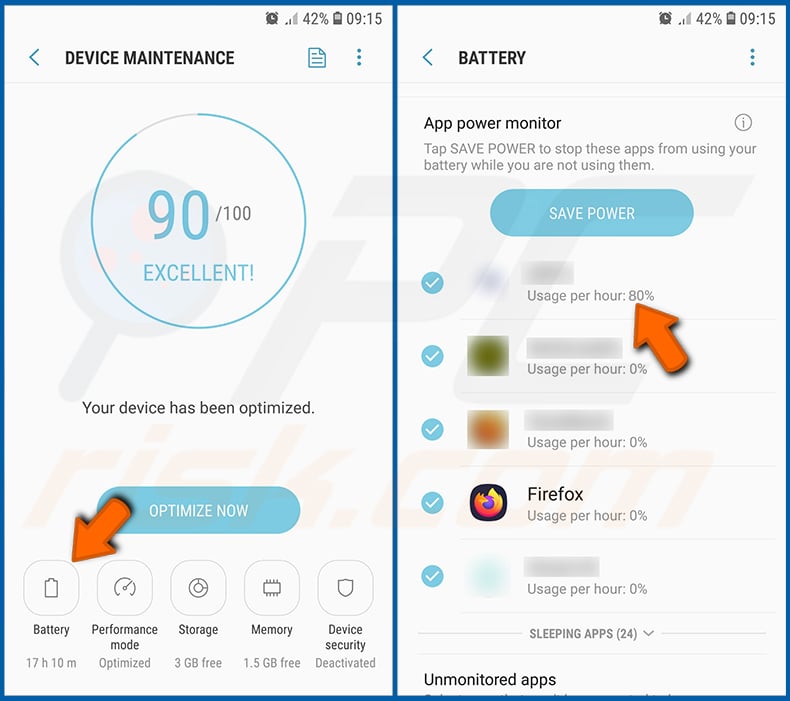

Vérifiez l'utilisation de la batterie des différentes applications :

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Maintenance de l'appareil" et appuyez dessus.

Appuyez sur "Batterie" et vérifiez l'utilisation de chaque application. Les applications légitimes/authentiques sont conçues pour consommer le moins d'énergie possible afin d'offrir la meilleure expérience utilisateur et d'économiser de l'énergie. Par conséquent, une utilisation élevée de la batterie peut indiquer que l'application est malveillante.

[Retour à la Table des Matières]

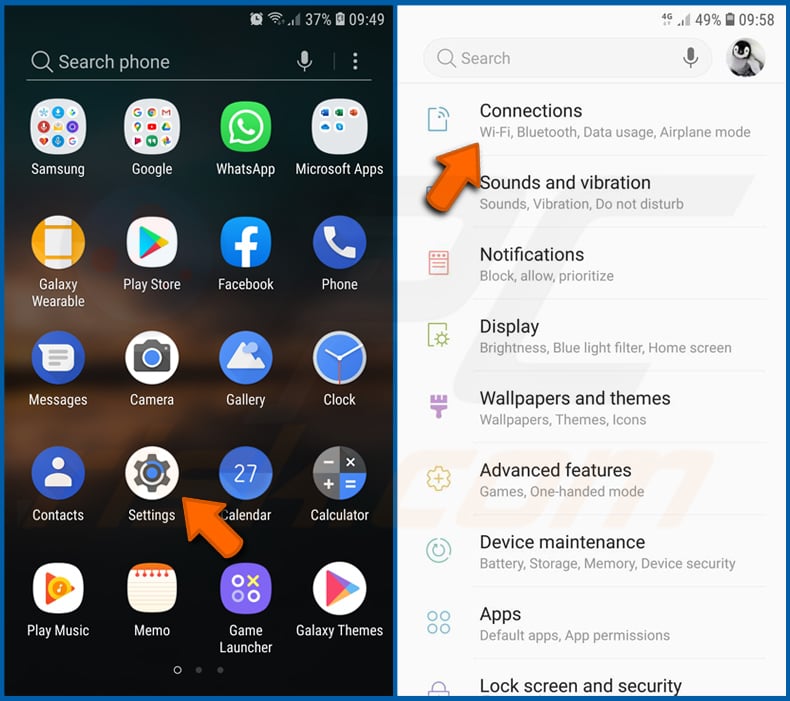

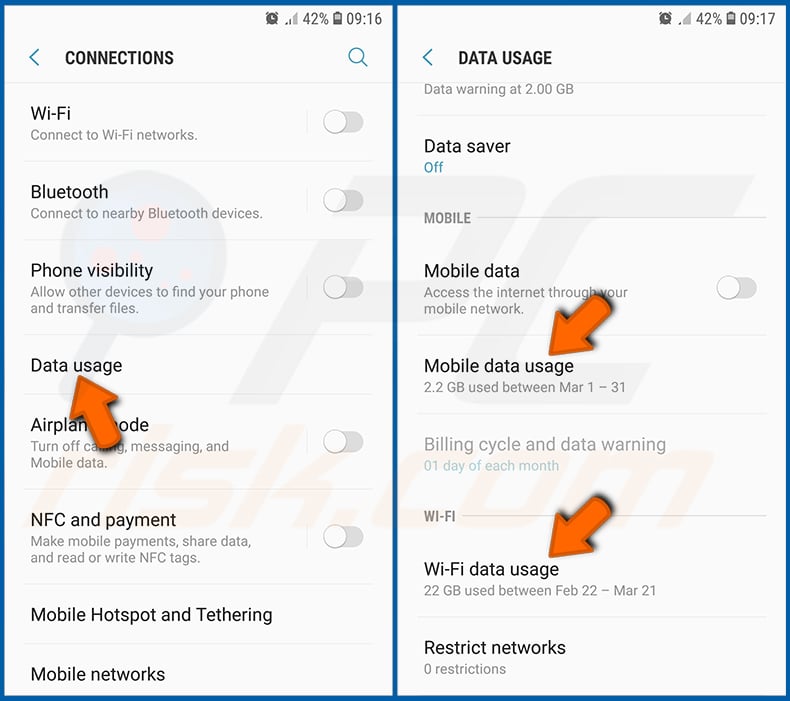

Vérifiez l'utilisation des données de diverses applications :

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Connexions" et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous voyiez "Utilisation des données" et sélectionnez cette option. Comme pour la batterie, les applications légitimes/authentiques sont conçues pour minimiser l'utilisation des données autant que possible. Cela signifie qu'une utilisation importante de données peut indiquer la présence d'une application malveillante. Notez que certaines applications malveillantes peuvent être conçues pour fonctionner uniquement lorsque l'appareil est connecté à un réseau sans fil. C'est pourquoi vous devez vérifier l'utilisation des données mobiles et Wi-Fi.

Si vous trouvez une application qui utilise beaucoup de données alors que vous ne l'utilisez jamais, nous vous conseillons vivement de la désinstaller dès que possible.

[Retour à la Table des Matières]

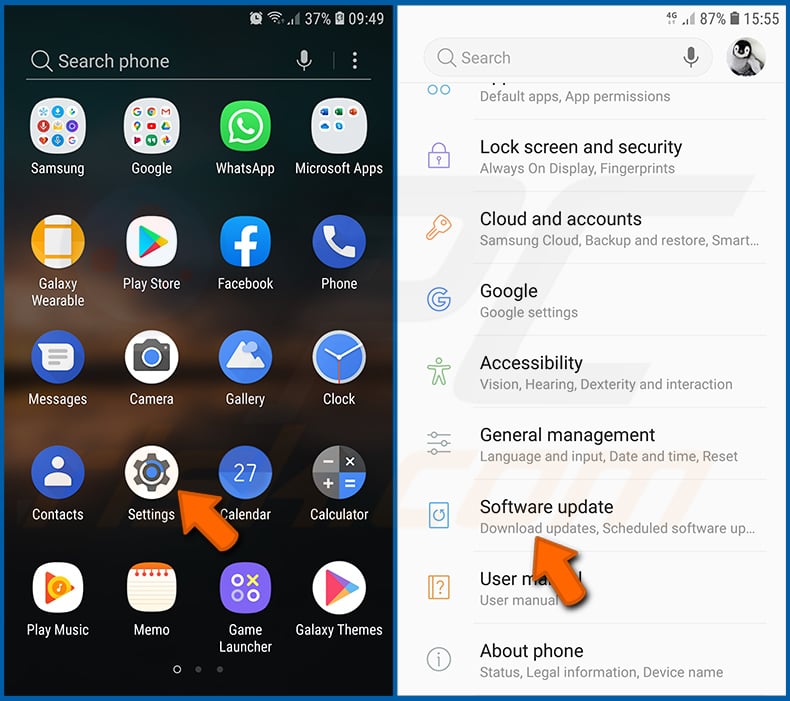

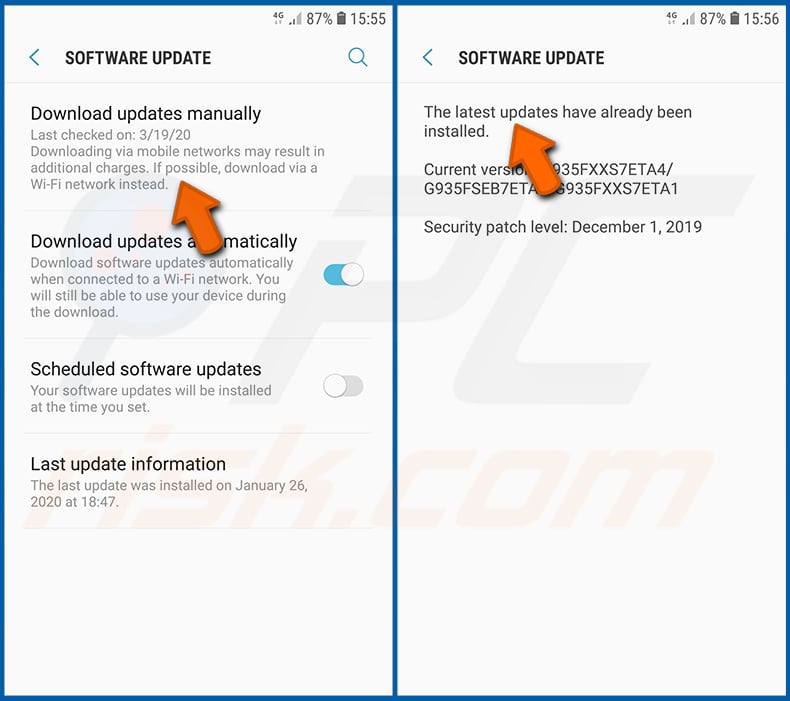

Installez les dernières mises à jour logicielles :

Maintenir le logiciel à jour est une bonne pratique en matière de sécurité de l'appareil. Les fabricants d'appareils publient en permanence divers correctifs de sécurité et mises à jour d'Android afin de corriger les erreurs et les bogues susceptibles d'être exploités par les cybercriminels. Un système obsolète est beaucoup plus vulnérable, c'est pourquoi vous devez toujours vous assurer que le logiciel de votre appareil est à jour.

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Mise à jour du logiciel" et appuyez dessus.

Appuyez sur "Télécharger les mises à jour manuellement" et vérifiez si des mises à jour sont disponibles. Si c'est le cas, installez-les immédiatement. Nous vous recommandons également d'activer l'option "Télécharger les mises à jour automatiquement", qui permet au système de vous avertir dès qu'une mise à jour est disponible et de l'installer automatiquement.

[Retour à la Table des Matières]

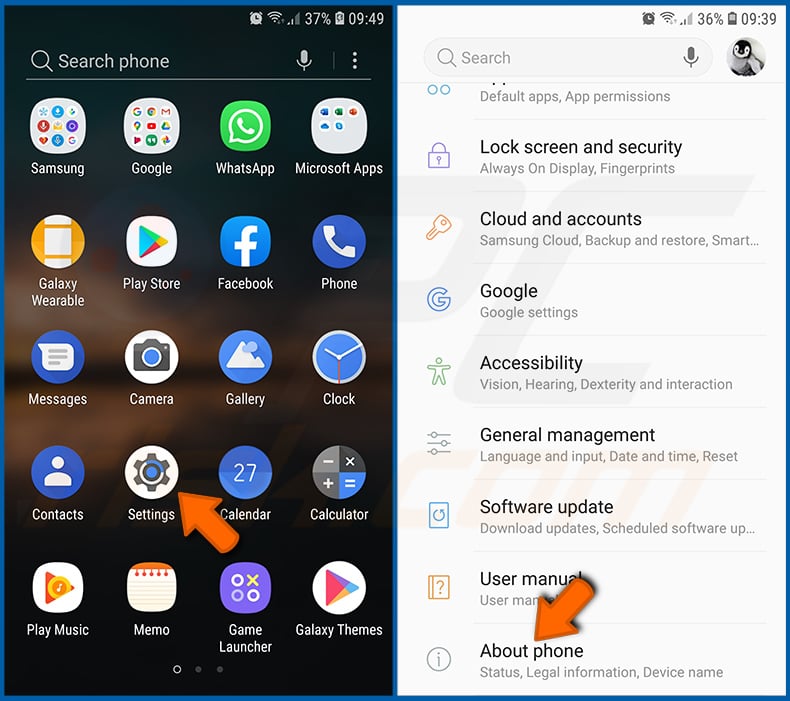

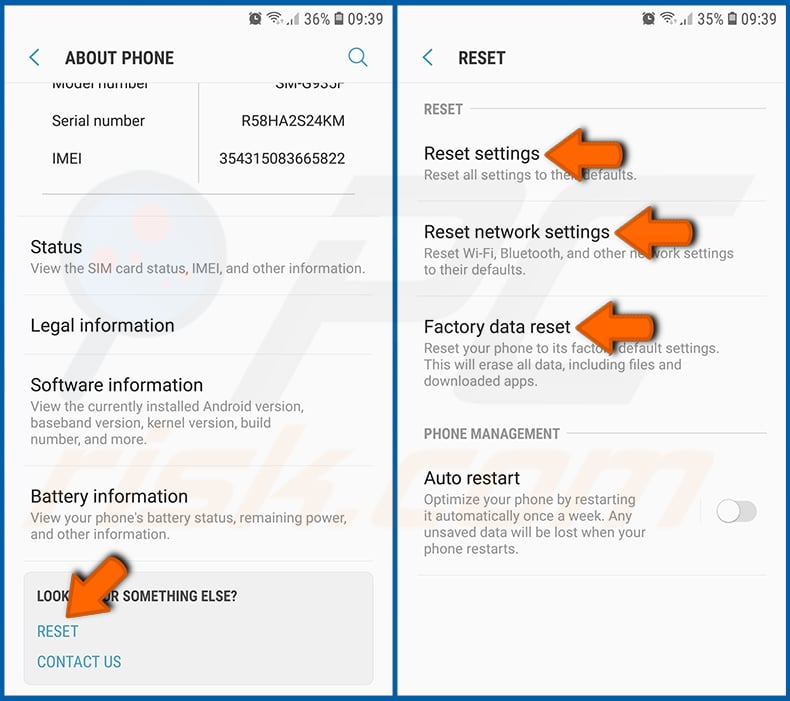

Réinitialisez le système à son état par défaut :

La "réinitialisation d'usine" est un bon moyen de supprimer toutes les applications indésirables, de rétablir les paramètres par défaut du système et de nettoyer l'appareil en général. Toutefois, vous devez garder à l'esprit que toutes les données contenues dans l'appareil seront supprimées, y compris les photos, les fichiers vidéo/audio, les numéros de téléphone (stockés dans l'appareil, et non sur la carte SIM), les messages SMS, etc. En d'autres termes, l'appareil sera restauré à son état initial.

Vous pouvez également restaurer les paramètres de base du système et/ou simplement les paramètres du réseau.

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "À propos du téléphone" et appuyez dessus.

Faites défiler vers le bas jusqu'à ce que vous voyiez "Réinitialiser" et appuyez dessus. Choisissez ensuite l'action que vous souhaitez effectuer :

"Réinitialiser les paramètres" - rétablit tous les paramètres du système par défaut ;

"Réinitialiser les paramètres réseau" - rétablit les paramètres par défaut de tous les paramètres liés au réseau ;

"Réinitialisation des données d'usine" - réinitialise l'ensemble du système et supprime toutes les données stockées ;

[Retour à la Table des Matières]

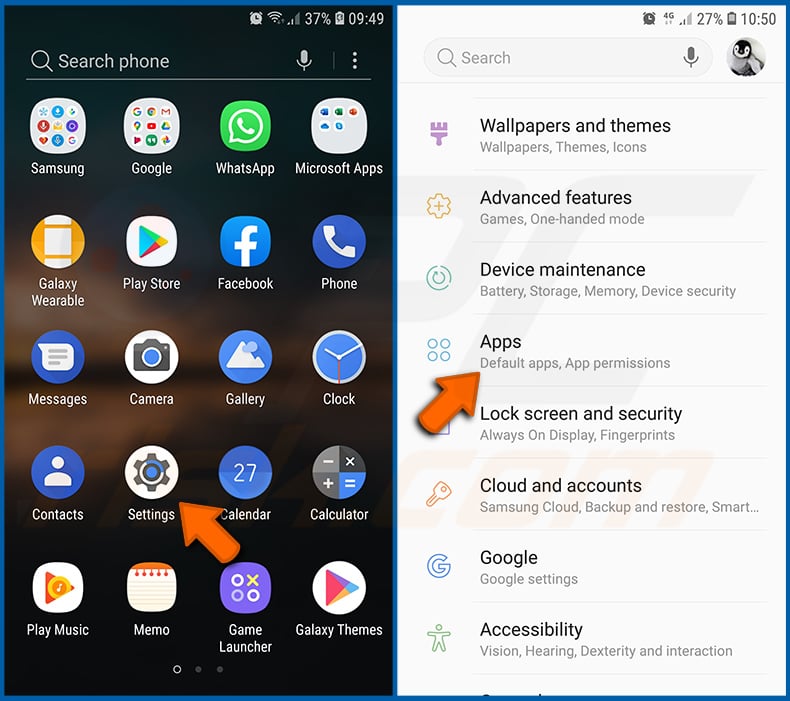

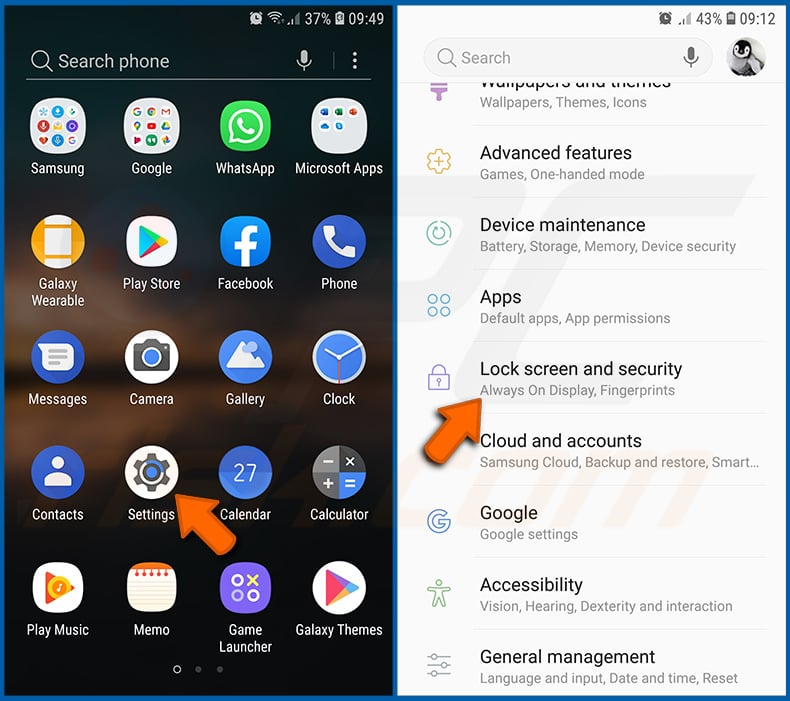

Désactivez les applications qui ont des privilèges d'administrateur :

Si une application malveillante obtient des privilèges de niveau administrateur, elle peut gravement endommager le système. Pour que votre appareil soit aussi sûr que possible, vous devez toujours vérifier quelles applications disposent de ces privilèges et désactiver celles qui ne le devraient pas.

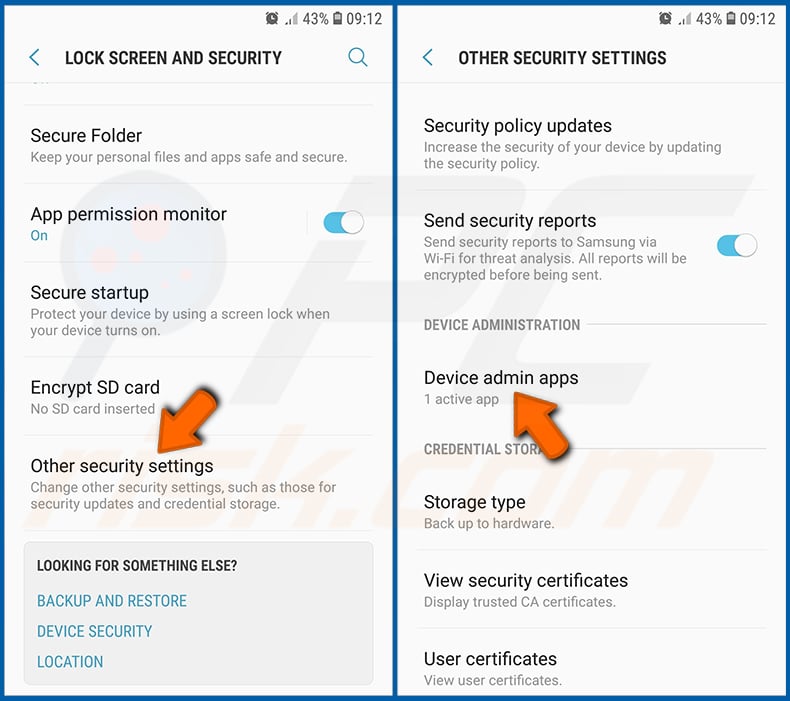

Allez dans "Paramètres", faites défiler vers le bas jusqu'à ce que vous voyiez "Verrouillage de l'écran et sécurité" et appuyez dessus.

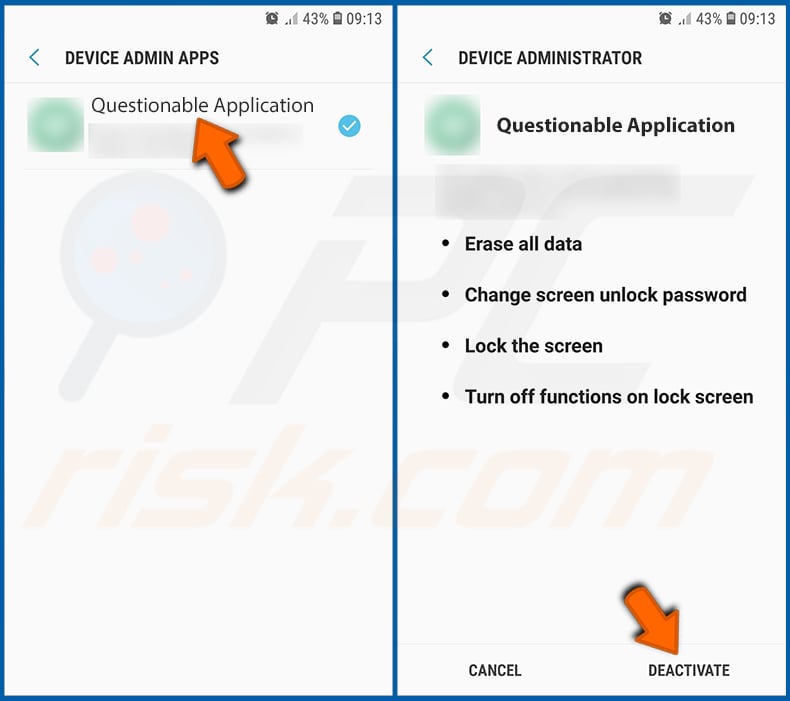

Faites défiler vers le bas jusqu'à ce que vous voyiez "Autres paramètres de sécurité", appuyez dessus, puis appuyez sur "Applications d'administration de l'appareil".

Identifiez les applications qui ne devraient pas avoir de privilèges d'administrateur, appuyez sur ces applications et appuyez sur "DÉSACTIVER".

Foire Aux Questions (FAQ)

Mon appareil Android est infecté par le maliciel CherryBlos. Dois-je formater mon périphérique de stockage pour m'en débarrasser ?

La plupart des programmes malveillants peuvent être supprimés sans formatage.

Quels sont les plus gros problèmes que le malware CherryBlos peut causer ?

Les menaces posées par les maliciels dépendent de leurs capacités et du mode opératoire des cybercriminels. CherryBlos est conçu pour voler les identifiants de connexion aux portefeuilles de cryptomonnaies et rediriger les retraits de cryptomonnaies vers les portefeuilles des attaquants. Par conséquent, les victimes de ce maliciel peuvent être confrontées à de graves problèmes de confidentialité et à des pertes financières.

Quel est l'objectif du logiciel malveillant CherryBlos ?

La plupart des programmes malveillants sont utilisés pour générer des revenus, et les fonctionnalités de CherryBlos le corroborent. Toutefois, les cybercriminels peuvent également utiliser des maliciels pour se divertir, se livrer à des vengeances personnelles, perturber des processus (sites, services, entreprises, etc.), voire lancer des attaques à caractère politique ou géopolitique.

Comment le maliciel CherryBlos s'est-il infiltré dans mon appareil Android ?

CherryBlos prolifère sous l'apparence d'applications légitimes/innocentes (par exemple, Robot 999, Happy Miner, SynthNet, GPTalk, etc.), qui ont été diffusées par le biais de sites malveillants promus sur des descriptions de vidéos YouTube, Twitter et Telegram.

Cependant, d'autres méthodes de distribution ne sont pas improbables. Les techniques les plus répandues sont les suivantes : courrier indésirable, escroqueries en ligne, publicité malveillante, sources de téléchargement douteuses (par exemple, sites de freeware et de tiers, réseaux de partage P2P, etc.), outils d'activation de programmes illégaux ("cracks") et fausses mises à jour.

Combo Cleaner me protège-t-il des maliciels ?

Oui, Combo Cleaner est capable de détecter et d'éliminer la plupart des infections connues par des maliciels. Il convient de souligner que l'exécution d'une analyse complète du système est primordiale, car les programmes malveillants sophistiqués se cachent généralement au cœur des systèmes.

▼ Montrer la discussion