Guide de suppression de virus et de logiciels malveillants, instructions de désinstallation.

Quel type de logiciel malveillant est Gengar ?

Nous avons découvert Gengar lors de notre analyse des échantillons de logiciels malveillants téléchargés sur VirusTotal. Nos résultats montrent que Gengar est un ransomware conçu pour crypter les fichiers, ajouter l'extension ".gengar" aux noms de fichiers et déposer une note de rançon ("info.txt"). Exemple de la façon dont Gengar renomme les fichiers : il remplace "1.jpg" par "1.jpg.gengar", "2.png" par "2.png.gengar", etc.

Qu'est-ce que le faux site "Aethir ($ATH) Allocation" ?

"Aethir ($ATH) Allocation" est une escroquerie imitant la plateforme Aethir (aethir.com). Ce stratagème incite les utilisateurs à exposer par inadvertance leurs portefeuilles numériques à un draineur de crypto-monnaie en promouvant une augmentation de l'allocation de la crypto-monnaie ATH. Les victimes de cette escroquerie subissent des pertes financières.

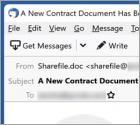

Quel est le type d'e-mail "Contract Document" ?

Nous avons examiné cet e-mail et conclu qu'il est envoyé par des escrocs qui cherchent à inciter les destinataires à fournir des informations sensibles sur un site web d'hameçonnage. Il est déguisé en lettre concernant un document contractuel partagé avec les destinataires. Cet e-mail doit être marqué comme spam et supprimé.

Qu'est-ce que AppLite Banker ?

AppLite Banker (une variante mise à jour d'Antidot) est un cheval de Troie bancaire ciblant les utilisateurs d'Android. Les cybercriminels diffusent le malware par courrier électronique en incitant les victimes à télécharger de fausses applications. Une fois injecté, AppLite Banker permet aux attaquants d'effectuer toute une série d'activités malveillantes, y compris le vol de données.

Quel type de logiciel malveillant est RedLocker ?

Notre équipe de recherche a découvert RedLocker en examinant les nouveaux fichiers soumis au site VirusTotal. Ce programme est considéré comme un ransomware et, en tant que tel, il crypte les fichiers et demande un paiement pour le décryptage.

Après avoir exécuté un échantillon de RedLocker sur notre machine de test, il a crypté des fichiers et ajouté à leur nom l'extension ".redlocker". Par exemple, un fichier initialement intitulé "1.jpg" est devenu "1.jpg.redlocker", "2.png" est devenu "2.png.redlocker", et ainsi de suite.

Une fois le processus de chiffrement terminé, RedLocker modifie le fond d'écran du bureau et crée un message de demande de rançon nommé "redlocker.bat".

Quel type de logiciel malveillant est Help_restoremydata ?

Help_restoremydata est un programme de type ransomware découvert par nos chercheurs lors d'une inspection de routine des nouvelles soumissions à la plateforme VirusTotal. Les ransomwares cryptent les fichiers et exigent un paiement pour le décryptage.

Sur notre système de test, Help_restoremydata a crypté des fichiers et ajouté à leur nom l'extension ".help_restoremydata". Par exemple, un fichier initialement intitulé "1.jpg" est devenu "1.jpg.help_restoremydata", "2.png" -"2.png.help_restoremydata", etc.

Une fois le processus de chiffrement terminé, ce ransomware modifie le fond d'écran du bureau et insère une note de rançon dans un fichier HTML nommé "HOW_TO_RECOVERY_FILES.html".

Quel type de logiciel malveillant est Deoxyz ?

En examinant les nouvelles soumissions à VirusTotal, nos chercheurs ont découvert le ransomware Deoxyz. Il est basé sur le ransomware Chaos. Les logiciels malveillants de cette classification chiffrent les fichiers et exigent un paiement pour le déchiffrement.

Après avoir exécuté Deoxyz sur notre système de test, nous avons appris qu'il renommait les fichiers cryptés en leur ajoutant une extension composée de quatre caractères aléatoires. Par exemple, un fichier initialement nommé "1.jpg" est devenu "1.jpg.0ae1", et ainsi de suite pour tous les fichiers verrouillés.

Une fois le processus de chiffrement terminé, ce ransomware modifie le fond d'écran du bureau et crée un message de demande de rançon nommé "read_it.txt".

Quel type de logiciel malveillant est Monokle ?

Monokle est un logiciel espion qui cible les appareils Android. Il est capable d'extraire de nombreuses données de géolocalisation, d'enregistrer des appels, de lire des messages, d'exfiltrer des fichiers et d'effectuer d'autres activités malveillantes.

Ce logiciel malveillant a été découvert sur un appareil restitué à son propriétaire après avoir été saisi par les autorités russes. Après sa libération, il a observé un comportement suspect sur le smartphone restitué et a demandé l'aide d'une organisation d'assistance juridique, ce qui a conduit à la découverte du logiciel espion Monokle.

Quel type de logiciel malveillant est Griffin ?

Notre équipe de recherche a découvert le ransomware Griffin en vérifiant les nouvelles soumissions à la plateforme VirusTotal. Les logiciels malveillants de cette classification sont conçus pour crypter les données et exiger un paiement pour le décryptage.

Sur notre système de test, Griffin a crypté des fichiers et modifié leur nom. Les titres initiaux étaient remplacés par une chaîne de caractères aléatoire et complétés par l'extension ".griffin". Par exemple, un fichier initialement nommé "1.jpg" est devenu "ahmzBvOX4T.griffin", et ainsi de suite pour tous les fichiers verrouillés. Une fois ce processus terminé, une note de rançon intitulée "#Recovery.txt" a été déposée.

Quel type de logiciel malveillant est SHINRA ?

Au cours d'une enquête de routine sur les nouvelles soumissions à VirusTotal, notre équipe de recherche a découvert le programme malveillant SHINRA. Il s'agit d'une variante du ransomware Proton. SHINRA est conçu pour crypter les données et exiger une rançon pour leur décryptage.

Sur notre système de test, ce ransomware a crypté des fichiers et les a renommés. Les titres originaux ont été remplacés par une chaîne de caractères aléatoire et complétés par l'extension ".SHINRA3". Par exemple, un fichier initialement nommé "1.jpg" est devenu "DQ9MBVc09h.SHINRA3". Une fois le chiffrement terminé, SHINRA a modifié le fond d'écran et un fichier texte intitulé "#SHINRA-Recovery.txt".

Plus d'articles...

Page 40 sur 614

<< Début < Précédent 31 32 33 34 35 36 37 38 39 40 Suivant > Fin >>