Eviter l'installation du cheval de Troie Kryptik via le courriel "WeTransfer"

![]() Écrit par Tomas Meskauskas le

Écrit par Tomas Meskauskas le

Guide de suppression de "WeTransfer"

Qu'est-ce que "WeTransfer" ?

"WeTransfer" est le titre d'un courriel trompeur destiné à propager le cheval de Troie Kryptik. Ce courriel pourrait également être utilisé pour diffuser d'autres programmes malveillants. Il vous est fortement déconseillé d'ouvrir ce message, et en particulier les liens qu'il contient, car cela déclencherait l'installation de l'infection malicieuse susmentionnée.

Le texte présenté dans le courriel "WeTransfer" est bref et informe simplement les destinataires qu'ils ont reçu un document concernant le profil de l'entreprise non spécifié et les détails de l'achat/de la commande ("Notre profil d'entreprise tel que demandé et Bon de commande.pdf"). Le message contient peu de détails et ne joue pas sur les émotions des destinataires (par exemple en utilisant des tactiques d'effarouchement), cependant, ils risquent d'être amenés à télécharger le fichier archivé dans le message par confusion ou curiosité. Les cybercriminels mentionnent ou utilisent souvent des services légitimes à des fins malveillantes. WeTransfer et ownCloud sont tous deux de véritables services (respectivement le transfert de fichiers et l'hébergement), qui sont utilisés de manière abusive par les individus à l'origine de cette campagne de spam. Au moment des recherches, le lien dans le courriel "WeTransfer" ouvrait une page web ownCloud, à partir de laquelle le fichier contenant le cheval de Troie Kryptik pouvait être téléchargé. Il s'agit d'un maliciel à haut risque doté d'un large éventail de capacités, notamment (mais pas exclusivement) la modification du système et du navigateur, le contrôle du matériel connecté et l'exfiltration de données. Pour résumer, Kryptik est susceptible de causer de graves problèmes de confidentialité, des pertes financières importantes et même des vols d'identité. Pour protéger la sécurité du dispositif et de l'utilisateur, il est crucial d'éliminer sans délai tous les programmes malveillants.

| Nom | Courriel Arnaque Virus WeTransfer |

| Type de Menace | Cheval de Troie, Virus voleur de mots de passe, Maliciel bancaire, Logiciel espion. |

| Canular | Les destinataires des demandes de remboursement par courrier électronique ont reçu des informations sur l'entreprise et les achats conformément à leur demande. |

| Attachement(s) | Lien de téléchargement de "Our company profile as requested and Purchase Order_PDF.cab" (exécutable malveillant à l'intérieur) |

| Noms de Détection |

Avast (Win32:TrojanX-gen [Trj]), Fortinet (MSIL/Kryptik.UGA!tr), ESET-NOD32 (Une variante de MSIL/Kryptik.UGA), Kaspersky (HEUR:Trojan-Dropper.Win32.Generic), Liste complète des détections (VirusTotal) |

| Symptômes | Les chevaux de Troie sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux, et ainsi aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Charge Utile | Kryptik |

| Méthodes de Distribution | Pièces jointes de courrier électronique infectées, publicités en ligne malveillantes, ingénierie sociale, logiciels de "crack". |

| Dommages | Mots de passe et informations bancaires volés, usurpation d'identité, ajout de l'ordinateur de la victime à un botnet. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

L'ingénierie sociale et les tactiques de peur sont généralement utilisées pour faire progresser les courriels trompeurs ou frauduleux. Ces messages sont généralement déguisés en "officiel", "important", "prioritaire", "urgent", etc. Le sujet varie considérablement : le contenu écrit peut être bien documenté et détaillé, ou négligé et assemblé à la hâte. Par conséquent, les courriels truffés de fautes grammaticales et d'orthographe, et d'autres incohérences, devraient immédiatement remettre en question la légitimité du message. Le seul but de ce courrier électronique trompeur est de générer des revenus aux dépens des utilisateurs. Cela se fait par le biais d'infections par des maliciels qui incitent les destinataires à révéler leurs données personnelles (par exemple, des informations relatives à l'identité, aux comptes bancaires ou aux cartes de crédit, etc.) ou à effectuer des transactions monétaires (par exemple, en faisant chanter des personnes pour du matériel compromettant existant ou inexistant, divers faux frais ou paiements, etc. Les systèmes sont infectés par des pièces jointes ou des liens menant au téléchargement du fichier. "Your computer hacked!", "Christmas Party Email" et "HARASSMENT COMPLAINT" sont quelques exemples de courriels utilisés pour faire proliférer des maliciels. Le maliciel Kryptik est diffusé par la campagne de spam "WeTransfer" et présente des similitudes avec Emotet, TrickBot, Adwind et d'innombrables autres chevaux de Troie.

Comment "WeTransfer" a-t-il infecté mon ordinateur ?

Le courrier trompeur/spam infecte les systèmes par le biais de fichiers dangereux, qui peuvent être joints ou liés au message. Les liens sont utilisés pour le courrier électronique "WeTransfer". Les fichiers infectieux se présentent sous différents formats, notamment des fichiers d'archives (CAB, ZIP, RAR, etc.) et des fichiers exécutables (.exe, .run, .etc.), des documents Microsoft Office et PDF, JavaScript et autres. Lorsque ces fichiers sont exécutés, exécutés ou ouverts d'une autre manière, le processus d'infection est lancé et le téléchargement ou l'installation de maliciels commence. Par exemple, à l'ouverture, les documents Microsoft Office demandent aux utilisateurs d'activer les macro-commandes (c'est-à-dire de permettre l'édition). Leur activation peut déclencher une infection. Toutefois, dans les versions de MS Office publiées avant 2010, les macros sont activées automatiquement une fois le document ouvert.

Comment éviter l'installation de maliciels

Les courriels suspects et/ou non pertinents ne doivent pas être ouverts, surtout s'ils proviennent d'expéditeurs (adresses) inconnus. N'ouvrez pas non plus les fichiers joints ou les liens trouvés dans les messages suspects, car ils sont l'origine potentielle d'une infection. Il vous est fortement conseillé d'utiliser les versions de Microsoft Office publiées après 2010. Les versions les plus récentes sont dotées du mode "Affichage protégé", qui empêche les macros malveillantes de lancer immédiatement le processus d'infection lors de l'ouverture du document. Les contenus malveillants sont souvent téléchargés à partir de canaux de téléchargement non fiables, tels que les sites d'hébergement de fichiers non officiels et gratuits, les réseaux de partage de fichiers poste à poste (BitTorrent, eMule, Gnutella, etc.) et d'autres téléchargeurs tiers. Par conséquent, n'utilisez que des sources de téléchargement officielles et vérifiées. Les outils d'activation ("cracking") illégaux et les dispositifs de mise à jour tiers peuvent également provoquer des infections. Par conséquent, les programmes ne doivent être activés et mis à jour qu'avec des outils/fonctions fournis par des développeurs légitimes. Pour garantir l'intégrité des dispositifs et la sécurité des utilisateurs, faites installer et mettre à jour un logiciel antivirus/anti-espion réputé. De plus, utilisez ce logiciel pour les balayages réguliers du système et la suppression des menaces/questions détectées. Si vous avez déjà ouvert le fichier téléchargé à partir du site web accessible via le courrier électronique "WeTransfer", nous vous recommandons d'effectuer un scan avec Combo Cleaner pour éliminer automatiquement les maliciels infiltrés.

Texte présenté dans le message électronique "WeTransfer" :

Click 'Download images' to view images

********

sent you some documents PDF

2 item, 768 KB in total ・ Will be deleted on 30 October, 2019

Our company profile as requested and Purchase Order.pdfGet your files

Download link

hxxps://kingsdoggy.blaucloud.de/index.php/s/*****

2 items

Company profile.pdf

Purchase Order.pdf

700 KB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

About WeTransfer ・ Help ・ Legal ・ Report this transfer as spam

Capture d'écran du site web ouvert via un lien dans le courriel "WeTransfer" :

Capture d'écran des détections du maliciel dans la base de donnée VirusTotal de "Our company profile as requested and Purchase Order_PDF.cab" (archive contenant le fichier exécutable de Kryptik) :

Une autre variante du spam "WeTransfer" :

Texte présenté dans ce courriel :

Subject: You have successfully received files Via Wetransfer

files sent to

*****

6 files, 120 MB in total · Will be deleted on&n=sp;0th Feb, 2020

Download files hereThanks for using WeTransfer. We'll email you a confirmation as soon=as your files have been downloaded.

Download link

hxxps://loxley-th.com/*****Message

Hi - please download files here. Thx.

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

Capture d'écran du site web promu via ce courriel :

Texte présenté sur ce site :

Help About Sign up Log in

Ready when you areFiles deleted in 7 days

Hi, regarding my earlier mail. These are the documents,Invoices and materials...

Agreement.pdf

40 MB - pdf

Materials.zip

23 MB - zip

Mov Intro.mp4

76 MB - mp4

Download

Un autre exemple de campagne de spam d'hameçonnage de WeTransfer (le texte contient "Get your files", qui est en fait un lien menant à des sites web malveillants) :

Texte présenté dans ce courriel :

Click 'Download images' to view images

****

You have received files via WeTransfer

5 item, 40.5 MB in total · Will be deleted on 19th March, 2020

Get your files1 item

0866_001.pdf

15.5 KB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

About WeTransfer · Help · Legal · Report this transfer as spam

Capture d'écran du courriel d'hameçonnage :

Encore une autre variante du spam WeTransfer :

Texte présenté :

Subject: WeTransfer

Click 'Download images' to view images

*******

sent you some files

4 items, 702 KB in total ・ Will be deleted on 7 JUNE, 2020

Get your files

Recipients

*******

Download link

1 File

PAYMENT PLAN INV -2020 JUNE

BL + PL AND TELEX RELEASE

700 kB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

Get more out of WeTransfer, get Pro

About WeTransfer ・ Help ・ Legal ・ Report this transfer as spam

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que "WeTransfer" ?

- ETAPE 1. Suppression manuelle du maliciel Kryptik.

- ETAPE 2. Vérifier si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

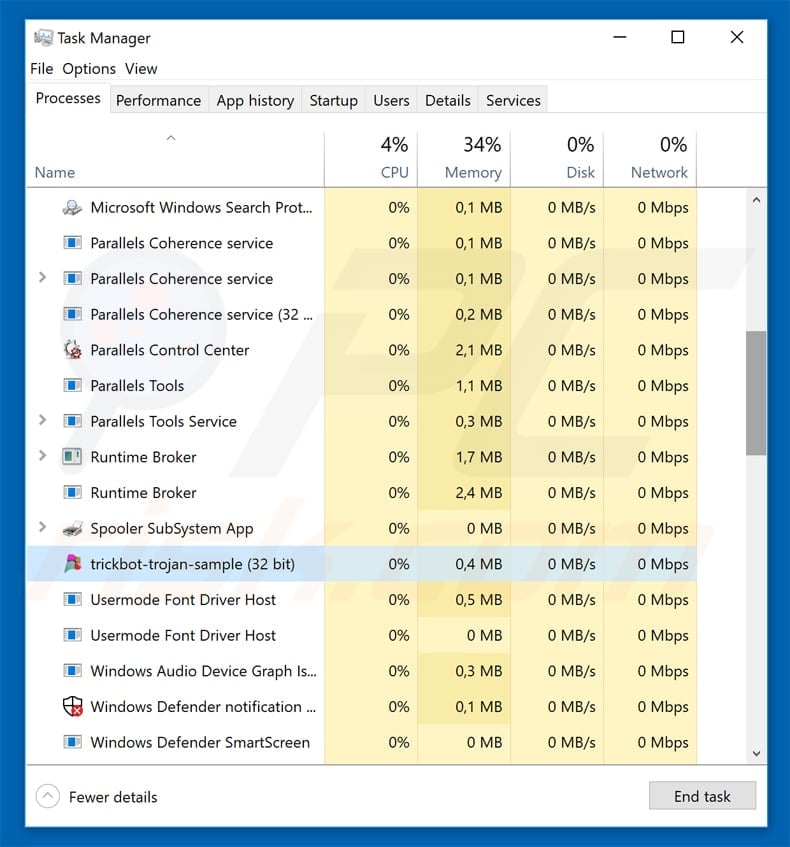

La suppression manuelle des maliciels est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-maliciel le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner. Si vous souhaitez supprimer un maliciel manuellement, la première étape consiste à identifier le nom du maliciel que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur :

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

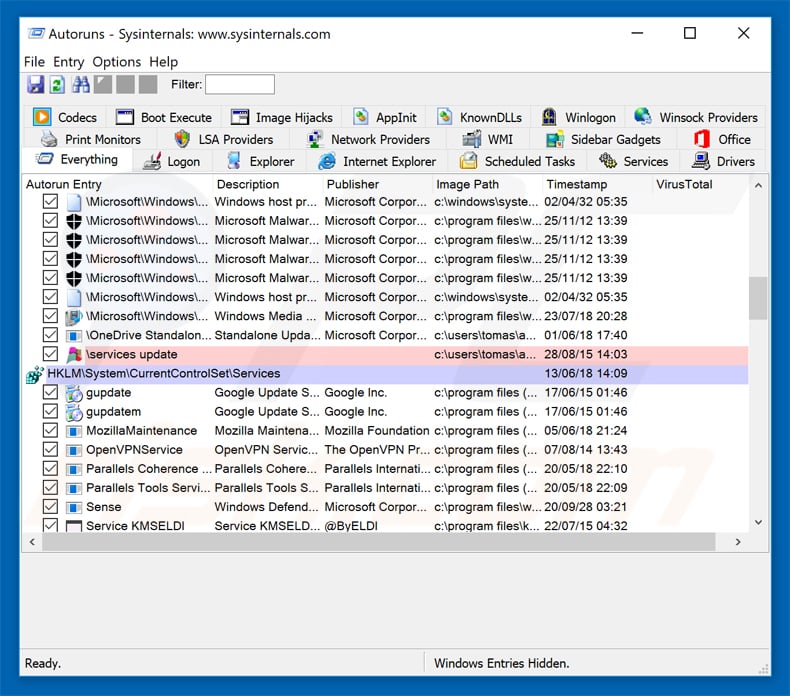

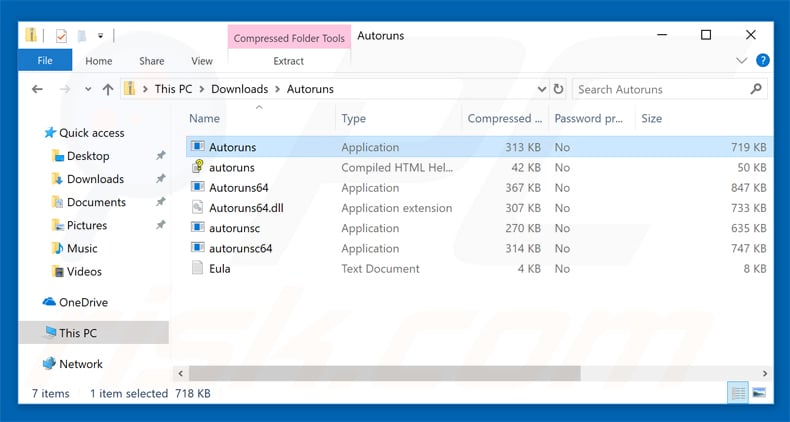

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

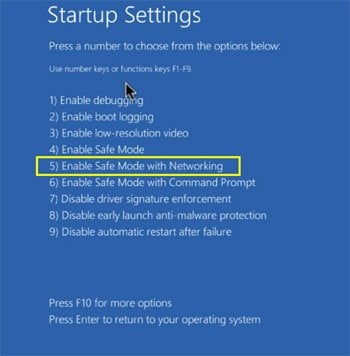

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

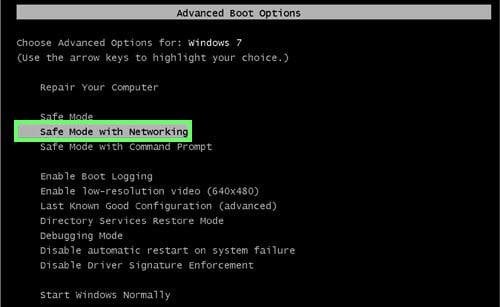

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

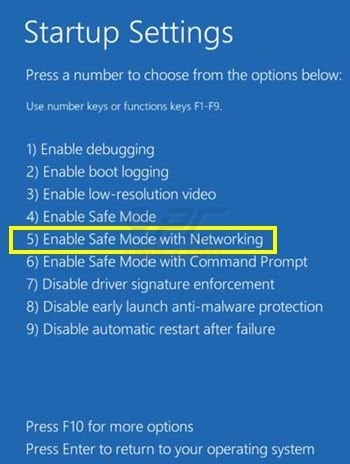

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

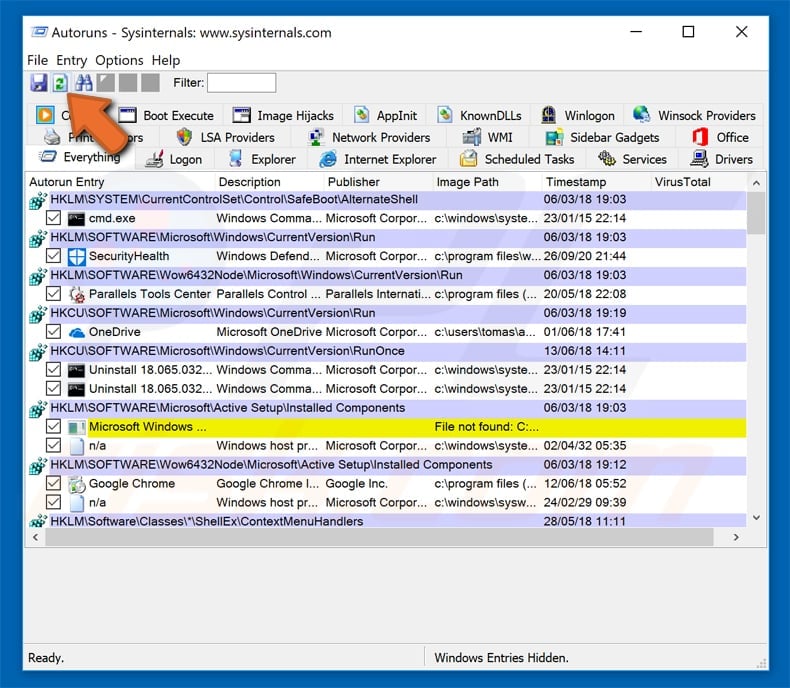

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

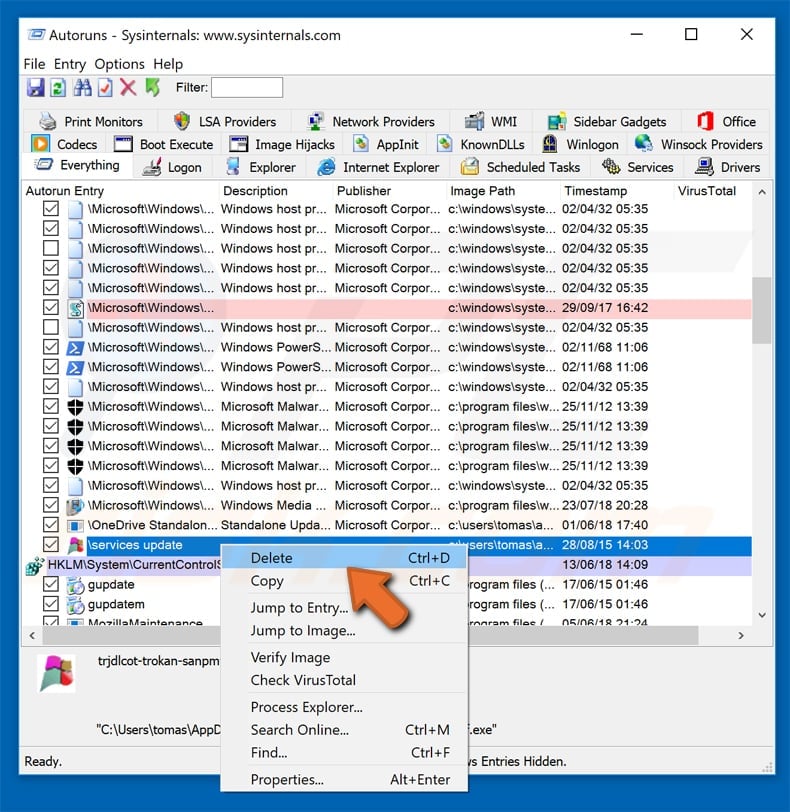

Vous devriez écrire le chemin complet et le nom. Notez que certains maliciels cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

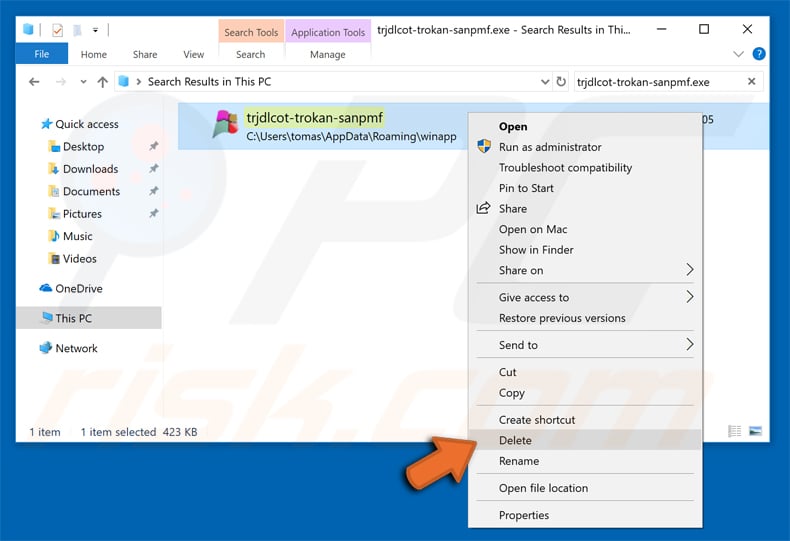

Après avoir supprimé le maliciel via l'application Autoruns (ceci garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du maliciel, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des maliciels aux programmes antivirus et antimaliciel. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des maliciels qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner.

▼ Montrer la discussion