Évitez de vous faire voler votre compte Capital One par de faux courriels de type "MESSAGE DE SÉCURITÉ"

![]() Écrit par Tomas Meskauskas le

Écrit par Tomas Meskauskas le

Quel type d'email est "Capital One SECURITY MESSAGE" ?

"Capital One SECURITY MESSAGE" est un e-mail de phishing. Il est déguisé en notification de Capital One concernant un paiement entrant sur le compte du destinataire. Le processus de vérification du paiement exige soi-disant que le destinataire s'identifie à l'aide d'un document HTML joint, qui est un fichier d'hameçonnage enregistrant les informations saisies.

Il convient de souligner que ce faux courriel n'est en aucun cas associé à la véritable société de portefeuille bancaire Capital One.

Vue d'ensemble de l'escroquerie par courriel "Capital One SECURITY MESSAGE"

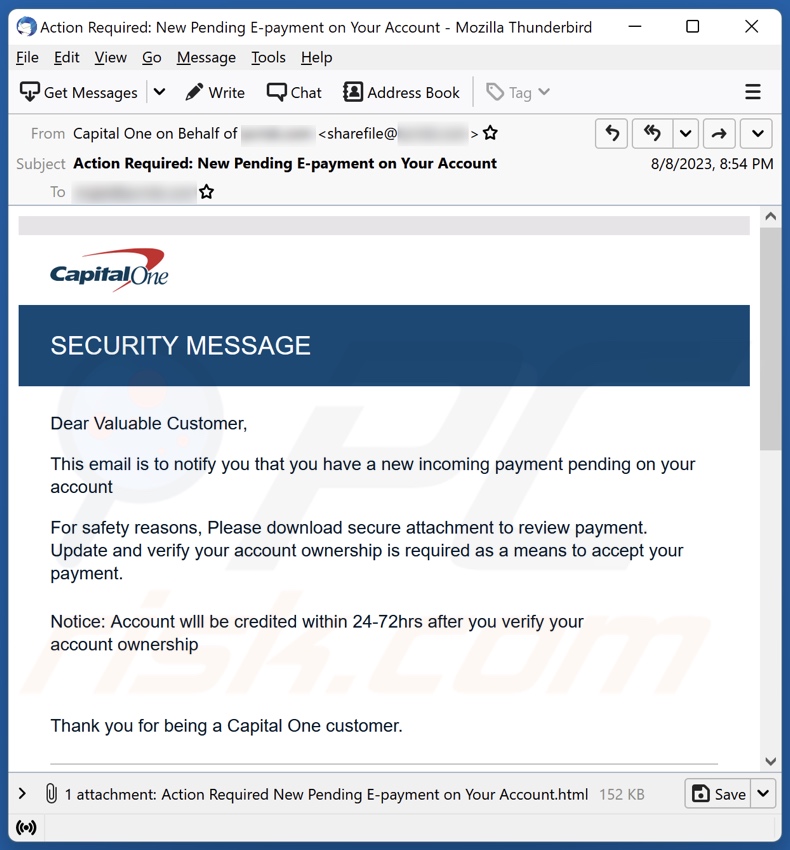

L'e-mail de spam ayant pour objet "Action Required : New Pending E-payment on Your Account" (peut varier) est présenté comme un" message de sécurité" de Capital One. La lettre notifie qu'un paiement entrant est en attente sur le compte du destinataire. Pour accepter le paiement, le destinataire est invité à télécharger la"pièce jointe sécurisée" et à vérifier la propriété de son compte.

Comme indiqué dans l'introduction, toutes les informations fournies par cet e-mail sont fausses et ce courrier n'est pas associé à Capital One.

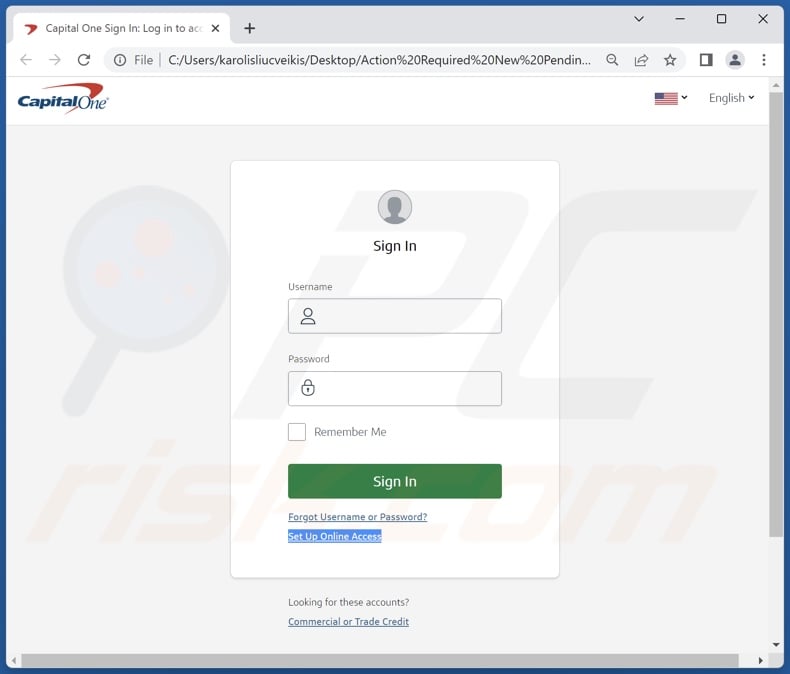

Le fichier HTML joint ("Action Required New Pending E-payment on Your Account.html" ; le nom du fichier peut varier) est déguisé en page de connexion pour Capital One. Les identifiants de connexion (c'est-à-dire les noms d'utilisateur et les mots de passe) saisis dans ce fichier seront enregistrés et envoyés aux escrocs à l'origine de cette campagne de spam.

Les cybercriminels peuvent mener toute une série d'activités malveillantes liées à la finance et à l'identité par l'intermédiaire des comptes volés. Les victimes de courriers frauduleux tels que "Capital One SECURITY MESSAGE" peuvent être confrontées à de graves problèmes de confidentialité, à des pertes financières importantes, voire à une usurpation d'identité.

Si vous avez déjà divulgué vos identifiants de connexion, changez immédiatement les mots de passe de tous les comptes éventuellement exposés et informez-en l'assistance officielle. Il peut également être nécessaire de contacter les autorités compétentes.

| Nom | "Capital One SECURITY MESSAGE" courriel d'hameçonnage |

| Type de menace | Phishing, Scam, Ingénierie sociale, Fraude |

| Fausse réclamation | Le destinataire a reçu un paiement sur son compte Capital One. |

| Déguiser | Capital One |

| Pièce(s) jointe(s) | Action requise Nouveau paiement électronique en attente sur votre compte.html (le nom du fichier peut varier) |

| Noms de détection (pièce jointe) |

N/A (VirusTotal) |

| Symptômes | Achats en ligne non autorisés, modification des mots de passe des comptes en ligne, vol d'identité, accès illégal à l'ordinateur. |

| Méthodes de distribution | Courriels trompeurs, publicités pop-up en ligne, techniques d'empoisonnement des moteurs de recherche, domaines mal orthographiés. |

| Dommages | Perte d'informations privées sensibles, perte financière, vol d'identité. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Exemples de campagnes de spam par hameçonnage

Nous avons examiné d'innombrables courriels de spam : "Vente aux enchères à venir", "OVHCloud Suspension" et "Le compte American Express a été verrouillé" ne sont que quelques exemples de courriels utilisés pour l'hameçonnage.

Diverses escroqueries sont facilitées par des lettres trompeuses, et elles sont même utilisées pour faire proliférer des logiciels malveillants. Le spam peut être simple, truffé d'erreurs ou habilement déguisé en messages provenant d'entreprises, d'organisations, d'institutions, de prestataires de services, d'autorités et d'autres entités authentiques.

Compte tenu de l'ampleur et de la qualité potentielle du spam, nous recommandons vivement de traiter avec prudence les courriers électroniques, les messages postaux, les SMS et les autres messages reçus.

Comment les campagnes de spam infectent-elles les ordinateurs ?

Les courriers électroniques non sollicités peuvent contenir des fichiers malveillants sous forme de pièces jointes ou de liens de téléchargement. Ils se présentent sous différents formats, par exemple des documents (PDF, Microsoft Office, Microsoft OneNote, etc.), des archives (ZIP, RAR, etc.), des exécutables (.exe, .run, etc.), du JavaScript, etc.

Lorsqu'un tel fichier est ouvert, la chaîne de téléchargement/installation du logiciel malveillant est déclenchée. Toutefois, certains formats peuvent nécessiter une interaction supplémentaire de l'utilisateur pour lancer les processus d'infection. Pour être plus précis, les fichiers Microsoft Office nécessitent que les utilisateurs activent des macro-commandes (c'est-à-dire édition/contenu), tandis que les documents OneNote nécessitent qu'ils cliquent sur des fichiers ou des liens incorporés.

Comment éviter l'installation de logiciels malveillants ?

Il est vivement conseillé d'être vigilant face aux courriels et autres messages entrants. Les pièces jointes ou les liens présents dans les courriers douteux ne doivent pas être ouverts, car ils peuvent être malveillants. Nous recommandons d'utiliser les versions de Microsoft Office postérieures à 2010, car elles disposent du mode "Protected View" qui empêche l'exécution automatique de macros.

Il convient de noter que les logiciels malveillants ne sont pas distribués exclusivement par le biais du courrier indésirable. Par conséquent, nous conseillons également d'être prudent lors de la navigation, car les contenus en ligne frauduleux et dangereux semblent généralement légitimes et inoffensifs.

En outre, tous les téléchargements doivent être effectués à partir de canaux officiels et vérifiés. Il est également recommandé d'activer et de mettre à jour les programmes en utilisant les fonctions/outils fournis par les développeurs authentiques, car les outils d'activation illégaux ("cracks") et les outils de mise à jour tiers peuvent contenir des logiciels malveillants.

Il convient de souligner l'importance de l'installation et de la mise à jour d'un antivirus fiable. Ce logiciel doit être utilisé pour effectuer des analyses régulières du système et pour supprimer les menaces/problèmes détectés. Si vous avez déjà ouvert des pièces jointes malveillantes, nous vous recommandons de lancer une analyse avec Combo Cleaner pour éliminer automatiquement les logiciels malveillants infiltrés.

Texte présenté dans la lettre de spam "Capital One SECURITY MESSAGE" :

Subject: Action Required: New Pending E-payment on Your Account

CapitalOne

SECURITY MESSAGE

Dear Valuable Customer,

This email is to notify you that you have a new incoming payment pending on your account

For safety reasons, Please download secure attachment to review payment.

Update and verify your account ownership is required as a means to accept your payment.

Notice: Account wlll be credited within 24-72hrs after you verify your account ownership

Thank you for being a Capital One customer.

Capture d'écran de la pièce jointe de phishing ("Action Required New Pending E-payment on Your Account.html") :

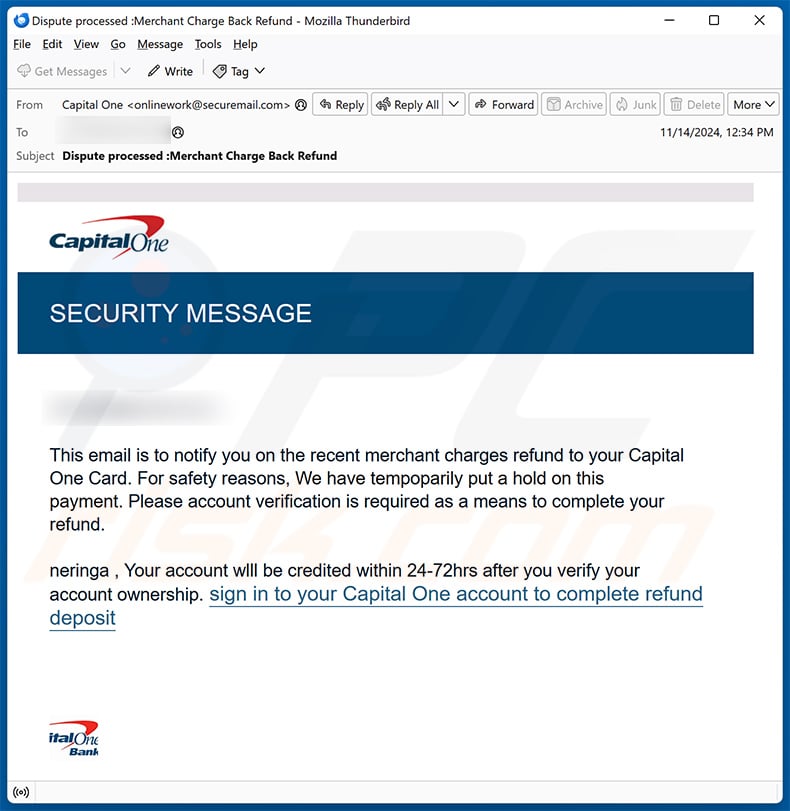

Autre exemple d'un courriel provenant de la campagne de spam "Capital One SECURITY MESSAGE" :

Texte présenté à l'intérieur :

Subject: Dispute processed :Merchant Charge Back Refund

Visit Capital One

SECURITY MESSAGE- ,

This email is to notify you on the recent merchant charges refund to your Capital One Card. For safety reasons, We have tempoparily put a hold on this payment. Please account verification is required as a means to complete your refund.

- , Your account wlll be credited within 24-72hrs after you verify your account ownership. sign in to your Capital One account to complete refund deposit

Capital One Symbol

Team Capital One online

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que "Capital One SECURITY MESSAGE" courriel d'hameçonnage ?

- Types de courriels malveillants.

- Comment repérer un courriel malveillant ?

- Que faire si vous tombez dans le piège d'une arnaque par courriel ?

Types de courriels malveillants :

![]() Les courriels d'hameçonnage

Les courriels d'hameçonnage

Le plus souvent, les cybercriminels utilisent des courriels trompeurs pour inciter les internautes à divulguer leurs informations confidentielles sensibles, par exemple, les informations de connexion à divers services en ligne, comptes de messagerie ou informations bancaires en ligne.

De telles attaques sont appelées hameçonnage. Dans une attaque par hameçonnage, les cybercriminels envoient généralement un courriel d'un service populaire avec un logo (par exemple, Microsoft, DHL, Amazon, Netflix), créent une urgence (mauvaise adresse de livraison, mot de passe expiré, etc.) et placent un lien qu'ils espèrent que leurs victimes potentielles cliqueront.

Après avoir cliqué sur le lien présenté dans ce message électronique, les victimes sont redirigées vers un faux site Web qui semble identique ou extrêmement similaire à l'original. Les victimes sont ensuite invitées à saisir leur mot de passe, les détails de leur carte de crédit ou d'autres informations qui seront volées par les cybercriminels.

![]() Les courriels contenant des pièces jointes malveillantes

Les courriels contenant des pièces jointes malveillantes

Un autre vecteur d'attaque populaire est le courrier indésirable contenant des pièces jointes malveillantes qui infectent les ordinateurs des utilisateurs avec des maliciels. Les pièces jointes malveillantes contiennent généralement des chevaux de Troie capables de voler des mots de passe, des informations bancaires et d'autres informations sensibles.

Dans de telles attaques, l'objectif principal des cybercriminels est d'amener leurs victimes potentielles à ouvrir une pièce jointe infectée. Pour atteindre cet objectif, les messages électroniques parlent généralement de factures, de télécopies ou de messages vocaux récemment reçus.

Si une victime potentielle tombe dans le piège et ouvre la pièce jointe, ses ordinateurs sont infectés et les cybercriminels peuvent collecter de nombreuses informations sensibles.

Bien qu'il s'agisse d'une méthode plus compliquée pour voler des informations personnelles (les filtres anti-spam et les programmes antivirus détectent généralement de telles tentatives), en cas de succès, les cybercriminels peuvent obtenir un éventail de données beaucoup plus large et peuvent collecter des informations pendant une longue période.

![]() Les courriels de sextorsion

Les courriels de sextorsion

Il s'agit d'un type d'hameçonnage. Dans ce cas, les utilisateurs reçoivent un courriel affirmant qu'un cybercriminel pourrait accéder à la webcam de la victime potentielle et disposer d'un enregistrement vidéo de sa masturbation.

Pour se débarrasser de la vidéo, les victimes sont invitées à payer une rançon (généralement en utilisant Bitcoin ou une autre crypto-monnaie). Néanmoins, toutes ces affirmations sont fausses - les utilisateurs qui reçoivent de tels courriels doivent les ignorer et les supprimer.

Comment repérer un courriel malveillant ?

Alors que les cybercriminels essaient de faire en sorte que leurs courriels leurres aient l'air dignes de confiance, voici quelques éléments que vous devez rechercher lorsque vous essayez de repérer un courriel d'hameçonnage :

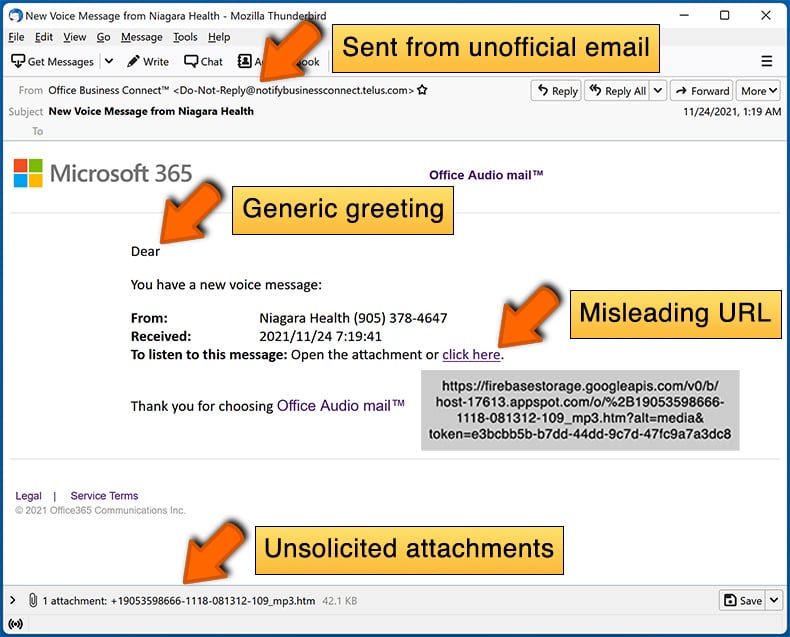

- Vérifiez l'adresse courriel de l'expéditeur ("de") : passez votre souris sur l'adresse "de" et vérifiez si elle est légitime. Par exemple, si vous avez reçu un courriel de Microsoft, assurez-vous de vérifier si l'adresse courriel est @microsoft.com et non quelque chose de suspect comme @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Vérifiez les salutations génériques : si le message d'accueil dans le courriel est "Cher utilisateur", "Cher @yourcourriel.com", "Cher client", cela devrait susciter la méfiance. Le plus souvent, les entreprises vous appellent par votre nom. L'absence de ces informations pourrait signaler une tentative d'hameçonnage.

- Vérifiez les liens dans le courriel : passez votre souris sur le lien présenté dans le courriel, si le lien qui apparaît vous semble suspect, ne cliquez pas dessus. Par exemple, si vous avez reçu un courriel de Microsoft et que le lien dans le courriel indique qu'il redirige vers firebasestorage.googleapis.com/v0... vous ne devriez pas lui faire confiance. Il est préférable de ne cliquer sur aucun lien dans les courriels, mais de visiter le site Web de l'entreprise qui vous a envoyé le courriel en premier lieu.

- Ne vous fiez pas aveuglément aux pièces jointes dans les courriels : le plus souvent, les entreprises légitimes vous demanderont de vous connecter à leur site Web et d'afficher tous les documents qui s'y trouvent ; si vous avez reçu un courriel avec une pièce jointe, c'est une bonne idée de l'analyser avec une application antivirus. Les pièces jointes infectées sont un vecteur d'attaque couramment utilisé par les cybercriminels.

Pour minimiser le risque d'ouvrir des courriels d'hameçonnage et malveillants, nous vous recommandons d'utiliser Combo Cleaner.

Exemple de courrier indésirable :

Que faire si vous tombez dans le piège d'une arnaque par courriel ?

- Si vous avez cliqué sur un lien dans un courriel d'hameçonnage et entré votre mot de passe, assurez-vous de changer votre mot de passe dès que possible. Habituellement, les cybercriminels collectent les informations d'identification volées, puis les vendent à d'autres groupes qui les utilisent à des fins malveillantes. Si vous modifiez votre mot de passe à temps, il est possible que les criminels n'aient pas le temps de faire des dégâts.

- Si vous avez entré vos informations de carte de crédit, contactez votre banque dès que possible et expliquez la situation. Il y a de fortes chances que vous deviez annuler votre carte de crédit compromise et en obtenir une nouvelle.

- Si vous voyez des signes d'usurpation d'identité, vous devez immédiatement contacter la Federal Trade Commission. Cette institution recueillera des informations sur votre situation et créera un plan de redressement personnel.

- Si vous avez ouvert une pièce jointe malveillante - votre ordinateur est probablement infecté, vous devez l'analyser avec une application antivirus réputée. À cette fin, nous vous recommandons d'utiliser Combo Cleaner.

- Aidez les autres utilisateurs d'Internet - rapportez les courriels d'hameçonnage à Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center et U.S. Department of Justice.

Foire aux questions (FAQ)

Pourquoi ai-je reçu ce courriel ?

Les courriers électroniques non sollicités ne sont pas personnels. Les cybercriminels distribuent ce courrier par milliers dans l'espoir qu'au moins quelques destinataires tomberont dans le piège de leurs escroqueries.

J'ai fourni mes informations personnelles lorsque j'ai été piégé par ce courrier indésirable, que dois-je faire ?

Si vous avez fourni les informations d'identification de votre compte, changez les mots de passe de tous les comptes susceptibles d'être exposés et informez-en immédiatement le service d'assistance officiel. Et si vous avez divulgué ou pensez que vos autres données privées sont en danger (par exemple, les détails de votre carte d'identité, les photos/scans de votre passeport, les numéros de cartes de crédit, etc.), contactez immédiatement les autorités compétentes.

J'ai lu un pourriel mais je n'ai pas ouvert la pièce jointe, mon ordinateur est-il infecté ?

La lecture d'un courriel est inoffensive. Les appareils sont infectés lorsque des pièces jointes ou des liens malveillants sont ouverts ou cliqués.

J'ai téléchargé et ouvert un fichier joint à un courriel de spam, mon ordinateur est-il infecté ?

La question de savoir si votre appareil a été infecté dépend de l'objectif du fichier (c'est-à-dire phishing ou téléchargement/installation de logiciels malveillants) et peut être influencée par son format. Les exécutables (.exe, .run, etc.) infectent presque systématiquement les systèmes une fois ouverts. Les documents (.doc, .xls, .one, .pdf, etc.) peuvent nécessiter des actions supplémentaires (par exemple, activer les macros, cliquer sur le contenu intégré, etc.) pour lancer les processus de téléchargement/installation des logiciels malveillants.

Combo Cleaner supprime-t-il les logiciels malveillants présents dans les pièces jointes des courriers électroniques ?

Oui, Combo Cleaner est capable de détecter et d'éliminer pratiquement tous les logiciels malveillants connus. Il est essentiel d'effectuer une analyse complète du système, car les programmes malveillants haut de gamme se cachent généralement en profondeur dans les systèmes.

▼ Montrer la discussion