Comment supprimer le voleur de portefeuille Ledger

![]() Écrit par Tomas Meskauskas le

Écrit par Tomas Meskauskas le

Quel type de logiciel malveillant est Ledger voleur de portefeuille ?

Le voleur de portefeuille Ledger est un outil malveillant découvert par S!Ri. Ce logiciel malveillant se fait passer pour l'outil officiel Ledger Live, un logiciel permettant aux utilisateurs de configurer leurs appareils et de gérer leurs crypto-actifs. Les utilisateurs doivent supprimer ce voleur de portefeuille des appareils infectés dès que possible afin d'éviter toute perte financière.

En savoir plus sur le voleur de portefeuille Ledger

Ledger Live est une application légitime développée par Ledger, un fournisseur de portefeuilles matériels pour le stockage de crypto-monnaies. Ledger Live permet aux utilisateurs de gérer leurs actifs en crypto-monnaies directement depuis leur ordinateur ou leur appareil mobile. Cependant, une application malveillante se faisant passer pour Ledger Live a récemment été découverte.

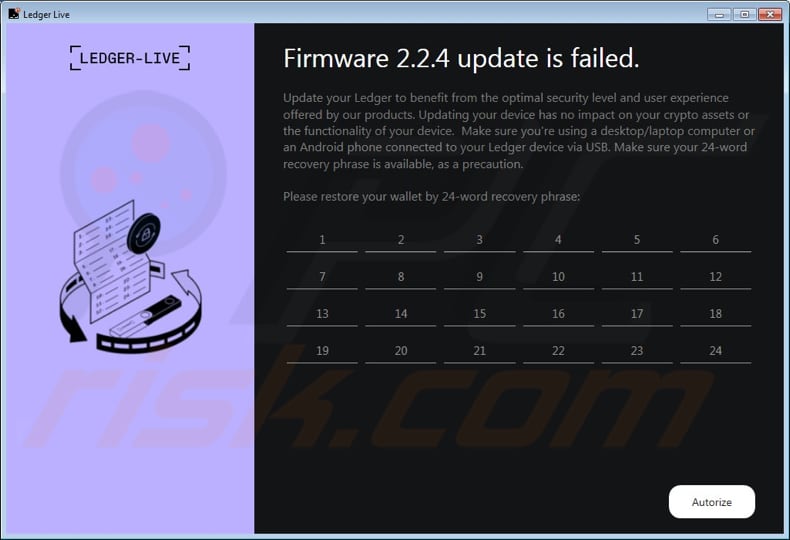

Cette application malveillante surveille le processus légitime de Ledger Live et y met fin. Par la suite, elle affiche une fenêtre trompeuse pour inciter les utilisateurs à divulguer des informations sensibles, telles que les informations d'identification du portefeuille de crypto-monnaies.

Dans la fausse fenêtre de Ledger Live, les utilisateurs sont informés que la mise à jour du micrologiciel a échoué et qu'ils doivent restaurer leurs portefeuilles en saisissant une phrase de récupération de 24 mots. La fenêtre trompeuse affichée par la (fausse) application Ledger Live malveillante peut également contenir d'autres "notifications". Dans tous les cas, elle est créée pour tromper les utilisateurs et les inciter à donner aux cybercriminels l'accès à leurs portefeuilles de crypto-monnaies.

Une fois que les cybercriminels ont accès aux portefeuilles de crypto-monnaies de leurs victimes, ils peuvent transférer les fonds en crypto-monnaies des portefeuilles des victimes vers leurs propres portefeuilles. Si le portefeuille de la victime contient des informations personnelles identifiables ou d'autres données sensibles, les cybercriminels peuvent utiliser ces informations pour usurper une identité ou les vendre à des tiers.

Les utilisateurs doivent donc télécharger des applications à partir de sources fiables (officielles) afin d'éviter d'installer des programmes malveillants se faisant passer pour des outils légitimes. S'il y a des raisons de penser qu'un ordinateur est déjà infecté par des logiciels malveillants, il doit être analysé à l'aide d'un logiciel de sécurité réputé.

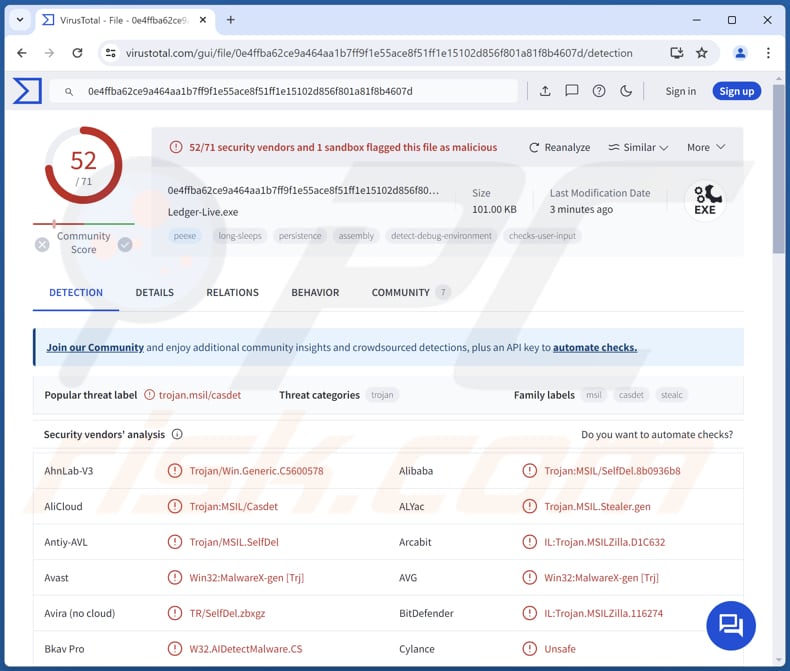

| Nom | Fausse demande Ledger Live |

| Type de menace | Le voleur d'informations |

| Noms de détection | Avast (Win32:MalwareX-gen [Trj]), Combo Cleaner (IL:Trojan.MSILZilla.116274), ESET-NOD32 (Une variante de MSIL/Agent.WUB), Kaspersky (HEUR:Trojan.MSIL.SelfDel.gen), Microsoft (Trojan:Win32/Casdet!rfn), Liste complète (VirusTotal) |

| Symptômes | Les voleurs sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux, de sorte qu'aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Méthodes de distribution | Pièces jointes infectées, publicités malveillantes en ligne, ingénierie sociale, "cracks" de logiciels, réseaux P2P et autres canaux similaires. |

| Dommages | Crypto-monnaie volée, usurpation d'identité |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Conclusion

Le voleur de portefeuille Ledger est un exemple de la façon dont les cybercriminels exploitent des applications légitimes à des fins malveillantes. Cette application trompeuse, qui se fait passer pour l'authentique logiciel Ledger Live, représente une menace importante pour les actifs en crypto-monnaie des utilisateurs en interceptant et en manipulant les processus pour extraire des informations sensibles.

Pour éviter de telles menaces, les utilisateurs doivent faire preuve de prudence lorsqu'ils téléchargent des applications et mettre en œuvre des mesures de sécurité solides.

Comment Ledger wallet stealer s'est-il infiltré dans mon ordinateur ?

En général, les applications malveillantes sont distribuées via des pages web non officielles (par exemple, des sites de torrents) ou des magasins d'applications, des logiciels piratés, des outils de piratage ou des courriels contenant des liens ou des pièces jointes malveillants. Les acteurs de la menace utilisent différents moyens pour inciter les utilisateurs à télécharger et à exécuter des logiciels malveillants sur les appareils.

des vulnérabilités dans des logiciels obsolètes, des clés USB compromises, des téléchargeurs tiers et d'autres canaux similaires. Il est également courant que des programmes malveillants portent le même nom que des programmes légitimes (comme Ledger Live) pour inciter les utilisateurs à les installer.

Comment éviter l'installation de logiciels malveillants ?

Téléchargez des applications et des fichiers à partir de pages (officielles) et de magasins d'applications dignes de confiance. Ne faites pas confiance à d'autres sources (sites non officiels, réseaux P2P, téléchargeurs tiers, etc.), en particulier celles qui proposent des logiciels piratés ou des contenus similaires. Éviter d'interagir avec les publicités et les fenêtres contextuelles présentées sur des pages web douteuses.

Soyez prudent avec les courriels contenant des fichiers ou des liens. N'interagissez pas avec le contenu de courriels non pertinents ou inattendus provenant d'adresses inconnues. Scannez régulièrement votre ordinateur pour détecter les menaces et maintenez le système d'exploitation et les logiciels installés à jour.

Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons de lancer une analyse avec Combo Cleaner pour éliminer automatiquement les logiciels malveillants infiltrés.

Pièce jointe malveillante distribuant un voleur de portefeuille Ledger :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide:

- Qu'est-ce que le voleur de portefeuille Ledger ?

- ÉTAPE 1. Suppression manuelle du logiciel malveillant Ledger wallet stealer.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les logiciels malveillants ?

La suppression manuelle des logiciels malveillants est une tâche compliquée - il est généralement préférable de laisser les programmes antivirus ou anti-malware s'en charger automatiquement. Pour supprimer ce logiciel malveillant, nous vous recommandons d'utiliser Combo Cleaner.

Si vous souhaitez supprimer un logiciel malveillant manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect fonctionnant sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant gestionnaire de tâches, et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications à démarrage automatique, le registre et les emplacements du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications à démarrage automatique, le registre et les emplacements du système de fichiers :

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7: Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu des options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "mode sans échec avec mise en réseau" :

Utilisateurs de Windows 8 : Démarrez Windows 8 en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez "Avancé", dans les résultats de la recherche, sélectionnez "Paramètres". Cliquez sur Options de démarrage avancées, dans la fenêtre ouverte "Paramètres généraux du PC", sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options avancées de démarrage". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarre et l'écran des paramètres de démarrage s'affiche. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "mode sans échec avec mise en réseau" :

Utilisateurs de Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône d'alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant la touche "Shift" de votre clavier. Dans la fenêtre "choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur la touche "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "mode sans échec avec mise en réseau" :

Extraire l'archive téléchargée et exécuter le fichier Autoruns.exe.

Extraire l'archive téléchargée et exécuter le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vous devez noter son chemin d'accès complet et son nom. Notez que certains logiciels malveillants cachent des noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le logiciel malveillant par l'intermédiaire de l'application Autoruns (ce qui garantit que le logiciel malveillant ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du logiciel malveillant sur votre ordinateur. Veillez à activer les fichiers et dossiers cachés avant de poursuivre. Si vous trouvez le nom de fichier du logiciel malveillant, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Ces étapes devraient permettre de supprimer tous les logiciels malveillants de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, confiez la suppression des logiciels malveillants à des programmes antivirus et anti-programmes malveillants.

Ces étapes peuvent ne pas fonctionner en cas d'infection par des logiciels malveillants avancés. Comme toujours, il est préférable de prévenir l'infection plutôt que d'essayer de supprimer les logiciels malveillants par la suite. Pour assurer la sécurité de votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur n'est pas infecté par des logiciels malveillants, nous vous recommandons de le scanner avec Combo Cleaner.

Foire aux questions (FAQ)

Mon ordinateur est infecté par Ledger wallet stealer, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

Il est recommandé d'effectuer une analyse complète à l'aide d'un logiciel antivirus ou antimalware réputé afin de détecter et de supprimer le voleur de portefeuilles Ledger. Le formatage de votre périphérique de stockage effacera toutes les données, il doit donc être considéré comme un dernier recours.

Quels sont les principaux problèmes causés par les logiciels malveillants ?

Les victimes peuvent voir leurs fichiers cryptés, leur argent, leur identité ou leurs comptes en ligne volés, ou connaître d'autres problèmes. Les dommages causés par les logiciels malveillants dépendent de leur type et de leurs capacités.

Quel est l'objectif du voleur de portefeuille Ledger ?

L'objectif du voleur de portefeuilles Ledger est de dérober des informations sensibles, en particulier les informations d'identification des portefeuilles de crypto-monnaies, à des victimes peu méfiantes. Ce logiciel malveillant se fait passer pour l'application légitime Ledger Live, un logiciel utilisé pour gérer les actifs en crypto-monnaie stockés dans les portefeuilles matériels Ledger.

Comment un logiciel malveillant s'est-il infiltré dans mon ordinateur ?

Votre ordinateur a probablement été infecté par des logiciels malveillants via des sites web compromis, des attaques de phishing (liens ou fichiers malveillants dans des courriels), des publicités malveillantes, des vulnérabilités dans des logiciels obsolètes, des logiciels piratés, des réseaux P2P, des sites web non officiels ou d'autres voies similaires.

Combo Cleaner me protège-t-il des logiciels malveillants ?

Oui, Combo Cleaner analysera votre ordinateur et éliminera les logiciels malveillants. Cet outil est capable de détecter presque tous les logiciels malveillants connus. Il convient de noter que les logiciels malveillants avancés se cachent généralement dans les profondeurs du système. Par conséquent, une analyse complète du système doit être effectuée pour détecter les logiciels malveillants cachés.

▼ Montrer la discussion