Comment supprimer le cheval de Troie Fruity du système d'exploitation ?

![]() Écrit par Tomas Meskauskas le (mis à jour)

Écrit par Tomas Meskauskas le (mis à jour)

Quel type de maliciel est Fruity ?

Fruity est un cheval de Troie téléchargeur qui cible spécifiquement les utilisateurs de Windows et fonctionne selon une approche modulaire. Avec l'aide de Fruity, les acteurs de la menace peuvent infecter les ordinateurs avec différents types de maliciels, en fonction de leurs objectifs. Ils emploient une série de techniques pour dissimuler l'attaque et améliorer son taux de réussite.

En savoir plus sur Fruity

Fruity est utilisé par les cybercriminels pour distribuer le RAT Remcos, un outil d'administration à distance qui leur permet d'accéder à des ordinateurs à distance et de mener des activités malveillantes. Le RAT Remcos permet aux acteurs de la menace d'accéder à des informations personnelles telles que des mots de passe enregistrés, des détails de cartes de crédit et d'autres données sensibles, ainsi que de surveiller l'écran en temps réel.

En outre, il peut être utilisé pour télécharger et exécuter des fichiers, facilitant ainsi l'injection de maliciels supplémentaires. Bien que Fruity distribue actuellement le RAT Remcos, il convient de noter que les acteurs de la menace peuvent exploiter ce cheval de Troie téléchargeur pour infecter les ordinateurs avec diverses autres formes de maliciels.

Les cybercriminels peuvent distribuer divers types de maliciels à l'aide de Fruity, notamment des chevaux de Troie bancaires, des rançongiciels et d'autres outils d'accès à distance. Par exemple, les cheval de Troie bancaires sont conçus pour voler des informations financières sensibles, tandis que les rançongiciels chiffrent les fichiers et demandent une rançon pour les déchiffrer, et que les outils d'accès à distance permettent un accès non autorisé aux systèmes compromis.

Les victimes de Fruity peuvent subir des dommages importants à leurs systèmes informatiques et à leurs données personnelles. La distribution du RAT Remcos ou d'autres maliciels par l'intermédiaire de Fruity permet aux cybercriminels d'obtenir un accès non autorisé à des informations sensibles, telles que des mots de passe, des données financières et des fichiers personnels, ce qui peut entraîner des vols d'identité, des pertes financières et des atteintes à la vie privée.

En outre, la capacité de Fruity à injecter d'autres maliciels peut entraîner d'autres infections, provoquant des interruptions d'activité, des pertes de données et des extorsions potentielles par le biais d'attaques de rançongiciels.

| Nom | Maliciel Téléchargeur Fruity |

| Type de Menace | Téléchargeur/déposeur de maliciels |

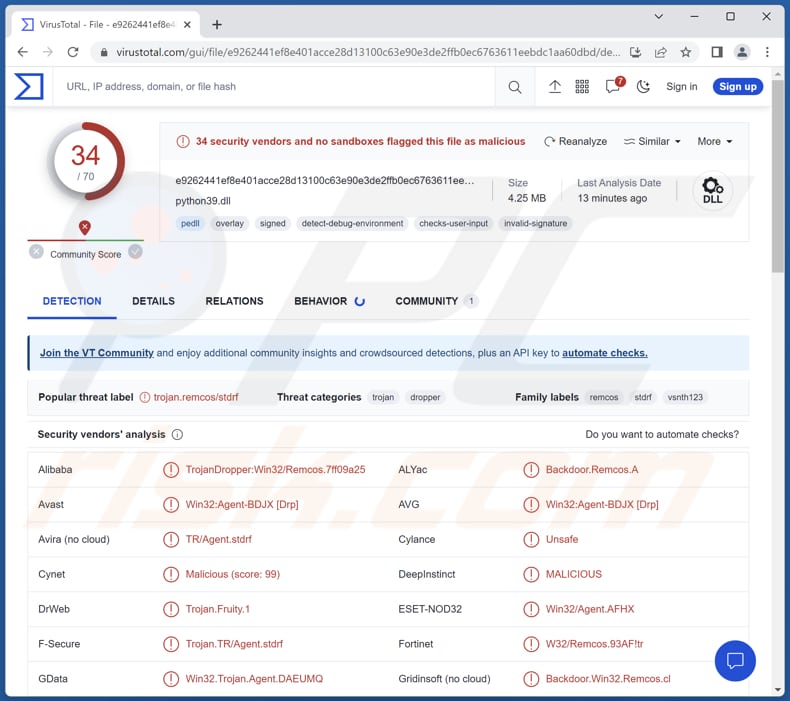

| Noms de Détection (Fruity) | Avast (Win32:Agent-BDJX [Drp]), AVG (Win32:Agent-BDJX [Drp]), ESET-NOD32 (Win32/Agent.AFHX), Kaspersky (Trojan-Dropper.Win32.Remcos.og), Microsoft (Trojan:Win32/Remcos!MSR), Liste complète (VirusTotal) |

| Domaines Reliés | atiflash[.]ru, atikmdagpatcher[.]com, balena-etcher[.]com, btc-tools[.]ru, clockgen64[.]com, evga-precision[.]com, more-power-tool[.]com, nvflash[.]ru, nvidiainspector[.]ru, overdriventool[.]ru, polaris-bios-editor[.]ru, riva-tuner[.]com, ryzen-master[.]com, sapphiretrixx[.]com, srbpolaris[.]ru, techpowerup-gpu-z[.]com |

| Charge Utile | Le RAT Remcos et possiblement d'autres maliciels |

| Symptômes | Les chevaux de Troie sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux, de sorte qu'aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Méthodes de Distribution | Faux sites web, installateurs malveillants, outils trojanisés |

| Dommages | Vol de mots de passe et d'informations bancaires, usurpation d'identité, ajout de l'ordinateur de la victime à un réseau botnet, cryptage des données, pertes financières, vol de comptes en ligne, etc. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Les maliciels comme Fruity en général

Les chevaux de Troie comme Fruity sont des logiciels malveillants qui se font souvent passer pour des applications légitimes ou inoffensives, mais qui, une fois installés, permettent aux cybercriminels d'obtenir un accès non autorisé aux systèmes informatiques. Les chevaux de Troie peuvent être modulaires, ce qui permet aux acteurs de la menace de distribuer divers types de maliciels, de voler des informations sensibles, d'effectuer de l'espionnage à distance et de causer des dommages importants aux individus et aux organisations.

Comment Fruity s'est-il infiltré dans mon ordinateur ?

Les acteurs de la menace distribuent Fruity en créant des sites web malveillants et en élaborant des programmes d'installation de logiciels qui semblent offrir des outils utiles pour affiner le réglage des processeurs, des cartes graphiques et des BIOS, ainsi que des applications de surveillance du matériel. Ces installateurs servent de leurres contenant le logiciel souhaité et le cheval de Troie Fruity avec tous ses composants.

Lorsque les utilisateurs tentent de télécharger une application à partir de ces faux sites, ils sont redirigés vers le site web du service d'hébergement de fichiers MEGA, où ils téléchargent à leur insu un fichier ZIP contenant le programme d'installation du cheval de Troie. Après avoir extrait et lancé le fichier exécutable, le processus d'installation standard du programme inoffensif commence. Au même moment, Fruity pénètre dans l'ordinateur en copiant ses composants dans le même répertoire que le programme leurre.

Comment éviter l'installation de maliciels ?

Utilisez des programmes antivirus et anti-maliciels fiables pour détecter et bloquer les logiciels malveillants, y compris Fruity. Soyez attentif à vos activités en ligne, en particulier sur les sites web inconnus. Évitez de cliquer sur des publicités ou des liens de téléchargement suspects. Mettez régulièrement à jour votre système d'exploitation, vos applications et vos logiciels de sécurité.

Soyez prudent lorsque vous ouvrez des pièces jointes à des courriels ou que vous cliquez sur des liens provenant d'expéditeurs inconnus ou suspects. Ne téléchargez des logiciels et des fichiers qu'à partir de sources dignes de confiance, telles que des sites web officiels ou des boutiques d'applications réputées. Évitez de télécharger à partir de sources suspectes ou non officielles.

Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons de lancer une analyse avec Combo Cleaner pour éliminer automatiquement les maliciels infiltrés.

Les faux sites Web qui distribuent Fruity :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que Fruity ?

- ETAPE 1. Suppression manuelle du maliciel Fruity.

- ETAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

La suppression manuelle des maliciels est une tâche compliquée - il est généralement préférable de permettre aux programmes antivirus ou anti-maliciel de le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner.

Si vous souhaitez supprimer les maliciels manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect exécuté sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes exécutés sur votre ordinateur, par exemple à l'aide du gestionnaire de tâches, et identifié un programme qui semble suspect, vous devez continuer avec ces étapes :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 8 : Démarrer Windows 8 en mode sans échec avec mise en réseau - Accédez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options de démarrage avancées". Cliquez sur le bouton "Dépanner", puis cliquez sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" de votre clavier enfoncé. Dans la fenêtre "choisir une option", cliquez sur "Dépanner", sélectionnez ensuite "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, vous devez cliquer sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vous devez écrire son chemin complet et son nom. Notez que certains maliciels masquent les noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le maliciel via l'application Autoruns (cela garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le nom de fichier du maliciel, assurez-vous de le supprimer.

Redémarrez votre ordinateur en mode normal. En suivant ces étapes, vous devriez supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, laissez la suppression des maliciels aux programmes antivirus et anti-maliciel.

Ces étapes peuvent ne pas fonctionner avec les infections de maliciels avancés. Comme toujours, il est préférable de prévenir l'infection que d'essayer de supprimer les maliciels plus tard. Pour protéger votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de l'analyser avec Combo Cleaner.

Foire Aux Questions (FAQ)

Mon ordinateur est infecté par le maliciel Fruity, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

Si votre ordinateur est infecté par le maliciel Fruity, le formatage de votre périphérique de stockage peut effectivement supprimer le maliciel. Toutefois, il est recommandé d'utiliser un logiciel antivirus tel que Combo Cleaner pour tenter d'éliminer Fruity. Le formatage de votre appareil effacera toutes les données.

Quels sont les principaux problèmes causés par les maliciels ?

L'impact des maliciels varie en fonction de leur type et peut entraîner une usurpation d'identité, des pertes financières, le cryptage de fichiers, une réduction des performances de l'ordinateur, des infections supplémentaires, des atteintes à la vie privée et d'autres problèmes.

Quel est l'objectif du maliciel Fruity ?

Le but du maliciel Fruity est de servir de cheval de Troie de téléchargement ciblant les utilisateurs de Windows. Il permet aux acteurs de la menace d'infecter les ordinateurs avec différents types de maliciels en fonction de leurs objectifs spécifiques.

Comment le maliciel Fruity s'est-il infiltré dans mon ordinateur ?

Les cybercriminels peuvent créer de faux sites web ou des sites web compromis qui proposent des téléchargements de logiciels apparemment légitimes. Lorsque les utilisateurs tentent de télécharger des logiciels à partir de ces sites, ils téléchargent sans le savoir le maliciel Fruity.

Combo Cleaner me protège-t-il des maliciels ?

Combo Cleaner détecte et supprime les maliciels. Il peut détecter presque tous les maliciels connus. Étant donné que les maliciels sophistiqués se cachent souvent profondément dans le système, il est fortement recommandé d'exécuter une analyse complète du système pour éliminer ces logiciels malveillants.

▼ Montrer la discussion