Instructions de suppression du maliciel Stealth Soldier

![]() Écrit par Tomas Meskauskas le

Écrit par Tomas Meskauskas le

Quel type de maliciel est Stealth Soldier ?

Stealth Soldier est un logiciel malveillant. Ce maliciel possède de multiples fonctionnalités orientées vers la surveillance et l'exfiltration de données.

Stealth Soldier a été utilisé dans le cadre d'attaques d'espionnage visant des organisations libyennes. Il existe des preuves liant le réseau C&C (Command and Control) de Stealth Soldier à des opérations d'hameçonnage. Il existe également des similitudes entre cette infrastructure et d'autres campagnes malveillantes actives en Afrique du Nord.

Vue générale du maliciel Stealth Soldier

À l'heure où nous écrivons ces lignes, Stealth Soldier est un maliciel activement maintenu. Il existe au moins neuf versions de ce maliciel. Les chaînes d'infection, après l'infiltration, sont en grande partie les mêmes, mais la configuration finale varie. Cela indique que les attaques de Stealth Soldier sont polyvalentes et extrêmement ciblées.

Dans toutes les variantes du maliciel, la chaîne d'infection commence par le lancement d'un téléchargeur. Lors de son exécution, il affiche un faux document PDF en guise de diversion, tandis qu'en arrière-plan, un composant de chargement est téléchargé.

Le chargeur introduit le module "PowerPlus" et exécute finalement la charge utile finale. PowerPlus est destiné à exécuter des commandes PowerShell. Il assure également la persistance d'un autre module appelé "Watchdog", qui effectue à son tour des contrôles périodiques pour vérifier si des versions mises à jour du chargeur sont disponibles.

La plus grande différence entre les variantes de Stealth Soldier est la configuration de la charge utile finale, c'est-à-dire les modules et les plug-ins qui la composent. L'objectif de la charge utile est de voler les données des victimes.

La dernière variante commence ses opérations en collectant des données sur l'appareil/le système, par exemple le nom d'hôte, le nom d'utilisateur, le nom et le type de lecteur (fixe, amovible, etc.), l'espace disque disponible, etc. Stealth Soldier peut télécharger et téléverser des fichiers ; en d'autres termes, ce maliciel peut exfiltrer du contenu et infiltrer des composants maliciels supplémentaires.

Le logiciel peut également collecter des informations sur les répertoires (par exemple, les noms de fichiers, les types, les formats, les dates d'activité, les tailles, les autorisations et d'autres données relatives aux fichiers). Stealth Soldier peut accéder au microphone de l'appareil et l'utiliser pour enregistrer des données audio. De même, le maliciel peut effectuer des captures d'écran ou enregistrer l'écran de l'appareil. Le programme peut également enregistrer les frappes au clavier (c'est-à-dire les informations tapées par la victime).

La dernière variante de Stealth Soldier cible les données du navigateur, et cette fonctionnalité n'était pas présente dans les versions précédentes. Les informations intéressantes peuvent être : l'activité de navigation, les cookies Internet, les identifiants de connexion à un compte, les données personnelles identifiables, les numéros de carte de crédit, etc.

Il convient de noter que les développeurs de maliciels améliorent souvent leurs créations et, compte tenu de la maintenance active et de la nature personnalisable des infections de Stealth Soldier, toute nouvelle itération est susceptible de comporter des fonctionnalités supplémentaires/différentes.

En résumé, la présence d'un logiciel comme Stealth Soldier sur des appareils peut entraîner de multiples infections du système, de graves problèmes de protection de la vie privée, des pertes financières et des vols d'identité. Il convient de mentionner que les maliciels axés sur l'espionnage peuvent causer des dommages importants lorsqu'ils sont utilisés contre des entités hautement sensibles.

| Nom | Virus Stealth Soldier |

| Type de Menace | Cheval de Troie, Virus voleur de mots de passe, maliciel bancaire, logiciel espion. |

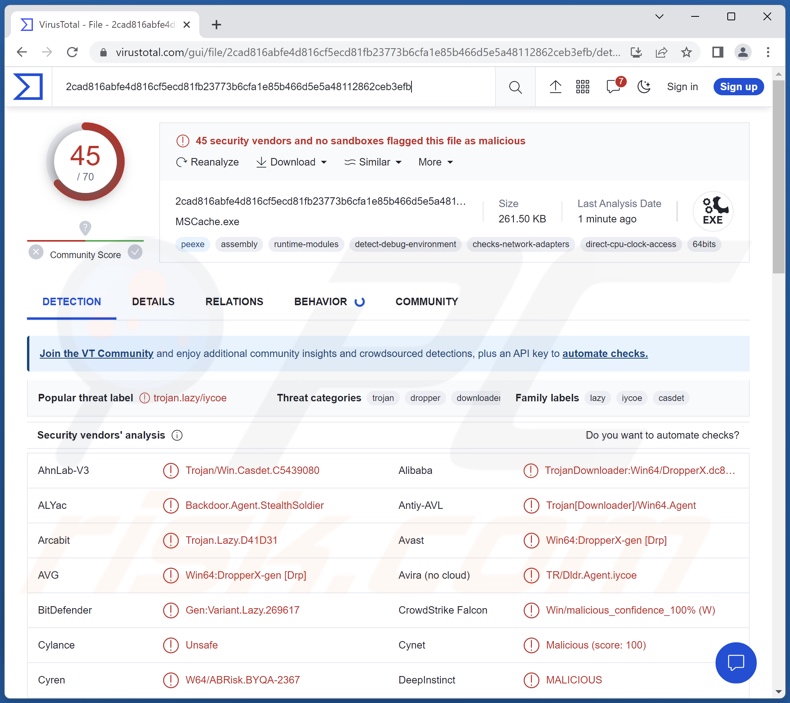

| Noms de Détection | Avast (Win64:DropperX-gen [Drp]), Combo Cleaner (Gen:Variant.Lazy.269617), ESET-NOD32 (Une variante de Win64/TrojanDownloader.Age), Kaspersky (Trojan-Dropper.Win64.Agent.ahz), Microsoft (Trojan:Win32/Casdet!rfn), Liste complète des détections (VirusTotal) |

| Symptômes | Les chevaux de Troie sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux, de sorte qu'aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Méthodes de Distribution | Pièces jointes de courriels infectés, publicités en ligne malveillantes, ingénierie sociale, "cracks" de logiciels. |

| Dommages | Mots de passe et informations bancaires volés, usurpation d'identité, ajout de l'ordinateur de la victime à un réseau botnet. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Exemples de logiciels voleurs d'informations

Nous avons analysé des milliers de programmes malveillants ; DynamicRAT, Horabot, ObserverStealer, Bandit, et Kraken ne sont que quelques exemples de maliciels capables de voler des informations que nous avons étudiés récemment.

Les logiciels malveillants peuvent avoir un large éventail de fonctionnalités qui peuvent être combinées de diverses manières. Toutefois, quel que soit le mode de fonctionnement du maliciel, sa présence sur un système met en péril l'intégrité de l'appareil et la sécurité de l'utilisateur. C'est pourquoi toutes les menaces doivent être éliminées dès qu'elles sont détectées.

Comment Stealth Soldier a-t-il infiltré mon ordinateur ?

En raison des connexions du Maliciel avec une infrastructure d'hameçonnage, il n'est pas improbable que ce maliciel soit diffusé par le biais de courriers indésirables. Les courriels/messages trompeurs peuvent inclure des fichiers infectieux en pièces jointes ou des liens de téléchargement.

Ces fichiers peuvent se présenter sous différents formats, par exemple des documents (PDF, Microsoft Office, Microsoft OneNote, etc.), des archives (ZIP, RAR, etc.), des exécutables (.exe, .run, etc.), du JavaScript, et ainsi de suite. Lorsqu'un fichier malveillant est exécuté, lancé ou ouvert d'une quelconque manière, la chaîne d'infection est déclenchée.

Stealth Soldier peut également être distribué par d'autres techniques. Les méthodes de prolifération des maliciels les plus courantes sont les suivantes : pièces jointes et liens malveillants dans les spams, téléchargements "drive-by" (furtifs ou trompeurs), sources de téléchargement douteuses (par exemple, sites web de freeware et de tiers, réseaux de partage Peer-to-Peer, etc.), outils illégaux d'activation de logiciels ("cracks"), fausses mises à jour, escroqueries en ligne et publicité malveillante.

Certains programmes malveillants peuvent même se propager par le biais de réseaux locaux et de dispositifs de stockage amovibles (disques durs externes, clés USB, etc.).

Comment éviter l'installation de maliciels ?

Il est essentiel de traiter les courriels et autres messages entrants avec prudence. Il est déconseillé d'ouvrir les pièces jointes ou les liens figurant dans des courriers suspects ou non pertinents, car ils peuvent être infectieux. Il est tout aussi important de faire preuve de prudence lors de la navigation, car les contenus en ligne falsifiés et malveillants semblent généralement authentiques et inoffensifs.

En outre, tous les téléchargements doivent être effectués à partir de canaux officiels et vérifiés. Il est également recommandé d'activer et de mettre à jour les programmes en utilisant des fonctions/outils légitimes, car les outils d'activation illégaux ("cracking") et les outils de mise à jour tiers peuvent contenir des maliciels.

Il convient de souligner l'importance de l'installation et de la mise à jour d'un antivirus fiable. Ce logiciel doit être utilisé pour effectuer des analyses régulières du système et pour supprimer les menaces/problèmes détectés. Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons de lancer une analyse avec Combo Cleaner pour éliminer automatiquement les maliciels infiltrés.

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que Stealth Soldier ?

- ETAPE 1. Suppression manuelle du maliciel Stealth Soldier.

- ETAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

La suppression manuelle des maliciels est une tâche compliquée - il est généralement préférable de permettre aux programmes antivirus ou anti-maliciel de le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner.

Si vous souhaitez supprimer les maliciels manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect exécuté sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes exécutés sur votre ordinateur, par exemple à l'aide du gestionnaire de tâches, et identifié un programme qui semble suspect, vous devez continuer avec ces étapes :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 8 : Démarrer Windows 8 en mode sans échec avec mise en réseau - Accédez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options de démarrage avancées". Cliquez sur le bouton "Dépanner", puis cliquez sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" de votre clavier enfoncé. Dans la fenêtre "choisir une option", cliquez sur "Dépanner", sélectionnez ensuite "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, vous devez cliquer sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vous devez écrire son chemin complet et son nom. Notez que certains maliciels masquent les noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le maliciel via l'application Autoruns (cela garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le nom de fichier du maliciel, assurez-vous de le supprimer.

Redémarrez votre ordinateur en mode normal. En suivant ces étapes, vous devriez supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, laissez la suppression des maliciels aux programmes antivirus et anti-maliciel.

Ces étapes peuvent ne pas fonctionner avec les infections de maliciels avancés. Comme toujours, il est préférable de prévenir l'infection que d'essayer de supprimer les maliciels plus tard. Pour protéger votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de l'analyser avec Combo Cleaner.

Foire Aux Questions (FAQ)

Mon ordinateur est infecté par le maliciel Stealth Soldier, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

La plupart des programmes malveillants peuvent être supprimés sans avoir recours au formatage.

Quels sont les plus gros problèmes que le maliciel Stealth Soldier peut causer ?

Les menaces posées par une infection dépendent des capacités du Maliciel et du mode opératoire des cybercriminels. Stealth Soldier possède de multiples fonctionnalités de vol de données et a été utilisé dans le cadre d'attaques motivées par la surveillance. D'une manière générale, les maliciels ciblant l'information peuvent causer de graves problèmes de confidentialité, des pertes financières et des vols d'identité. Il est à noter que ce type de maliciel, utilisé contre des cibles très sensibles, peut causer des dommages importants.

Quel est l'objectif du maliciel Stealth Soldier ?

Dans la plupart des cas, les maliciels sont employés pour générer des profits. Toutefois, les cybercriminels peuvent également utiliser ces logiciels pour se divertir, se livrer à des vengeances personnelles, perturber des processus (sites web, services, entreprises, institutions, etc.), voire lancer des attaques à caractère politique ou géopolitique. Stealth Soldier a été associé à des attaques visant des organisations libyennes.

Comment le maliciel Stealth Soldier s'est-il infiltré dans mon ordinateur ?

Les maliciels se propagent principalement par le biais de courriels/messages de spam, d'escroqueries en ligne, de publicités malveillantes, de téléchargements "drive-by", de canaux de téléchargement non fiables (par exemple, les sites d'hébergement de fichiers gratuits et freeware, les réseaux de partage P2P, etc.), d'outils illégaux d'activation de programmes ("cracks"), et de fausses mises à jour. En outre, certains programmes malveillants sont capables de se propager par le biais de réseaux locaux et de périphériques de stockage amovibles.

Combo Cleaner me protège-t-il des maliciels ?

Oui, Combo Cleaner est conçu pour détecter et éliminer toutes sortes de menaces. Il est capable de supprimer pratiquement tous les maliciels connus. Comme les logiciels malveillants sophistiqués se cachent généralement au cœur des systèmes, il est essentiel d'effectuer une analyse complète du système.

▼ Montrer la discussion