Ne pas faire confiance à l'arnaque Your cloud storage was compromised

![]() Écrit par Tomas Meskauskas le

Écrit par Tomas Meskauskas le

Guide de suppression de l'arnaque Your cloud storage was compromised (Votre stockage dans le nuage a été compromis)

Qu'est-ce que l'arnaque par courriel Your cloud storage was compromised ?

En règle générale, les escrocs derrière les courriels frauduleux de sextorsion prétendent avoir des images ou des vidéos compromettantes du destinataire et exigent un paiement pour ne pas publier ces images ou vidéos. Dans la plupart des cas, les escrocs prétendent avoir utilisé la webcam du destinataire pour obtenir du matériel compromettant. Le but principal de ces escroqueries est de faire croire au destinataire que du matériel compromettant sera envoyé à d'autres personnes (par exemple, la famille, des amis, des collègues) ou publié sur Internet s'il ne paie pas la rançon.

Les escrocs à l'origine de cette escroquerie particulière par sextorsion prétendent que le stockage dans le nuage du destinataire a été compromis et que toutes les données qui y sont stockées ont été copiées. Ils affirment également que les données copiées contiennent des photos, des documents, des contacts et d'autres données, y compris des fichiers supprimés. Leur principal objectif est de faire croire au destinataire que toutes les données seront partagées avec des tiers s'il ne transfère pas 2 000 dollars en bitcoins à l'adresse du portefeuille BTC fournie. En outre, les escrocs affirment que le paiement doit être effectué le plus rapidement possible car le destinataire devra payer trois fois plus après un certain temps. Il est important de mentionner que les escrocs peuvent inclure les vrais mots de passe des destinataires dans leurs courriels de sextorsion pour faire croire au destinataire que son ordinateur a été piraté. Il est fréquent que les mots de passe inclus soient anciens. Les escrocs les obtiennent dans des forums de pirates ou d'autres endroits sur Internet où les cybercriminels publient des informations après une violation de données. Si le mot de passe inclus n'est pas ancien, il faut le changer dès que possible. Sinon, certains comptes risquent d'être volés. Autre détail important concernant les escroqueries par sextorsion : les escrocs peuvent utiliser des techniques d'usurpation pour falsifier l'adresse de l'expéditeur. En général, ils font en sorte que les adresses de l'expéditeur et du destinataire soient identiques afin de faire croire au destinataire que le compte courriel a été piraté.

| Nom | Arnaque par courriel Your cloud storage was compromised |

| Type de menace | Hameçonnage, escroquerie, ingénierie sociale, fraude |

| Fausse réclamation | Le stockage cloud du destinataire a été compromis |

| Montant de la rançon | 2000 $ en Bitcoins |

| Adresse du portefeuille électronique du cybercriminel | 13gdUqbxkC2TQPmaHLuMsTatATz6jHCwkp |

| Symptômes | Achats en ligne non autorisés, modifications des mots de passe des comptes en ligne, usurpation d'identité, accès illégal à l'ordinateur. |

| Modes de diffusion | Courriels trompeurs, publicités intempestives en ligne malhonnêtes, techniques d'empoisonnement des moteurs de recherche, domaines mal orthographiés. |

| Dommages | Perte d'informations privées sensibles, perte monétaire, vol d'identité. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

D'autres exemples d'escroqueries par sextorsion sont "This Is Not A Formal Email Scam", "I Have To Share Bad News With You", "I Monitored Your Device On The Net For A Long Time". En règle générale, les escrocs tentent d'amener des destinataires sans méfiance à leur verser de l'argent pour des photos ou des vidéos inexistantes (pour inciter les destinataires à appeler leur bluff). Il est important de mentionner que le courrier électronique peut être utilisé comme canal pour diffuser des maliciels. Quelques exemples de courriels malveillants sont "Contract Agreement Email Virus" et "Order Confirmation Email Virus".

Comment les campagnes de spam infectent-elles les ordinateurs ?

En règle générale, les courriels utilisés pour diffuser des maliciels contiennent des fichiers (pièces jointes) ou des liens malveillants. Dans la plupart des cas, les cybercriminels derrière ces courriels prétendent être des entreprises, des organisations ou d'autres entités légitimes (ils utilisent leurs vrais logos, noms, adresses, etc.). Leur objectif principal est d'inciter les destinataires à télécharger et à ouvrir un fichier malveillant. Par exemple, un document Microsoft Office malveillant, un fichier JavaScript, un ZIP, un RAR ou un autre fichier d'archive, des documents PDF, un EXE ou un autre fichier exécutable. Habituellement, les utilisateurs infectent les ordinateurs après avoir ouvert un fichier malveillant. Cependant, les documents malveillants ouverts avec Microsoft Office 2010 (et les versions plus récentes) n'installent pas de maliciels à moins que les utilisateurs n'activent les commandes de macros (édition/contenu). S'ils sont ouverts avec d'anciennes versions de MS Office, ces documents installent automatiquement des maliciels car ils n'ont pas le mode "vue protégée".

Comment éviter l'installation de maliciels ?

Il est fortement recommandé de ne pas ouvrir de fichiers (pièces jointes) ou de liens vers des sites Web dans des courriels non pertinents. Surtout lorsque de tels courriels sont envoyés par des expéditeurs suspects et inconnus. Il est important de se rappeler que les courriels malveillants sont déguisés en lettres officielles d'entreprises légitimes. De plus, les fichiers et logiciels doivent être téléchargés à partir des pages officielles et via des liens de téléchargement directs. Il n'est pas sûr d'utiliser des canaux douteux comme des pages non officielles, des téléchargeurs tiers, des réseaux Peer-to-Peer, etc., pour télécharger des fichiers ou des programmes. Une autre chose importante est de mettre à jour et d'activer correctement le logiciel. Cela doit être fait à l'aide de fonctions implémentées ou d'outils fournis par les développeurs officiels. Il est très courant que des outils tiers non officiels soient malveillants (conçus pour installer des maliciels). De plus, il n'est pas légal d'utiliser le "craquage" des outils pour activer des logiciels ou utiliser des logiciels piratés ("crackés"). De plus, il est conseillé d'analyser régulièrement un ordinateur à la recherche de menaces et de le faire à l'aide d'un antivirus ou d'un logiciel anti-espion réputé. Si vous avez déjà ouvert des pièces jointes malveillantes, nous vous recommandons d'exécuter une analyse avec Combo Cleaner pour éliminer automatiquement les maliciels infiltrés.

Le texte présenté dans l'arnaque par courriel Your Cloud Storage Was Compromised :

Subject: With reference to your cloud storage

Greetings,

I am sorry to inform you that your cloud storage was compromised.

Let’s get the biggest elephant out of the room first.

I am not a part of shady group that encrypts your data and extorts money leaving you no choice. But I HAVE copied your data.

The choice is yours.Here is what happened, one of the websites where you have an account was breached.

After that I got access to your password from that breach and with some advanced manipulations and bruteforce extracted your backup data.

The data set that I have downloaded and parsed contains pictures, documents, contacts and more including some deleted files.

I don't have much time and dedication NOW to go through all of the files, but with some fast looking I did - I am sure that you dont want some of them to be seen by other people.What I can do if you don't follow my instructions is simple.

I can send from your name to your contacts the most interesting content, it's the least I can do. You may care or not, it's up to you to decide.

If you decide that you don't care, I will go through all files, and who knows what more I may find more.

Maybe you have some confidential business information. Or GREAT nudes and videos.If I spend more time on your case, the amount will be 3 times bigger. Depends on the content.

So let's make it simple. You pay me $2000 USD, I delete the data, you change your password.

Business as usual, use Bitcoin to make the transfer.

13gdUqbxkC2TQPmaHLuMsTatATz6jHCwkp

Account is unique and you have some reasonable time to make the payment.

Take care.

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que l'arnaque par courriel Your Cloud Storage Was Compromised ?

- ÉTAPE 1. Suppression manuelle des infections par des maliciels.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

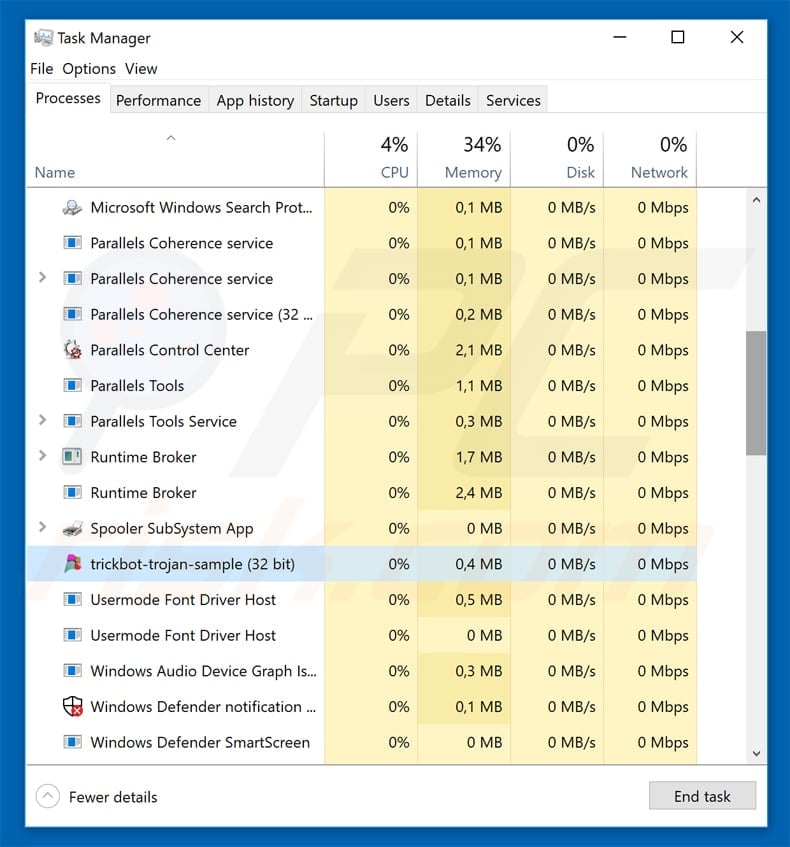

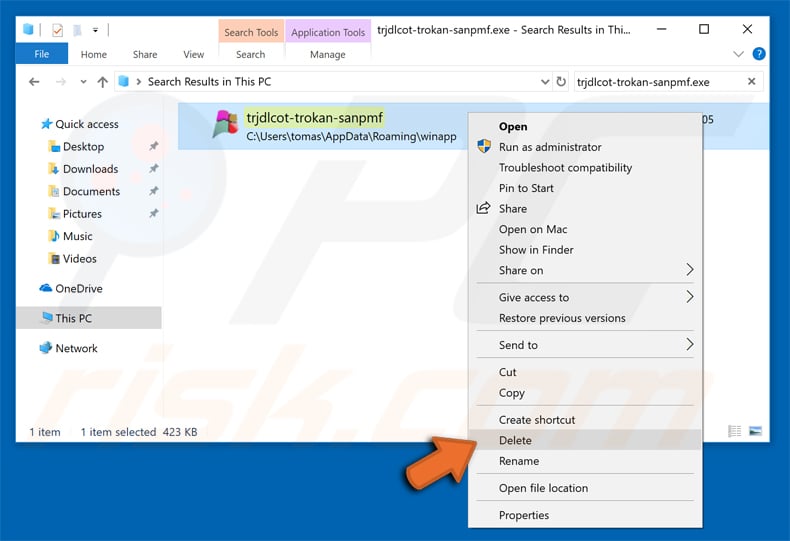

La suppression manuelle des maliciels est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-maliciel le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner. Si vous souhaitez supprimer un maliciel manuellement, la première étape consiste à identifier le nom du maliciel que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur:

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

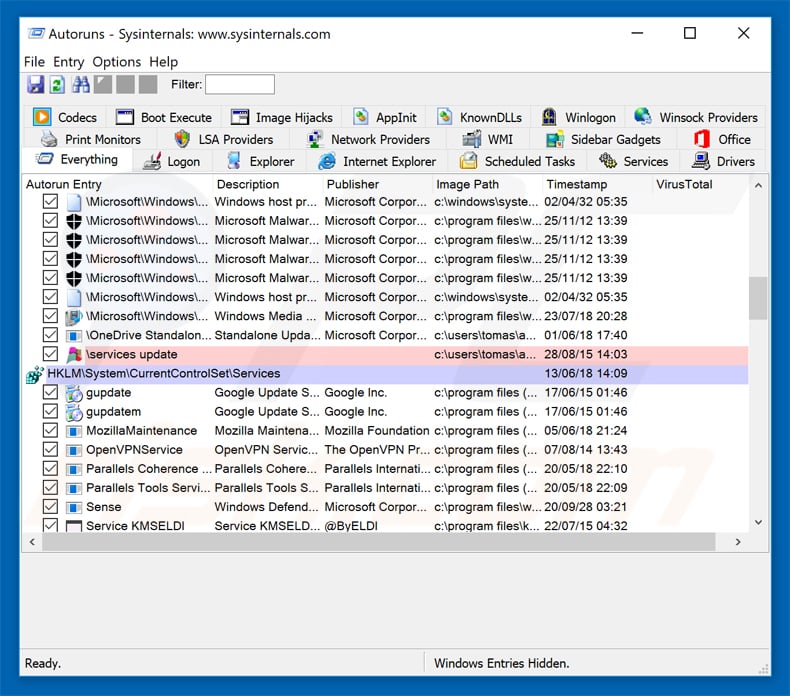

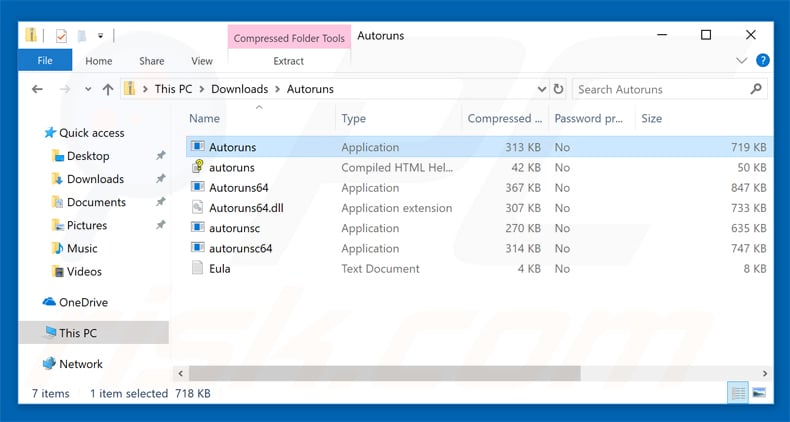

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

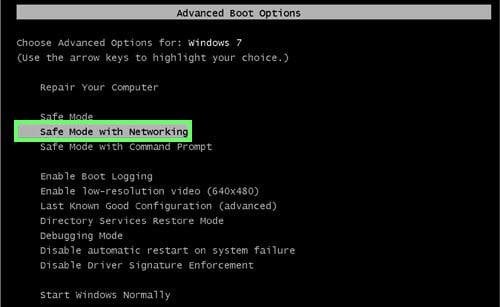

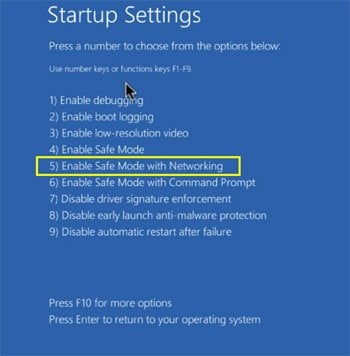

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

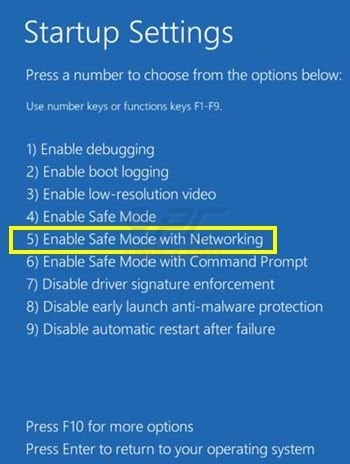

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

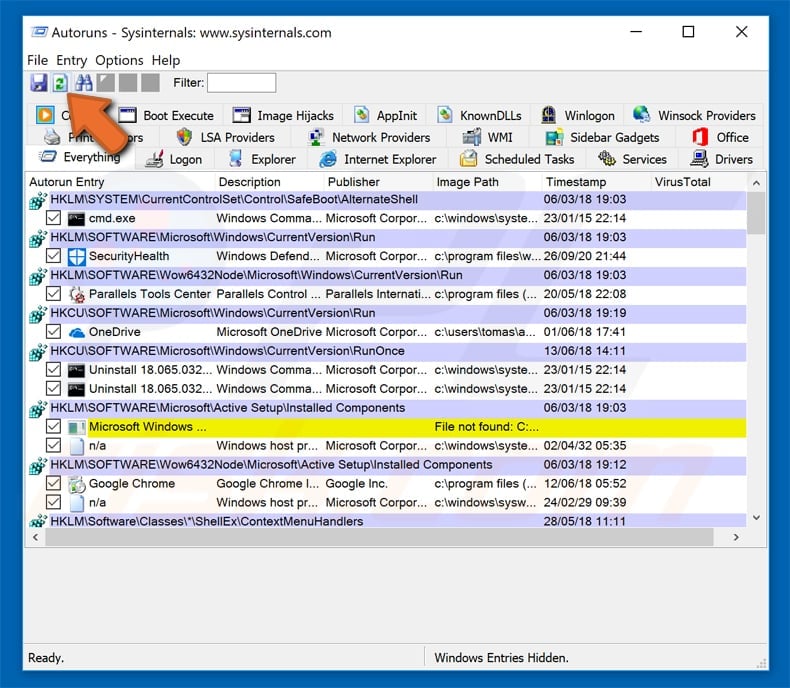

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

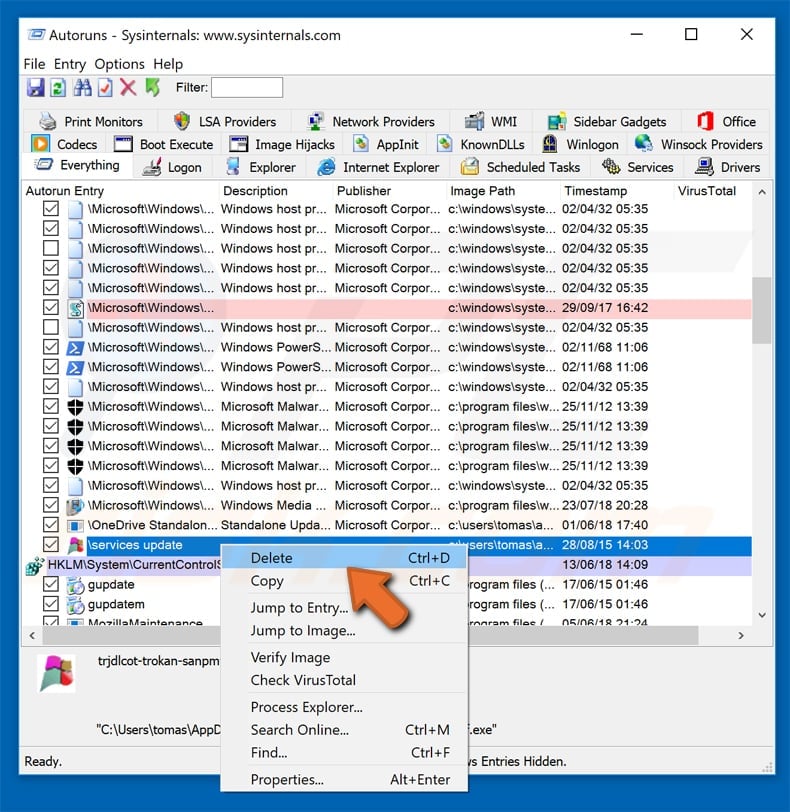

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vous devriez écrire le chemin complet et le nom. Notez que certains maliciels cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le maliciel via l'application Autoruns (ceci garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du maliciel, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des maliciels aux programmes antivirus et antimaliciel. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des maliciels qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner.

▼ Montrer la discussion