Ne pas répondre à I monitored your device on the net for a long time

![]() Écrit par Tomas Meskauskas le

Écrit par Tomas Meskauskas le

Guide de suppression de l'arnaque par courriel I Monitored Your Device On The Net For A Long Time (J'ai surveillé votre appareil sur le net pendant longtemps)

Qu'est-ce que l'arnaque I monitored your device on the net for a long time ?

L'escroquerie par courriel de sextorsion est un type d'arnaque où les escrocs prétendent avoir piraté des ordinateurs et enregistré une vidéo humiliante des destinataires regardant des vidéos pour adultes. En règle générale, les escrocs menacent d'envoyer cette vidéo à d'autres personnes de la liste de contacts, à moins que les destinataires ne paient une certaine somme d'argent (généralement en crypto-monnaie). Ces courriels doivent être ignorés, en particulier lorsqu'un ordinateur n'a pas de webcam connectée (ou intégrée).

Les escrocs derrière cet courriel affirment avoir surveillé l'appareil pendant une longue période et réussi à le pirater et à l'infecter avec un virus. Selon les fraudeurs, ils ont accès à la caméra, au microphone, aux messages, au répertoire téléphonique, aux mots de passe de tous les réseaux sociaux, etc. Les fraudeurs tentent de tromper les destinataires en leur faisant croire qu'ils ont utilisé la webcam connectée/intégrée et l'accès à l'écran pour enregistrer une vidéo de destinataires regardant de la pornographie et, si les destinataires ne paient pas 1200 $ (en Bitcoins) à l'adresse du portefeuille BTC fournie dans les 48 heures, cette vidéo sera téléchargée sur les réseaux sociaux. Ces courriels ne doivent pas recevoir de réponse et, plus important encore, les paiements aux fraudeurs ne doivent pas être effectués. Il est conseillé de supprimer ces courriels et de les marquer comme spam. Il est intéressant de mentionner que les fraudeurs derrière de tels courriels peuvent utiliser une technique d'usurpation d'identité. Cette technique est utilisée pour donner l'impression qu'un courriel provient d'une personne qui ne l'a pas fait. En d'autres termes, les escrocs forgent l'adresse de l'expéditeur pour tromper les destinataires en leur faisant croire qu'ils ont reçu le courriel d'une personne qu'ils connaissent. Il est courant que les escrocs rendent l'adresse de l'expéditeur identique à celle du destinataire.

| Nom | I Monitored Your Device On The Net For A Long Time Email Scam |

| Type de menace | Hameçonnage, arnaque, ingénierie sociale, fraude |

| Fausse déclaration | Des escrocs affirment avoir enregistré une vidéo humiliante et menacent de la publier (diffuser) |

| Montant de la rançon | 1200 $ en Bitcoins |

| Adresse Cyber Criminel Cryptowallet | bc1qnkxjyxtdjmr8tkwzfz2t3rc4scdmnr4ll99kg9, bc1qpae26vlj5dnlxgwt2xjyw69sz3e596xs9xtwkn |

| Symptômes | Achats en ligne non autorisés, modification des mots de passe de compte en ligne, vol d'identité, accès illégal à l'ordinateur. |

| Méthodes de distribution | Courriels trompeurs, publicités pop-up en ligne malveillantes, techniques d'empoisonnement des moteurs de recherche, domaines mal orthographiés. |

| Dommages | Perte d'informations privées sensibles, perte monétaire, vol d'identité. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

D'autres exemples d'escroqueries par courriel sont "COVID-19 Vaccination NHS Email Scam", "Ruralvía Seguridad Email Scam" et "Stopped Processing Incoming Emails Scam". Il est important de mentionner que les escroqueries/cybercriminels peuvent utiliser les courriels comme outils pour inciter le destinataire à fournir des informations sensibles (par exemple, les détails de la carte de crédit, les identifiants de connexion, les numéros de sécurité sociale) ou à ouvrir des fichiers malveillants conçus pour installer des maliciels (par exemple, des rançongiciels, des maliciels de type cheval de Troie).

Comment les campagnes de spam infectent-elles les ordinateurs ?

Lorsque les cybercriminels utilisent les courriels comme canal pour diffuser des maliciels, ils envoient des courriels contenant une pièce jointe malveillante d'un lien de téléchargement pour un fichier malveillant. D'une manière ou d'une autre, leur objectif principal est d'amener des destinataires sans méfiance à télécharger et à ouvrir un fichier malveillant conçu pour infecter le système d'exploitation avec d'autres maliciels. Des exemples de fichiers que les cybercriminels utilisent dans leurs campagnes malspam sont les fichiers d'archive (par exemple, RAR, ZIP), les fichiers exécutables (comme .exe, .run), Microsoft Office, les documents PDF, les fichiers JavaScript. Il est à noter que les documents Office malveillants ne peuvent pas infecter les ordinateurs à moins que les utilisateurs n'activent la modification/le contenu (macros malveillantes). Cependant, si ces documents sont ouverts avec la version de Microsoft Office publiée avant 2010, ils installent des maliciels sans demander aucune autorisation.

Comment éviter l'installation de maliciels ?

Aucun fichier ou programme ne doit être téléchargé (ou installé) via des téléchargeurs tiers (ou installateurs), des réseaux Peer-to-Peer (par exemple, des clients torrent, eMule), à partir de pages non fiables et non officielles. Les seules sources sûres pour télécharger des logiciels sont les sites Web officiels et les liens directs. Les programmes installés ne doivent jamais être mis à jour ou activés avec des outils tiers non officiels. Ces outils peuvent être et sont souvent malveillants. Les logiciels installés doivent être mis à jour ou activés avec des fonctions ou des outils mis en œuvre par des développeurs officiels. Il est à noter qu'il n'est pas légal d'utiliser des outils non officiels pour activer des logiciels ou d'utiliser des logiciels piratés. Une autre chose importante est de ne pas ouvrir les pièces jointes ou les liens s'ils sont inclus dans des courriels non pertinents et envoyés à partir d'adresses suspectes. Ces courriels peuvent être utilisés comme canaux pour diffuser des maliciels. Enfin, il est conseillé d'avoir un antivirus ou une suite anti-logiciel espion de bonne réputation installé sur un ordinateur et de rechercher régulièrement les menaces. Si vous avez déjà ouvert des pièces jointes malveillantes, nous vous recommandons d'exécuter une analyse avec Combo Cleaner pour éliminer automatiquement les maliciels infiltrés.

Apparence du courriel (GIF) :

Texte dans le courriel :

Subject: The device has been successfully hacked.

Greetings.

I monitored your device on the net for a long time and successfully managed to hack it. It was not difficult for me, as I have been in this business for a long time.When you visited a pornography site, I was able to put a virus on your computer that gave me full access to your device, namely your camera, microphone, phone calls, messengers, what happens on your screen, phone book, passwords to all social networks, etc.

To hide my virus, I have written a special driver which is updated every 4 hours and makes it impossible to detect it.

I captured video of your screen and camera device and edited a video of you masturbating in one part of the screen and a pornographic video that you opened at that moment in the other part of the screen.

I can safely send any data from your device to the Internet, as well as anyone who is recorded in your contacts, messengers and social networks.

I can also give anyone access to your social networks, emails and messengers.If you don't want me to do it, then:

Transfer $1200 (US dollars) to my Bitcoin wallet.My Bitcoin wallet address: bc1qnkxjyxtdjmr8tkwzfz2t3rc4scdmnr4ll99kg9, bc1qpae26vlj5dnlxgwt2xjyw69sz3e596xs9xtwkn

I give you 48 hours to transfer the money. Otherwise, I will perform the above.

The timer started automatically as soon as you opened the email.

I am also automatically notified when this email is opened.

If you do not know how to transfer money and what Bitcoin is. Then type "Buy Bitcoin" into Google

As soon as I receive a transfer of the required amount, the system will automatically inform me about the received payment and offer to delete from my servers all the data I received from you.

And therefore, I will confirm the deletion.Do not try to complain anywhere, as a purse does not track, mail from where the letter came, and is not tracked and created automatically, so there is no point in writing to me.

If you try to share this email with anyone, the system will automatically send a request to the servers and they will proceed to upload all the data to social networks. Also, changing passwords in social networks, mail, device will not help you, because all the data is already downloaded to a cluster of my servers.Good luck.

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que l'arnaque courriel I monitored your device on the net for a long time ?

- ETAPE 1. Suppression manuelle des éventuelles infections de maliciels.

- ETAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

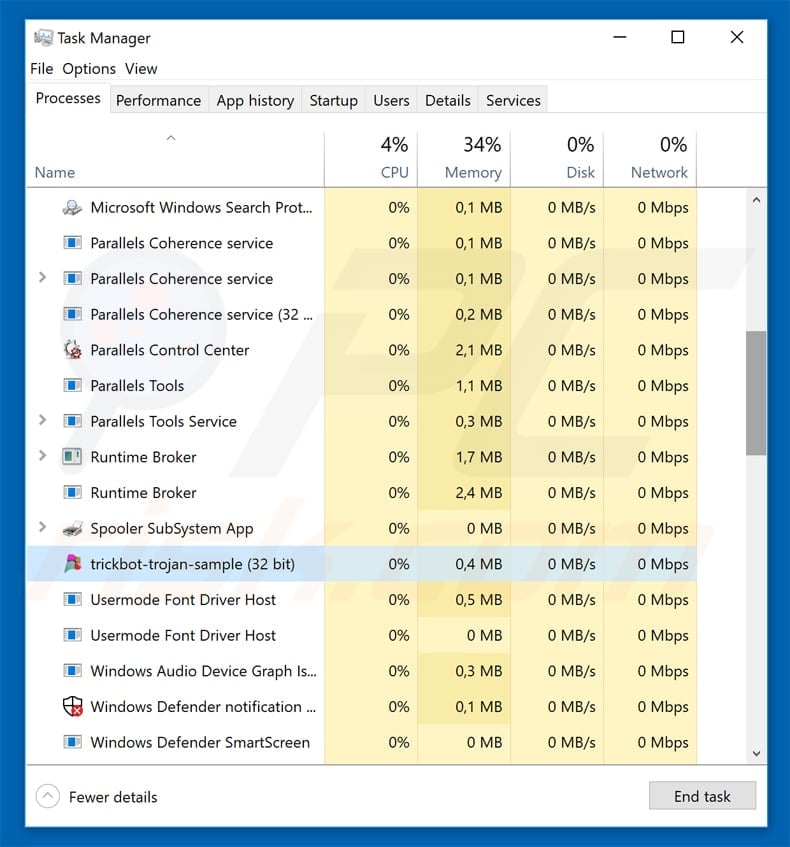

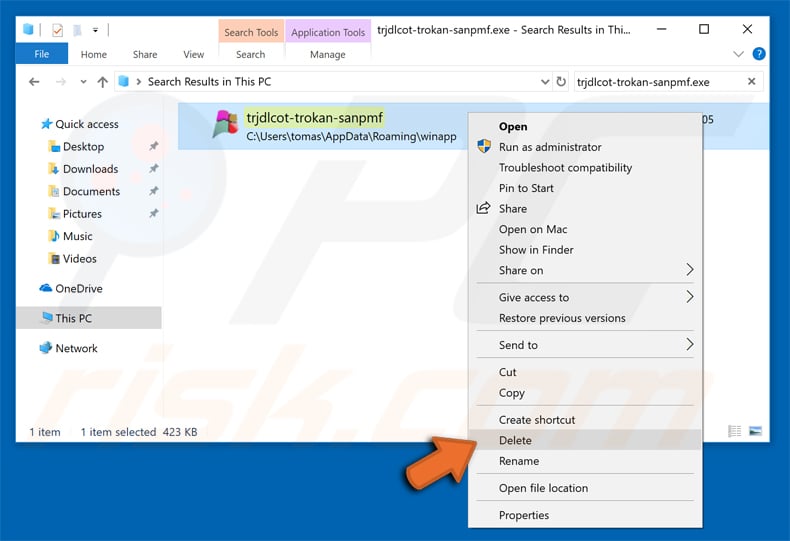

La suppression manuelle des maliciels est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-maliciel le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner. Si vous souhaitez supprimer un maliciel manuellement, la première étape consiste à identifier le nom du maliciel que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur:

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

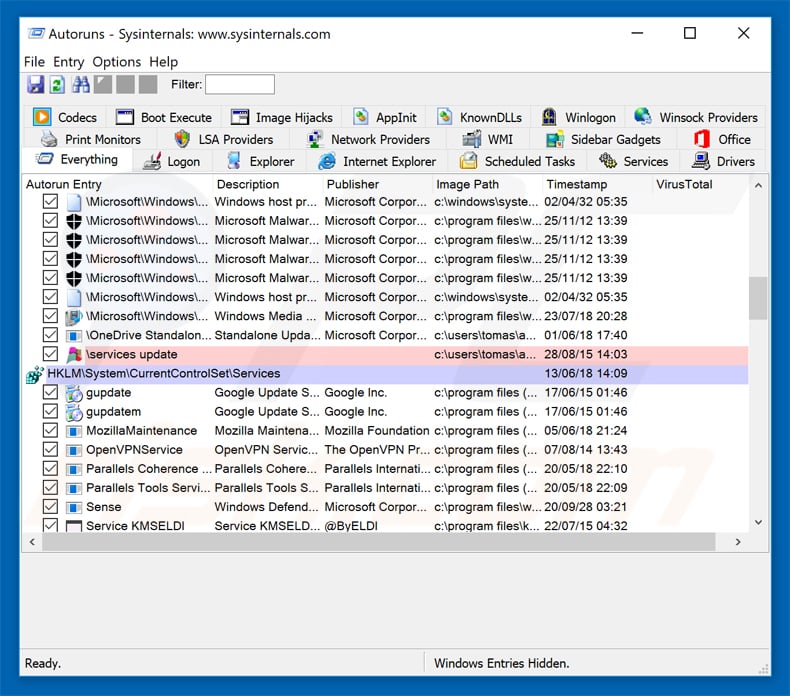

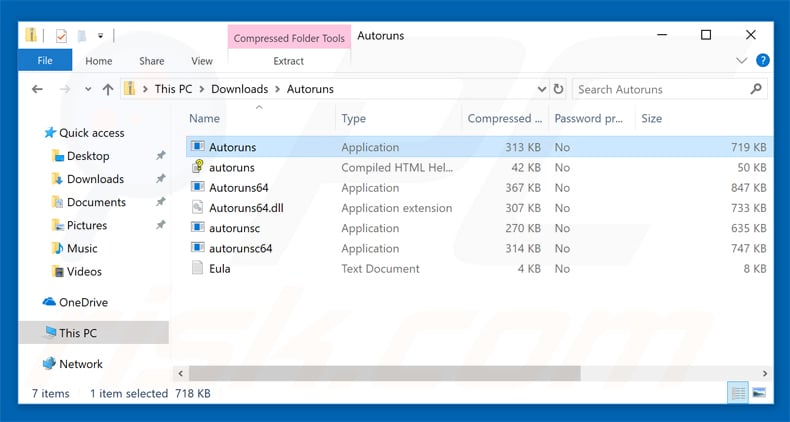

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

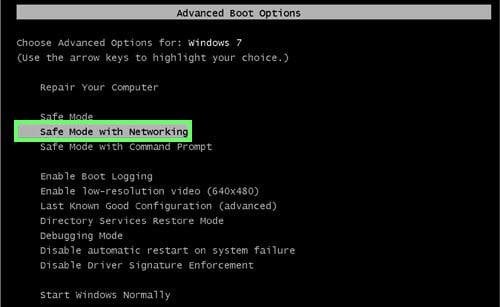

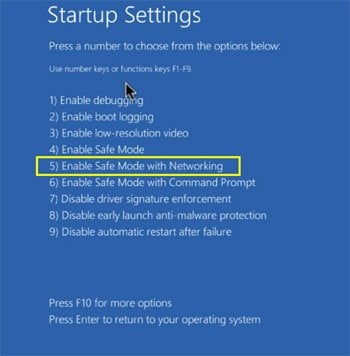

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

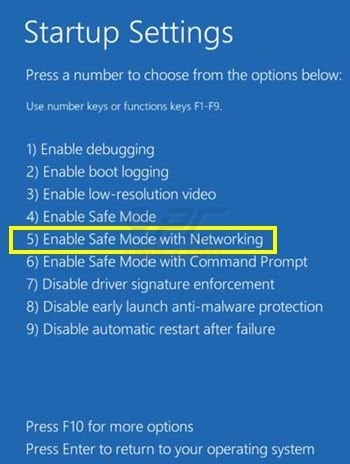

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

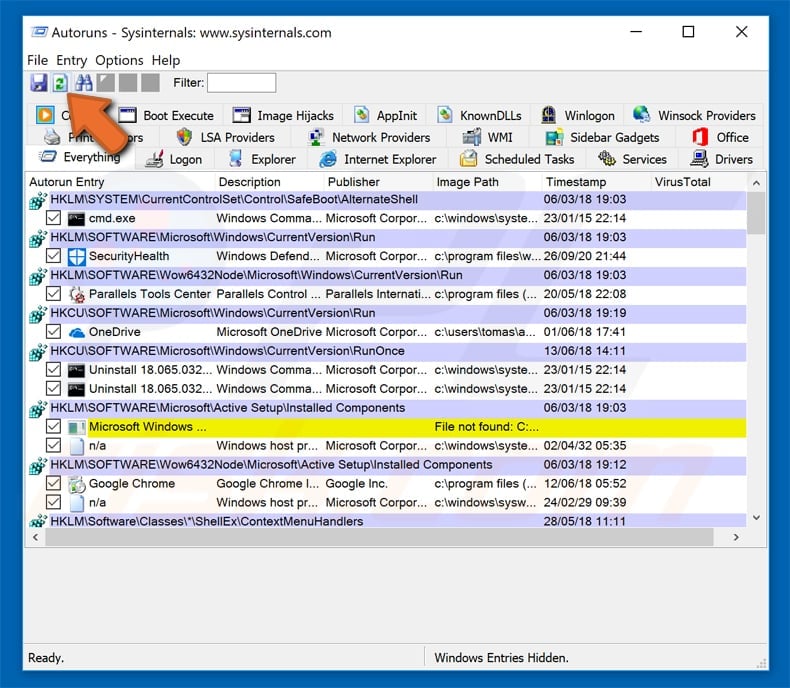

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

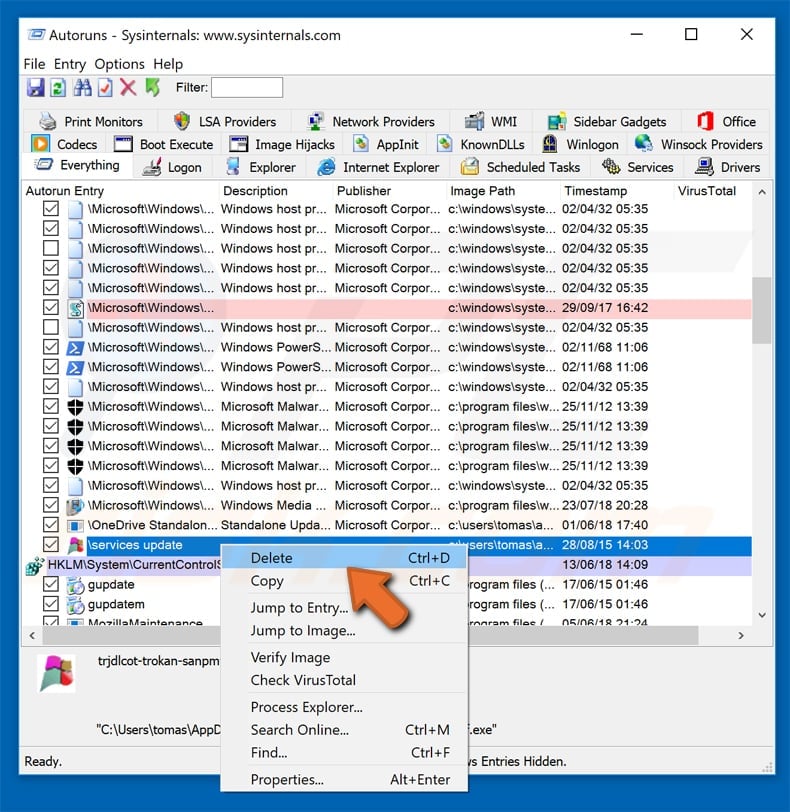

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vous devriez écrire le chemin complet et le nom. Notez que certains maliciels cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le maliciel via l'application Autoruns (ceci garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du maliciel, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des maliciels aux programmes antivirus et antimaliciel. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des maliciels qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner.

▼ Montrer la discussion