Ne pas faire confiance à l'arnaque par courriel You've Been Hacked!

![]() Écrit par Tomas Meskauskas le

Écrit par Tomas Meskauskas le

Guide de suppression de l'arnaque par courriel You've Been Hacked!

Qu'est-ce que l'arnaque par courriel You've Been Hacked! ?

Il est courant que les escrocs envoient des courriels prétendant avoir volé des informations personnelles à des personnes et nécessitent un paiement en échange de la non-publication de ces informations. Cette escroquerie ne fait pas exception à la règle. Ces courriels ne doivent jamais être pris au sérieux.

Les escrocs derrière ce courriel affirment avoir volé des informations de connexion pour les systèmes de paiement, les réseaux sociaux, les comptes de messagerie, les messengers, les cookies de navigateur, l'historique de la correspondance des comptes de messagerie, des messagers et des réseaux sociaux. En outre, ils affirment avoir volé des fichiers texte, photo, vidéo et audio stockés sur un ordinateur. Selon les escrocs, ils ne rendront aucune des informations susmentionnées, les données publiques si les destinataires leur versent 250 $ en Bitcoin sur le portefeuille BTC fourni. Il est intéressant de mentionner qu'il existe de nombreux cas où, au lieu de demander un paiement, les fraudeurs tentent de tromper les destinataires en leur fournissant des informations sensibles (par exemple, les détails de la carte de crédit, les mots de passe). D'une manière ou d'une autre, ces courriels doivent toujours être ignorés.

| Nom | You've Been Hacked!Escroquerie par courriel |

| Type de menace | Hameçonnage, arnaque, ingénierie sociale, fraude |

| Fausse déclaration | Des informations sensibles ont été volées |

| Adresse du Portefeuille Electronique du Cyber Criminel | 1MaRdde6X7SGuoCdFNL2fmgpLomdx7peGC |

| Symptômes | Achats en ligne non autorisés, modification des mots de passe de compte en ligne, vol d'identité, accès illégal à l'ordinateur. |

| Méthodes de distribution | Courriels trompeurs, publicités pop-up en ligne malveillantes, techniques d'empoisonnement des moteurs de recherche, domaines mal orthographiés. |

| Dommage | Perte d'informations privées sensibles, perte monétaire, vol d'identité. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

D'autres exemples d'escroqueries par courriel sont "PASSWORD EXPIRATION NOTICE Email Scam", "POLÍCIA SEGURANÇA PÚBLICA Email Scam" et "Xerox Scanned Document Email Scam". En règle générale, les escrocs derrière eux tentent de tromper des destinataires sans méfiance pour leur transférer des fonds ou leur fournir des informations personnelles. Il est intéressant de mentionner que les courriels peuvent également être utilisés pour faire proliférer des programmes malveillants (par exemple, chevaux de Troie, programmes de type rançongiciel).

Comment les campagnes de spam infectent-elles les ordinateurs?

Les utilisateurs infectent leurs ordinateurs avec des maliciels via des courriels lorsqu'ils ouvrent des pièces jointes ou des fichiers malveillants qu'ils ont téléchargés via des liens qu'ils ont reçus par courriel. En règle générale, les cybercriminels attachent des fichiers exécutables malveillants (.exe), des fichiers JavaScript, des PDF, des documents Microsoft Office ou des fichiers d'archive (comme ZIP, RAR). Il est intéressant de mentionner que les documents MS Office malveillants peuvent installer des maliciels uniquement lorsque les utilisateurs leur permettent d'activer l'édition / le contenu (commandes de macros). Cependant, si ces documents sont ouverts avec des versions de MS Office antérieures à 2010, ils installent automatiquement des maliciels. C'est parce que les versions susmentionnées n'incluent pas le mode "Vue protégée".

Comment éviter l'installation de maliciels?

Les pièces jointes et les liens vers des sites Web reçus d'adresses inconnues ou suspectes ne doivent pas être ouverts. Surtout lorsque ces courriels ne sont pas pertinents. Les fichiers et programmes doivent être téléchargés via des liens de téléchargement directs et à partir de sites Web officiels fiables. Les téléchargeurs tiers, les installateurs, les réseaux Peer-to-Peer (clients torrent, eMule), les sites Web non officiels, etc., ne doivent jamais être utilisés pour télécharger ou installer quoi que ce soit. Les logiciels installés et le système d'exploitation doivent être mis à jour avec des outils et / ou des fonctions implémentées qui sont fournis par ses développeurs de logiciels officiels, et non par des outils tiers non officiels. Un autre détail important concernant l'activation de logiciels avec des outils non officiels est qu'il n'est pas légal d'utiliser de tels outils pour cela. Aditionellement, il est recommandé d'analyser régulièrement le système d'exploitation avec un antivirus ou une suite anti-spyware réputé. Si vous avez déjà ouvert des pièces jointes malveillantes, nous vous recommandons d'exécuter une analyse avec Combo Cleaner pour éliminer automatiquement les maliciels infiltrés.

Texte présenté dans la lettre d'arnaque par courriel You've Been Hacked! :

Hello!

You've been hacked!

Now we have all the information about you and your accounts:

+ all your logins and passwords from all accounts in payment systems, social. networks, e-mail, messengers and other services (cookies from all your browsers, i.e. access without a login and password to any of your accounts)

+ history of all your correspondence by e-mail, messengers and social. networks

+ all files from your PC (text, photo, video and audio files)

Changing your username and password will not help, we will hack you again.

Pay a ransom of $ 250 and you can sleep peacefully without worrying that all information about you and all your accounts, files and personal correspondence will not become public and will not fall into the hands of intruders.

Bitcoin wallet to which you want to transfer $ 250 1MaRdde6X7SGuoCdFNL2fmgpLomdx7peGC

If you do not pay until tomorrow evening, then we will sell all this information on the darknet, there is a huge demand for such information

Pay $ 250 and sleep well!

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que l'arnaque par courriel You've Been Hacked ?

- ÉTAPE 1. Suppression manuelle des éventuelles infections de maliciels.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

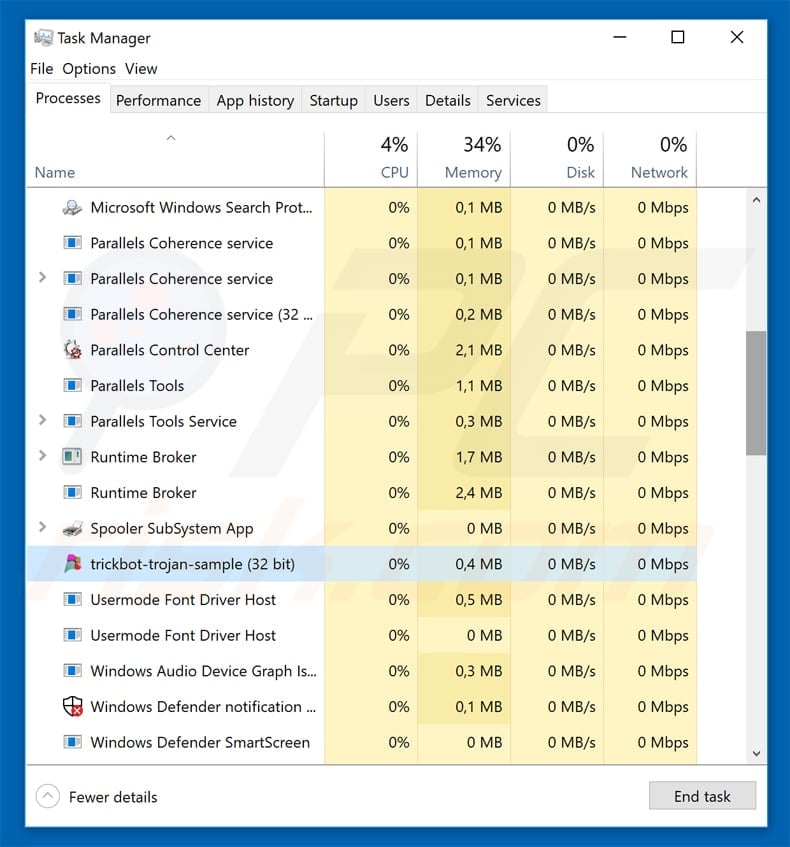

La suppression manuelle des maliciels est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-maliciel le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner. Si vous souhaitez supprimer un maliciel manuellement, la première étape consiste à identifier le nom du maliciel que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur:

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

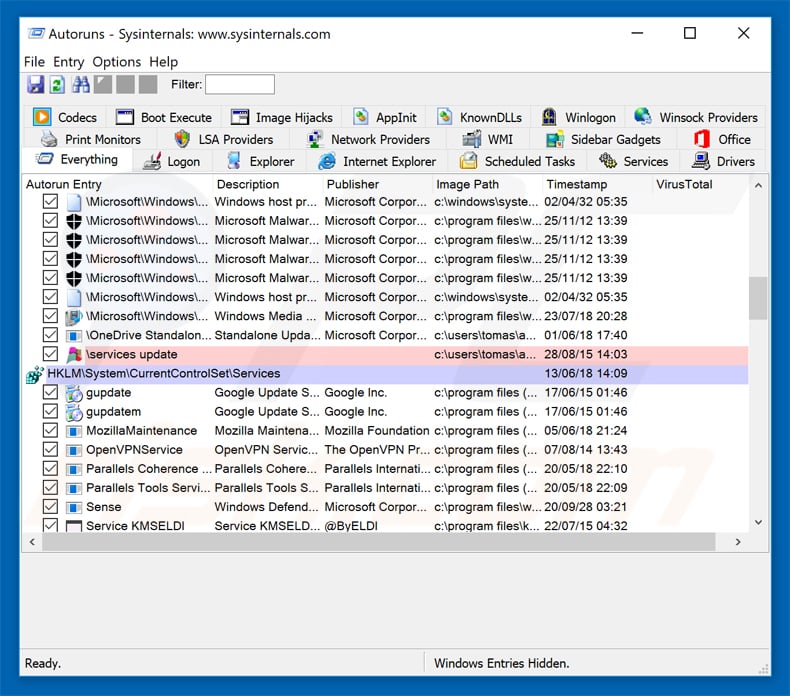

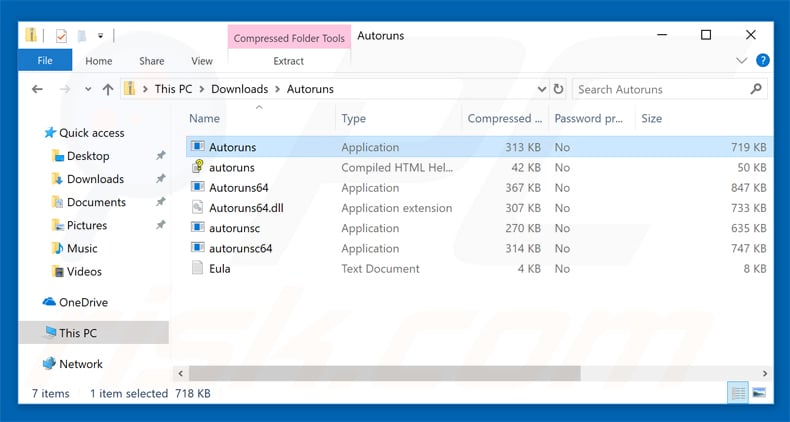

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

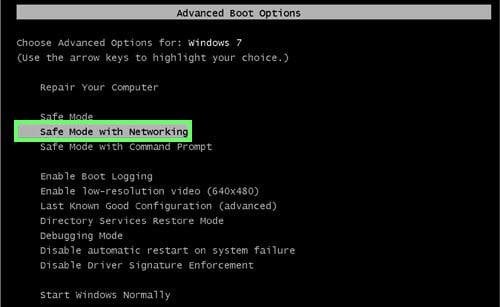

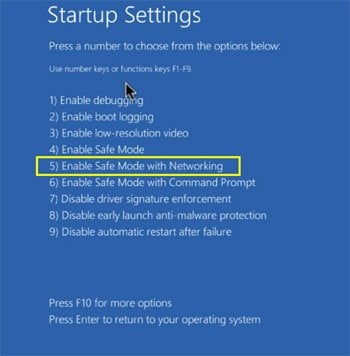

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

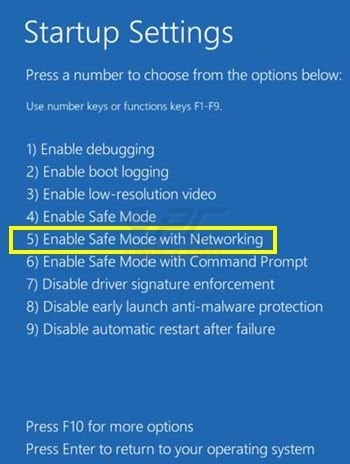

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

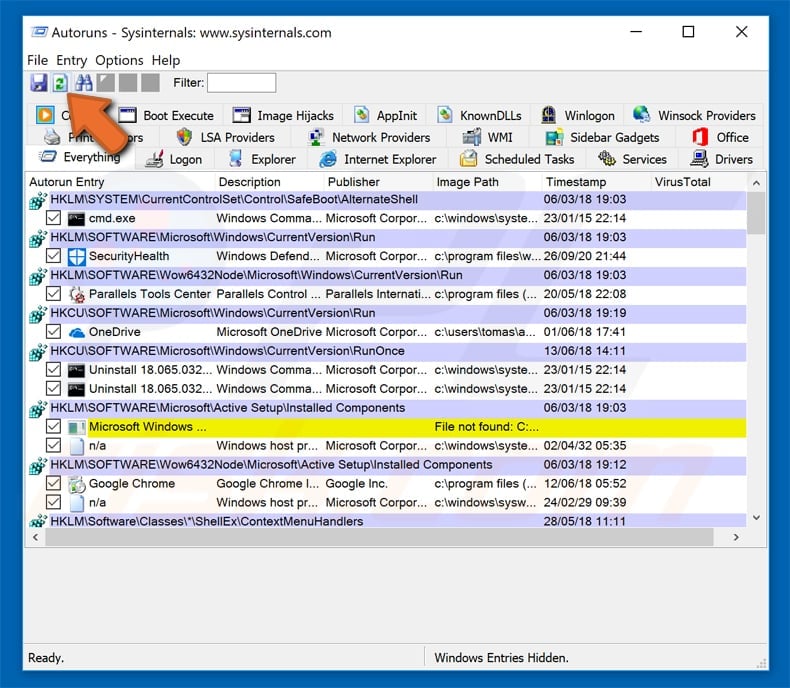

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

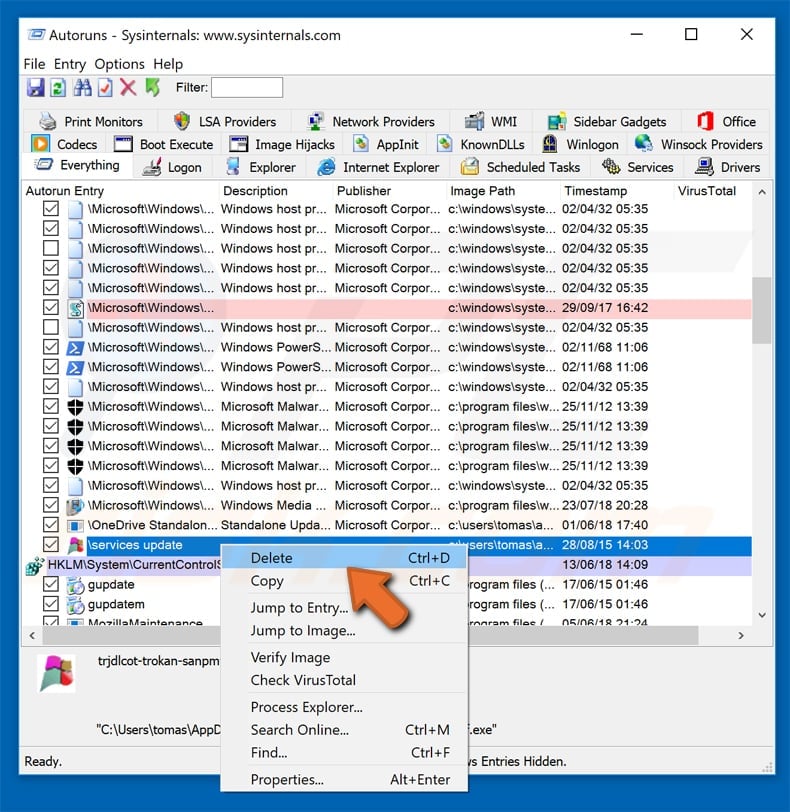

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

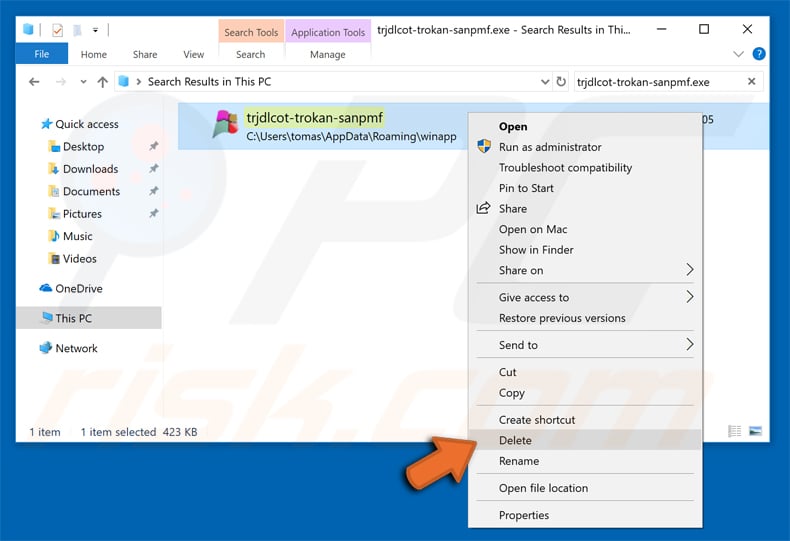

Vous devriez écrire le chemin complet et le nom. Notez que certains maliciels cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le maliciel via l'application Autoruns (ceci garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du maliciel, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des maliciels aux programmes antivirus et antimaliciel. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des maliciels qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner.

▼ Montrer la discussion