Comment éliminer GuLoader du système d'exploitation ?

![]() Écrit par Tomas Meskauskas le

Écrit par Tomas Meskauskas le

Guide de suppression du virus GuLoader

Qu'est-ce que GuLoader ?

GuLoader est un téléchargeur malveillant que les cybercriminels utilisent pour diffuser divers chevaux de Troie d'accès à distance (RAT) et autres programmes de type cheval de Troie. Ils utilisent GuLoader dans le but d'infecter les ordinateurs avec des programmes malveillants qui peuvent être utilisés comme outils pour voler des informations sensibles, infecter les ordinateurs avec d'autres programmes malveillants et effectuer d'autres actions qui aideraient les cybercriminels à générer des revenus.

Les recherches montrent que GuLoader est utilisé pour faire proliférer divers RAT et voleurs (programmes malveillants conçus pour collecter des données sensibles). Les RAT sont des programmes qui permettent aux cybercriminels de contrôler les ordinateurs et les systèmes d'exploitation infectés et de consigner les frappes au clavier, de télécharger et d'exécuter divers fichiers, d'accéder à une webcam, à un microphone, de faire des captures d'écran, de surveiller l'activité informatique, de gérer (copier, renommer, supprimer) des fichiers et d'effectuer d'autres actions. Dans la plupart des cas, les cybercriminels tentent de voler les détails des cartes de crédit, les identifiants (mots de passe, logins) des comptes qui pourraient être utilisés pour effectuer des achats et des transactions frauduleux et/ou générer des revenus. Il est courant qu'ils utilisent les RAT comme outils pour infecter les ordinateurs avec d'autres maliciels comme les rançongiciels. En outre, GuLoader est couramment utilisé pour infecter les ordinateurs avec des programmes malveillants conçus pour voler des informations sensibles. Les cybercriminels qui se cachent derrière les voleurs d'informations ciblent généralement les informations bancaires, les mots de passe, les connexions, les données enregistrées dans le presse-papiers et également d'autres informations sensibles. En gros, les cybercriminels tentent d'infecter les systèmes d'exploitation avec GuLoader pour qu'ils puissent causer des infections en chaîne. En d'autres termes, pour infecter les ordinateurs avec un autre maliciel qui les aiderait à générer des revenus. Les victimes de maliciels qui prolifèrent grâce à GuLoader risquent de subir des pertes d'argent et/ou de données, de devenir victimes d'un vol d'identité, de connaître des problèmes liés à la confidentialité en ligne et d'autres problèmes graves. Par conséquent, GuLoader ou sa charge utile est déjà installé sur le système d'exploitation, alors il devrait en être éliminé immédiatement.

| Nom | Téléchargeur GuLoader |

| Type de Menace | Téléchargement de maliciel |

| Noms de Détection | Avast (Win32:Trojan-gen), BitDefender (Trojan.GenericKD.33531900), ESET-NOD32 (Une variante de Win32/Injector.EKYU), Kaspersky (Backdoor.MSIL.NanoBot.bbks), Liste complète (VirusTotal) |

| Charge Utile | GuLoader peut être utilisé pour infecter les systèmes avec l'Agent Tesla, FormBook, LokiBot, NetWire, Remcos, Vidar et d'autres programmes malveillants |

| Symptômes | Des programmes comme GuLoader sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux, aucun symptôme particulier n'est ainsi clairement visible sur une machine infectée. |

| Méthodes de Distribution | Pièces jointes de courrier électronique infectées, publicités en ligne malveillantes, ingénierie sociale, logiciels de "crack". |

| Dommages | Mots de passe et informations bancaires volés, vol d'identité, perte de données et/ou d'argent, problèmes de confidentialité en ligne |

| Suppression | Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Quelques exemples de programmes malveillants que les cybercriminels peuvent diffuser via GuLoader sont Agent Tesla, FormBook, LokiBot, NetWire, Remcos and Vidar. Cependant, ils peuvent utiliser ce téléchargeur comme un outil pour infecter les systèmes avec d'autres programmes malveillants. D'une manière ou d'une autre, leur principal objectif est d'accéder à des informations personnelles, à des comptes ou d'effectuer d'autres actions qui leur permettraient de générer des revenus de manière frauduleuse.

Comment GuLoader s'est-il infiltré dans mon ordinateur ?

Il est courant que les cybercriminels diffusent divers programmes malveillants par le biais de campagnes de spam, de canaux de téléchargement peu fiables, d'outils de mise à jour de logiciels non officiels (faux), de chevaux de Troie et d'outils de "craquage" de logiciels ou d'activateurs non officiels. Les campagnes de spam sont souvent utilisées comme outils pour tromper les destinataires et les amener à infecter les systèmes par le biais de pièces jointes malveillantes (ou de liens web qui téléchargent des fichiers malveillants). Lorsqu'ils sont ouverts, ces fichiers ou pièces jointes installent des maliciels ou maliciels. Les cybercriminels incluent par exemple des fichiers dans ou en pièce jointe à leurs courriels, comme Microsoft Office, des documents PDF, des fichiers d'archives (par exemple, RAR, ZIP), des fichiers exécutables (comme .exe) et des fichiers JavaScript. Les réseaux peer-to-peer (comme les clients torrent, eMule), les sites de téléchargement de logiciels gratuits, les sites d'hébergement de fichiers gratuits, les téléchargeurs tiers, les pages non officielles, etc. peuvent également être utilisés comme outils pour distribuer des programmes malveillants. Les cybercriminels les utilisent pour héberger des fichiers malveillants qui, s'ils sont téléchargés et ouverts/exécutés, infectent le système d'exploitation avec certains maliciels à haut risque. Il est utile de mentionner que les installateurs tiers peuvent également être conçus pour faire proliférer des maliciels. Les outils non officiels qui sont censés mettre à jour les logiciels installés infectent généralement les systèmes d'exploitation en exploitant les bogues, les défauts des logiciels obsolètes ou en installant des maliciels au lieu de mises à jour, de corrections. Les chevaux de Troie ne peuvent causer des dommages que s'ils sont déjà installés. Ces programmes malveillants sont souvent conçus pour ouvrir des portes dérobées à d'autres maliciels. En d'autres termes, ils provoquent des infections en chaîne. Les outils de "craquage" de logiciels sont utilisés par les utilisateurs qui cherchent à activer des logiciels gratuitement (en contournant leur activation). Cependant, il est fréquent que des outils de ce type installent plutôt des maliciels.

Comment éviter l'installation de maliciels ?

Les liens vers des sites web et les pièces jointes qui sont présentées dans des courriels non pertinents ne doivent pas être pris en compte, surtout si ces courriels proviennent d'adresses inconnues et suspectes. S'il y a une raison de penser qu'un courriel n'est pas digne de confiance, la meilleure solution est de l'ignorer et de ne pas ouvrir son contenu. Les logiciels doivent être téléchargés à partir de sites web officiels et via des liens de téléchargement directs. Les téléchargeurs, installateurs, pages non officielles et autres canaux, outils tiers ne doivent pas être utilisés. En outre, les logiciels installés doivent être mis à jour et/ou activés uniquement avec des outils et/ou des fonctions conçus (fournis) par des développeurs officiels. Les dispositifs de mise à jour et d'activation tiers peuvent être (et sont souvent) conçus pour installer des maliciels. En outre, il n'est pas légal de contourner l'activation de logiciels sous licence avec des outils tiers. Une autre façon de garantir la sécurité des systèmes d'exploitation est de les soumettre régulièrement à des analyses de virus et d'autres menaces. Ces analyses doivent être effectuées avec un logiciel antivirus ou anti-logiciel espion de bonne réputation. Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons d'effectuer un scan avec Combo Cleaner pour éliminer automatiquement les maliciels infiltrés.

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que GuLoader ?

- ETAPE 1. Suppression manuelle du maliciel GuLoader.

- ETAPE 2. Vérifier si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

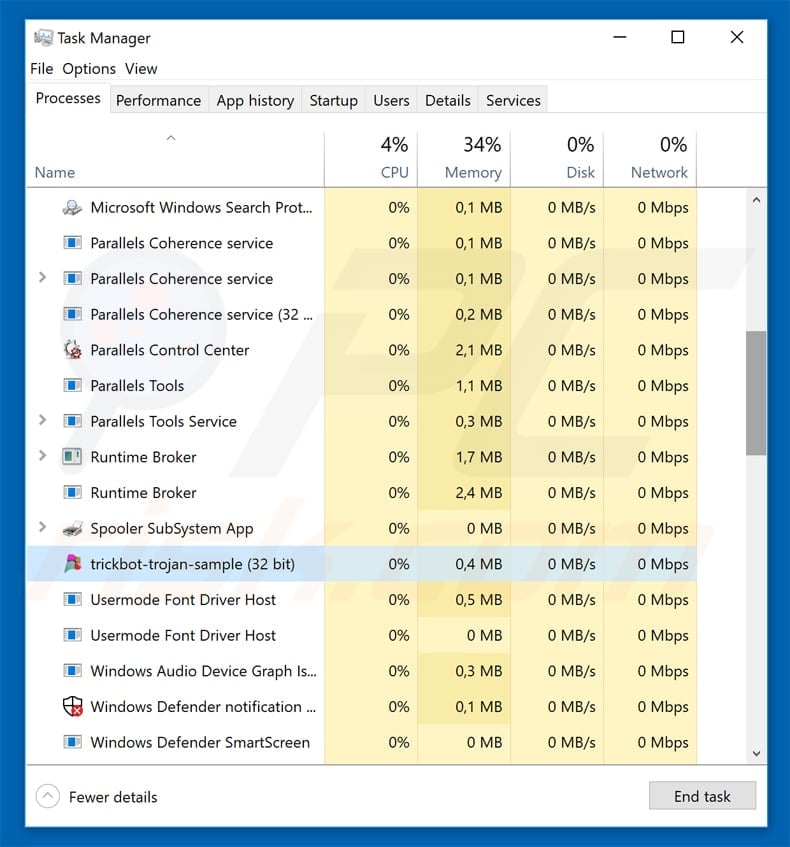

La suppression manuelle des maliciels est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-maliciel le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner. Si vous souhaitez supprimer un maliciel manuellement, la première étape consiste à identifier le nom du maliciel que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur :

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

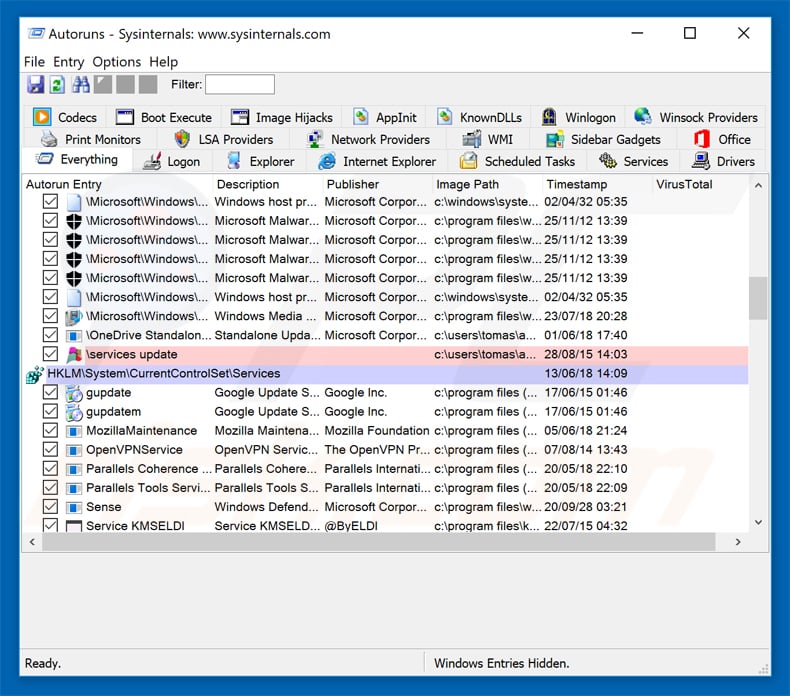

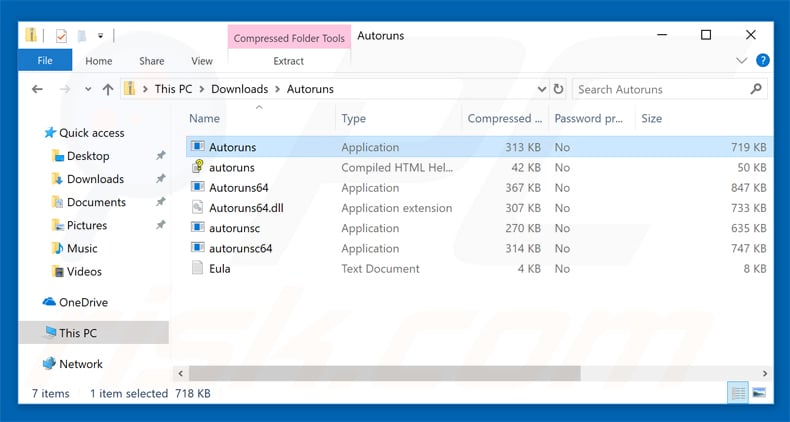

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

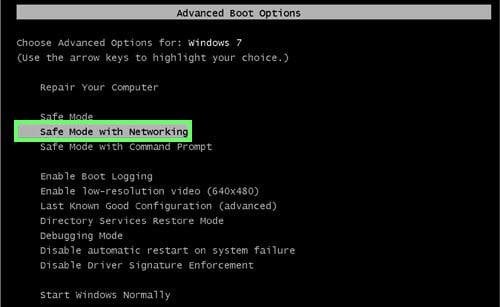

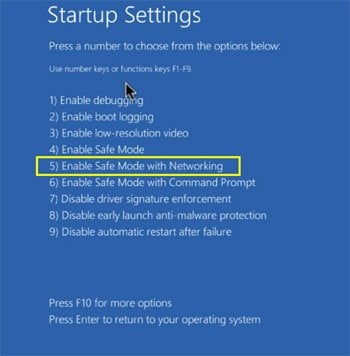

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

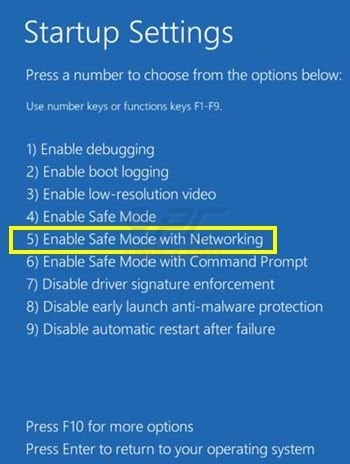

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

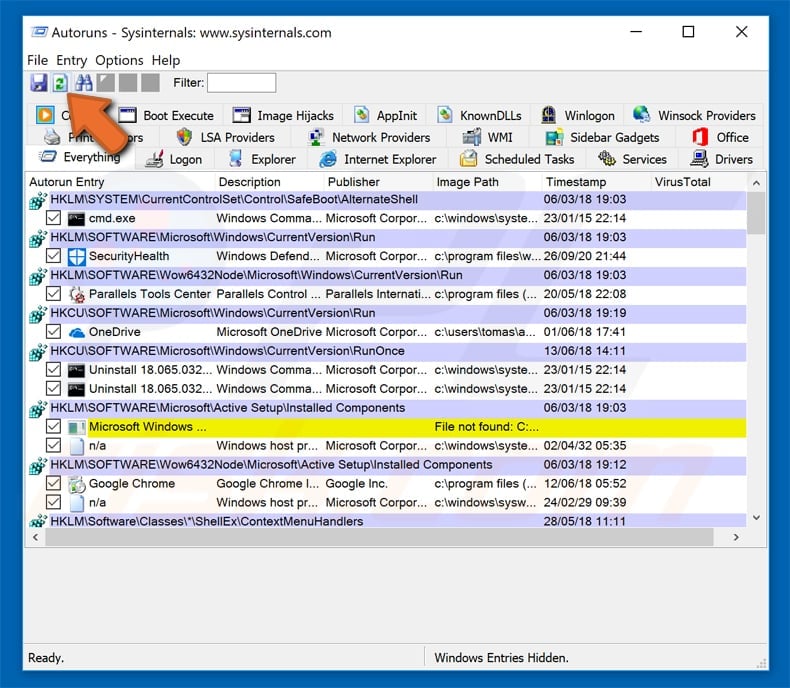

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

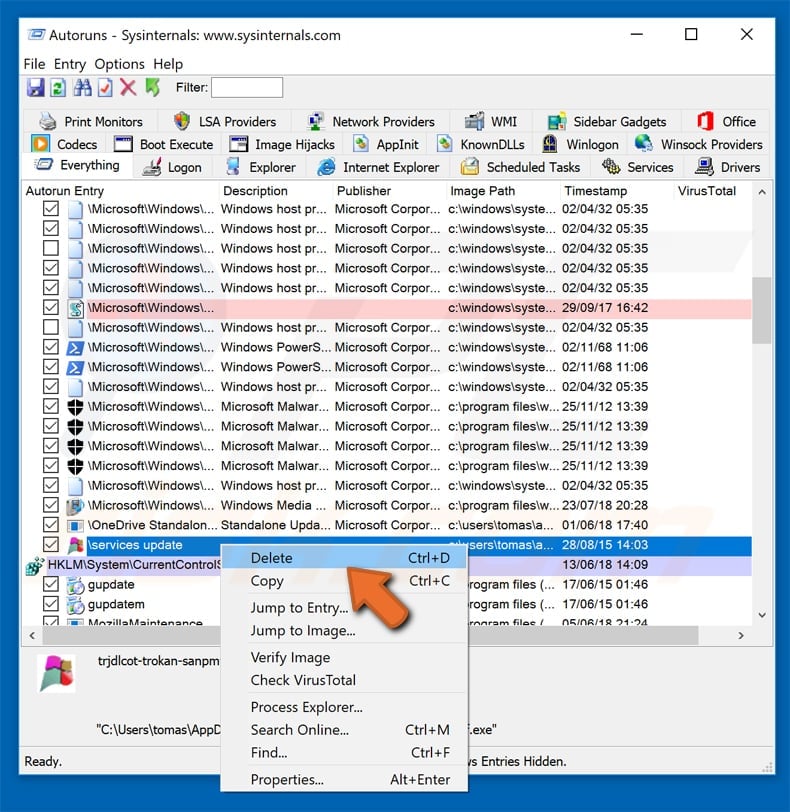

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

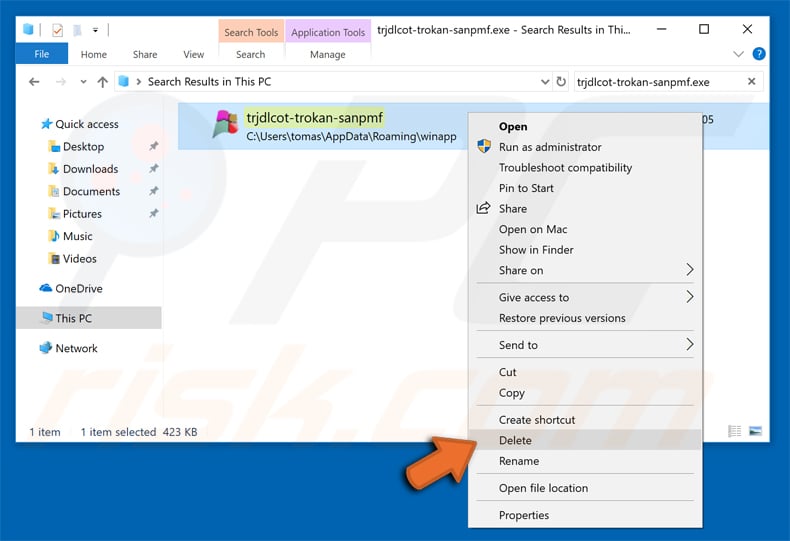

Vous devriez écrire le chemin complet et le nom. Notez que certains maliciels cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le maliciel via l'application Autoruns (ceci garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du maliciel, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des maliciels aux programmes antivirus et antimaliciel. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des maliciels qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner.

▼ Montrer la discussion