Comment éviter d'être arnaqué par Sextortion Email (Monero) ?

![]() Écrit par Tomas Meskauskas le (mis à jour)

Écrit par Tomas Meskauskas le (mis à jour)

Guide de suppression de "Sextortion Email (Monero)"

Qu'est-ce que l'arnaque "Sextortion Email (Monero)" ?

"Sextortion Email (Monero)" est le nom d'une escroquerie que les escrocs envoient dans le but de tromper les gens pour qu'ils leur versent de l'argent. Les escrocs cherchent à faire croire aux destinataires qu'ils ont enregistré une vidéo humiliante qu'ils diffuseront sur Internet s'ils ne reçoivent pas un certain montant en cryptomonnaie Monero. Il y a beaucoup d'escroqueries similaires, aucune d'entre elles n'est digne de confiance. Les personnes qui reçoivent de tels courriels frauduleux devraient les ignorer et les supprimer.

L'arnaqueur derrière ce courriel prétend que l'ordinateur du destinataire est infecté par un outil d'administration à distance (RAT) qui lui a permis d'accéder et de contrôler un ordinateur. Il affirme qu'il a pu accéder au bureau de l'utilisateur, à sa caméra, à son microphone et les utiliser pour enregistrer une vidéo pendant qu'un destinataire regardait une vidéo pour adultes. Il menace d'envoyer cette vidéo à tous les contacts du destinataire, de l'afficher sur les réseaux sociaux, de la publier sur l'ensemble du web, y compris le dark web. Pour éviter que cela ne se produise, les destinataires sont priés de payer 1000 $ en cryptomonnaie Monero. Cela est supposé être fait dans les deux jours et en utilisant l'adresse Monero (XMR) fournie. Nous vous recommandons fortement de ne pas tomber dans le piège de cette arnaque, toutes les affirmations qu'elle contient ne sont pas vraies. La meilleure option est d'ignorer simplement ce courriel et de ne pas faire confiance à d'autres courriels de ce genre à l'avenir.

Nous recevons beaucoup de commentaires de la part d'utilisateurs préoccupés par ce type d'arnaque par courriel. Voici la question la plus populaire que nous recevons (dans ce cas, concernant une arnaque qui prétend avoir obtenu des vidéos ou des photos compromettantes de l'utilisateur) :

Q : Salut l'équipe de pcrisk.com, j'ai reçu un courriel m'informant que mon ordinateur a été piraté et ils ont une vidéo de moi. Maintenant, ils demandent une rançon à Bitcoins. Je pense que cela doit être vrai parce qu'ils ont inscrit mon vrai nom et mon mot de passe dans le courriel. Que dois-je faire ?

R : Ne vous inquiétez pas pour ce courriel. Ni les pirates ni les cybercriminels n'ont infiltré ou piraté votre ordinateur et il n'y a aucune vidéo de vous regardant de la pornographie. Ignorez simplement le message et n'envoyez pas de bitcoins. Votre courriel, votre nom et votre mot de passe ont probablement été volés sur un site Web compromis tel que Yahoo (ces violations sont courantes). Si vous êtes inquiet, vous pouvez vérifier si vos comptes ont été compromis en visitant le site de haveibeenpwned.

| Nom | Arnaque "Sextortion Email (Monero)" |

| Type de Menace | Hameçonnage, escroquerie, ingénierie sociale, fraude |

| Fausse Réclamation | L'arnaqueur affirme qu'il a infecté l'ordinateur avec un RAT, ce qui lui a permis d'enregistrer une vidéo humiliante. Il menace de la partager avec d'autres personnes s'il n'est pas payé dans les deux jours. |

| Montant de la Rançon | $1000 en cryptomonnaie Monero |

| Adresse du Portefeuille Electronique du Cyber Criminel (Monero) | 4BrL51JCc9NGQ71kWhnY oDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhk TZV9HdaL4gfuNBxLPc3BeMkLG aPbF5vWtANQmhvbmBTJbpSXqZx82 |

| Symptômes | Achats en ligne non autorisés, modification des mots de passe des comptes en ligne, vol d'identité, accès illégal à son ordinateur. |

| Méthodes de Distribution | Courriels trompeurs, publicités malhonnêtes en ligne, techniques d'empoisonnement par les moteurs de recherche, fautes d'orthographe dans les noms de domaine. |

| Dommages | Perte d'informations privées sensibles, perte d'argent, vol d'identité. |

| Suppression | Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Il existe de nombreux autres exemples de courriels de ce genre, dont certains sont "Your device was infected with my private malware", "ChaosCC hacker group" and "The last time you visited a Porn website". En règle générale, les escrocs les envoient avec l'intention d'amener les gens à leur payer de l'argent pour des photos ou des vidéos qui n'existent pas. Malheureusement, les campagnes de courriels et de pourriels peuvent aussi être utilisées pour propager des logiciels malveillants. Les cybercriminels envoient des courriels avec des fichiers joints qui, s'ils sont ouverts, installent des logiciels malveillants. TrickBot, Hancitor, Emotet et FormBook. sont des exemples de logiciels malveillants à haut risque qui sont distribués par courrier électronique (et par d'autres moyens).

Comment les campagnes de spam infectent-elles les ordinateurs ?

Notez que les pièces jointes malveillantes sont inoffensives si elles ne sont pas ouvertes. En d'autres termes, les ordinateurs sont sûrs tant que les destinataires n'ouvrent pas les fichiers joints aux courriels envoyés par des cybercriminels. Typiquement, ils attachent des documents Microsoft Office ou PDF, des archives comme ZIP, RAR, des fichiers exécutables comme.exe, des fichiers JavaScript, etc. Si le fichier joint est un document Microsoft Office, il demande l'autorisation d'autoriser l'édition (commandes de macros) lorsqu'il est ouvert. Si l'autorisation de les activer est accordée, les fichiers malveillants infectent l'ordinateur avec l'un ou l'autre logiciel malveillant à haut risque. D'une façon ou d'une autre, les fichiers joints ne peuvent causer des dommages que lorsqu'ils sont ouverts.

Comment éviter l'installation de logiciels malveillants ?

Ce n'est jamais une bonne idée d'ouvrir des fichiers joints à des courriels non pertinents qui sont envoyés à partir d'adresses inconnues. En d'autres termes, il est fortement recommandé de s'assurer qu'il est sécurisé d'ouvrir un fichier attaché à un courriel de ce genre et seulement ensuite de l'ouvrir. Une autre chose importante est de télécharger tous les fichiers ou programmes des sites Web officiels et de ne pas faire confiance à d'autres sources comme les réseaux Peer-to-Peer, les pages non officielles, les téléchargeurs tiers, et ainsi de suite. Les programmes installés doivent être mis à jour à l'aide d'outils ou de fonctions conçus par des développeurs officiels. Si le logiciel installé n'est pas libre, il doit être activé correctement. Cela signifie qu'il ne faut pas utiliser des outils tiers non officiels qui sont censés contourner l'activation payante. De plus, il n'est pas légal d'utiliser ce type de logiciel. Nous vous recommandons également d'utiliser Microsoft Office 2010 ou une version ultérieure, car les anciennes versions ne disposent pas du mode "Vue Protégée" qui empêche l'installation de documents malveillants. Les systèmes devraient être analysés régulièrement à la recherche de virus, ce qui devrait être fait à l'aide d'outils anti logiciels espions ou antivirus de bonne réputation. Si vous avez déjà ouvert des pièces jointes malveillantes, nous vous recommandons d'exécuter une analyse avec {link_suppresseur_de_chargement} pour éliminer automatiquement les logiciels malveillants infiltrés.

Texte présenté dans le courrier électronique "Sextortion Email (Monero)" :

Subject: You better pay - ********

Hey, I know your password is: - ********

Your computer was infected with my malware, RAT (Remote Administration Tool), your browser wasn't updated / patched, in such case it's enough to just visit some website where my iframe is placed to get automatically infected, if you want to find out more - Google: "Drive-by exploit".

My malware gave me full access and control over your computer, meaning, I got access to all your accounts (see password above) and I can see everything on your screen, turn on your camera or microphone and you won't even notice about it.

I collected all your private data and I RECORDED YOU (through your webcam) SATISFYING YOURSELF!

After that I removed my malware to not leave any traces.

I can send the video to all your contacts, post it on social network, publish it on the whole web, including the darknet, where the sick people are, I can publish all I found on your computer everywhere!

Only you can prevent me from doing this and only I can help you out in this situation.

Transfer exactly 1000$ with the cryptocurrency Monero (XMR) to my Monero (XMR) address.

You can easily buy Monero (XMR) here: www.anycoindirect.eu/en/buy-monero, www.bitnovo.com/buy-monero-online-en, www.localmonero.co, or Google for other exchanger.

You can send the Monero (XMR) directly to my address, or download and create your own wallet first from here: www.mymonero.com, or simply create your online wallet here: www.cryptonator.com, www.freewallet.org, then receive and send to mine.It's a very good offer, compared to all that horrible shit that will happen if I publish everything!

My is: 4BrL51JCc9NGQ71kWhnY oDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhk TZV9HdaL4gfuNBxLPc3BeMkLG aPbF5vWtANQmhvbmBTJbpSXqZx82

Copy and paste my address, it's (cAsE-sEnSEtiVE), yes that's how the address looks like and you don't need to include payment-id or memo.

I give you 2 days to transfer the Monero (XMR).

As I got access to this email account, I will know if this email has already been read.

If you get this email multiple times, it's to make sure you read it, my mailer script has been configured like that and after payment you can ignore it.

After receiving the payment, I will remove everything and you can life your live in peace like before.Next time update your browser before browsing the web!

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que l'arnaque "Sextortion Email (Monero)" ?

- ETAPE 1. Suppression manuelle d'une possible infection de logiciel malveillant.

- ETAPE 2. Vérifier si votre ordinateur est propre.

Comment supprimer manuellement les logiciels malveillants ?

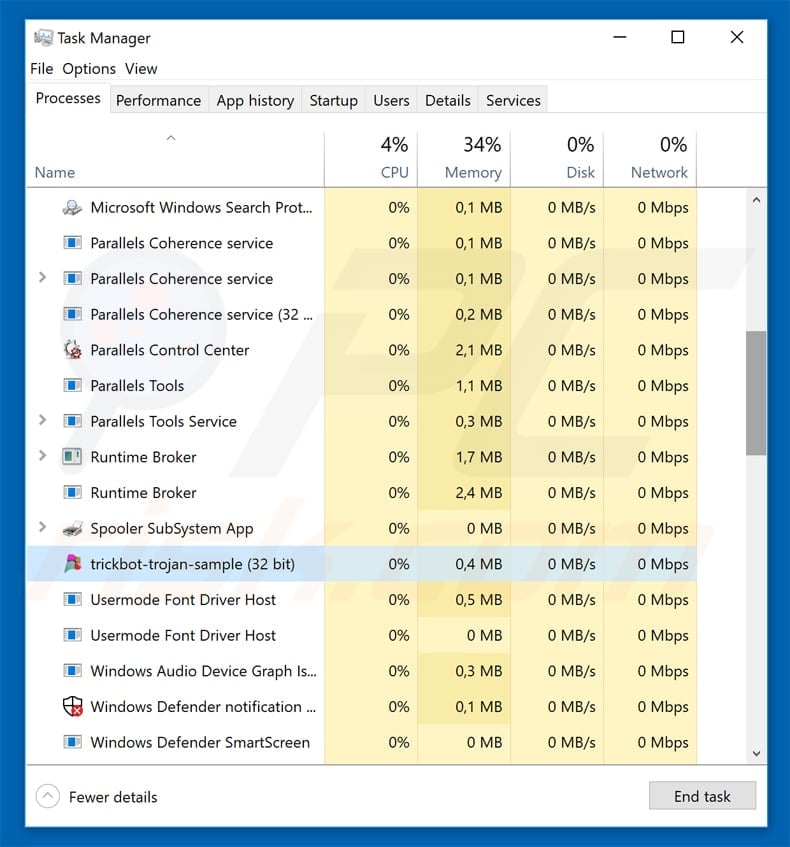

La suppression manuelle des logiciels malveillants est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-logiciel malveillant le faire automatiquement. Pour supprimer ce logiciel malveillant, nous vous recommandons d'utiliser Combo Cleaner. Si vous souhaitez supprimer un logiciel malveillant manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur :

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

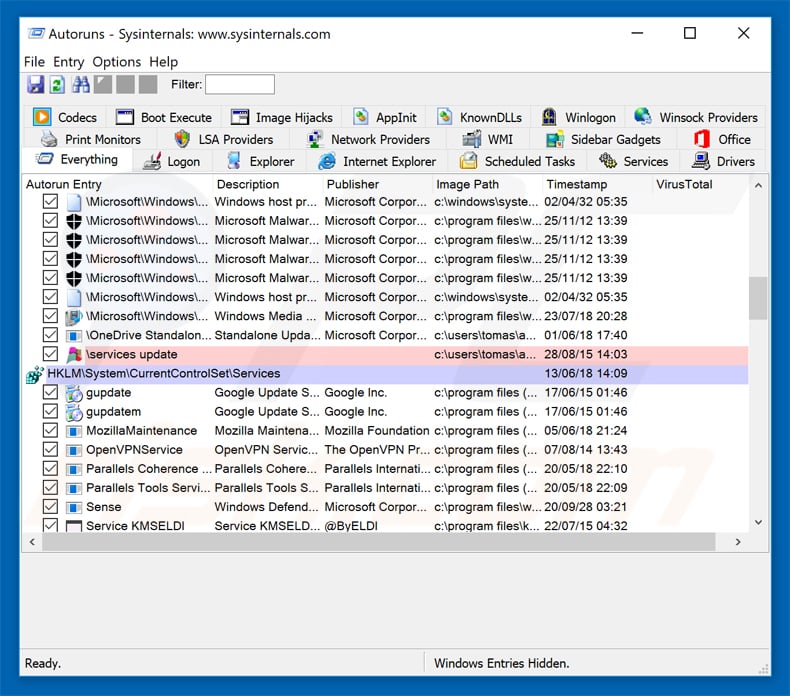

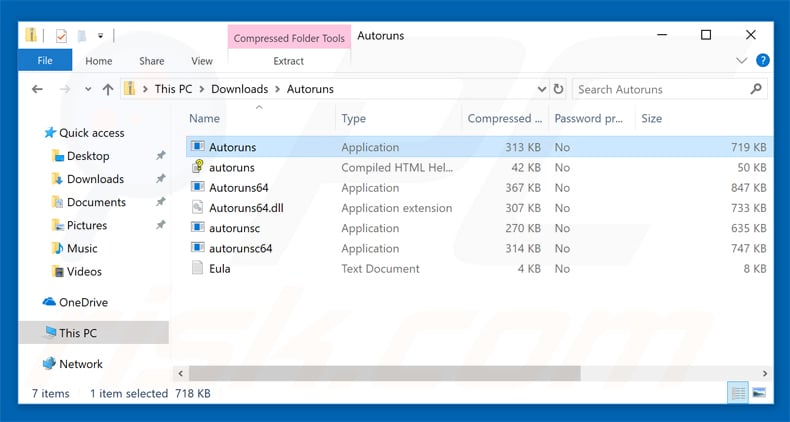

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

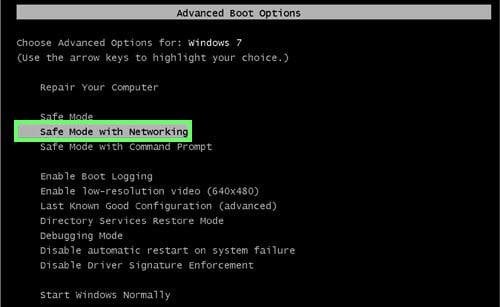

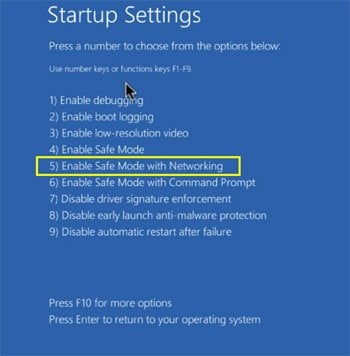

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

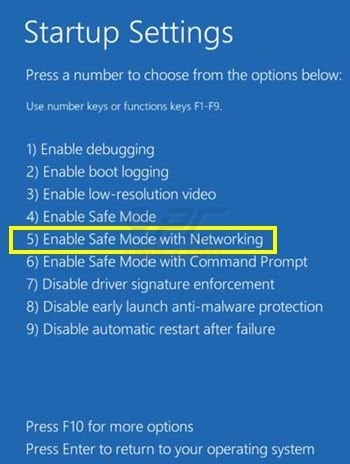

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

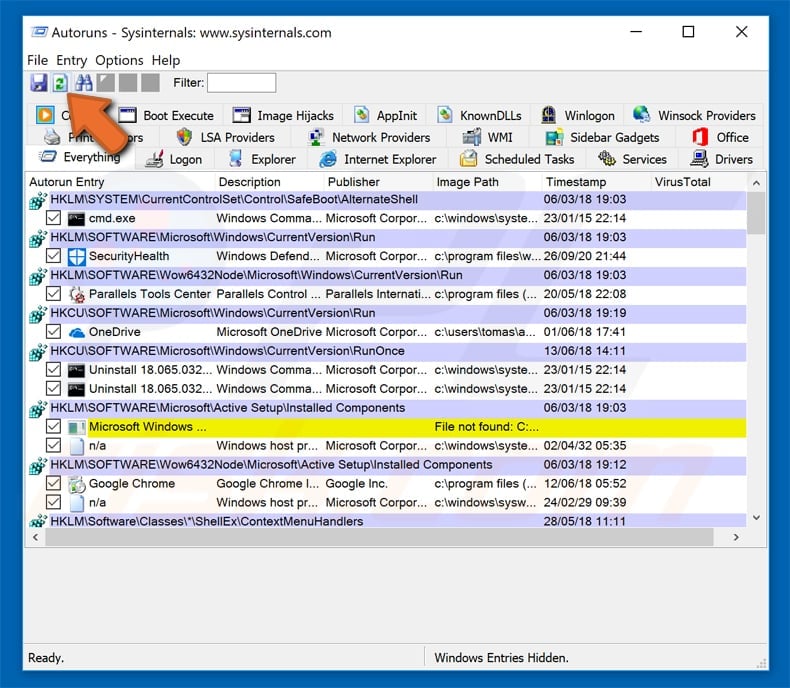

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier logiciel malveillant que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier logiciel malveillant que vous souhaitez éliminer.

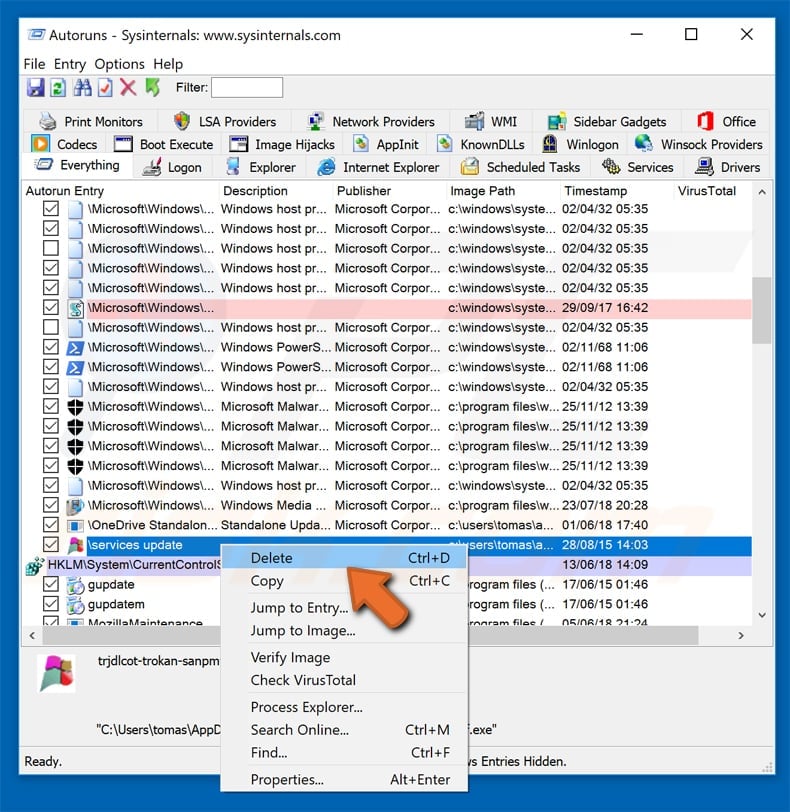

Vous devriez écrire le chemin complet et le nom. Notez que certains logiciels malveillants cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

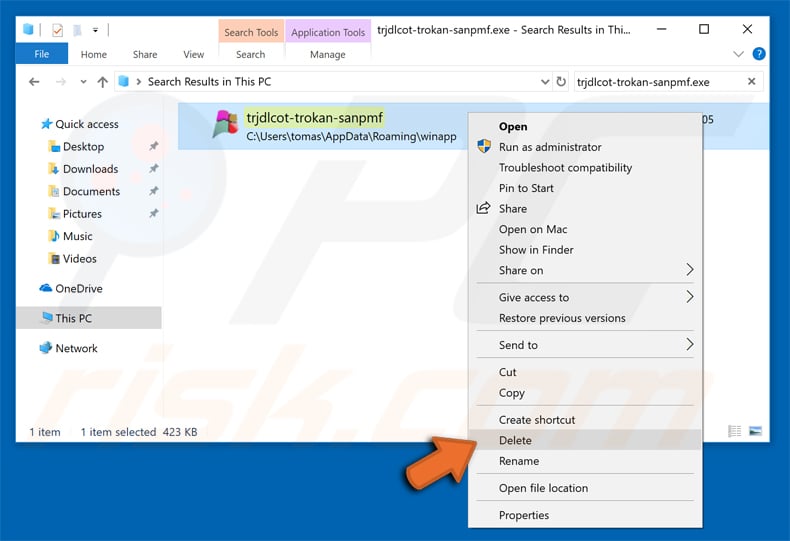

Après avoir supprimé le logiciel malveillant via l'application Autoruns (ceci garantit que le logiciel malveillant ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du logiciel malveillant sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du logiciel malveillant, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout logiciel malveillant de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des logiciels malveillants aux programmes antivirus et antilogiciel malveillant. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des logiciels malveillants qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner.

▼ Montrer la discussion