Virus Hawkeye Keylogger

![]() Écrit par Tomas Meskauskas le (mis à jour)

Écrit par Tomas Meskauskas le (mis à jour)

Guide de suppression du virus Hawkeye

Qu'est-ce que Hawkeye?

Hawkeye est un virus à haut risque conçu pour enregistrer les frappes au clavier, les identifiants de compte et autres informations similaires. Dans la plupart des cas, Hawkeye est distribué à l'aide de campagnes de pourriels. Les développeurs envoient des milliers des courriels trompeurs qui encouragent les utilisateurs à ouvrir les fichiers joints. Cependant, l'ouverture entraîne une infiltration de Hawkeye. Parfois, les cybercriminels infiltrent Hawkeye manuellement, en utilisant des outils d'accès à distance (RAT).

Capture d'écran d'un courrier électronique trompeur qui distribue Hawkeye Keylogger:

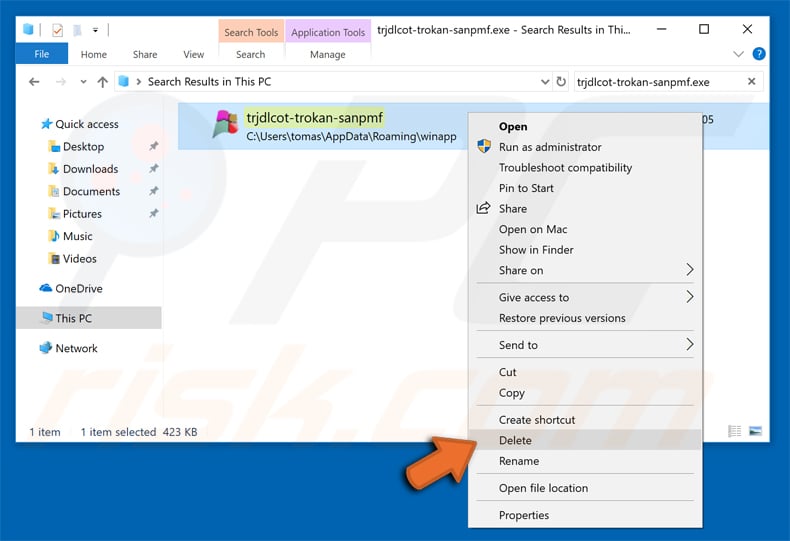

Hawkeye n'est pas un keylogger très sophistiqué. Cependant, il possède les fonctionnalités de base du keylogging et il est relativement bon marché. En d'autres termes, tout cybercriminel en herbe disposant d'un budget limité peut facilement acheter l'exécutable et démarrer son transporteur "d'espionnage". Encore une fois, bien que Hawkeye soit un enregistreur de frappe plutôt basique, il reste une menace énorme pour la vie privée de l'utilisateur. Ce virus est capable de récupérer des informations à partir de divers navigateurs web, emails des clients, applications de messagerie, tout comme divers logiciels et protocoles de connexion. Hawkeye peut également collecter des données de presse-papiers (copier / coller), ainsi que des entrées dans divers documents (txt, doc, docx). Les informations collectées sont stockées localement, cryptées et ensuite envoyées à un serveur distant. Notez qu'après l’infiltration, Hawkeye se connecte à un serveur C & C et envoie des informations de base sur le système (système d’exploitation en cours, adresses IP / MAC, données / heure locales, disposition du clavier et type de réseau). De toute évidence, l'acteur de la menace (la personne qui distribue ce malware) peut éventuellement accéder à vos comptes personnels sur des réseaux sociaux, des banques, des e-mails, etc. Ces personnes visent à générer autant de revenus que possible. Par conséquent, ils sont plus susceptibles d’abuser des comptes piratés lors d’achats en ligne, de virements de fonds, etc. Cela signifie que l'installation de Hawkeye sur votre ordinateur peut entraîner des problèmes extrêmes de confidentialité et des pertes financières. Heureusement, Hawkeye est facilement détectable par les suites antivirus, car ses capacités de dissimulation / d’évitement des détections sont très faibles. Cela signifie que l'installation d'une suite antispyware réputée, l'analyse du système et l'élimination de toutes les menaces détectées devraient suffire. Vous devez également vérifier s'il existe des exécutables douteux dans le dossier "% APPDATA%", car Hawkeye risque fort de se cacher dans ce dossier.

| Nom | Logiciel malveillant Hawkeye |

| Type de menace | Cheval de troie, virus de vol de mot de passe, logiciel malveillant bancaire, logiciel espion |

| Symptômes | Les chevaux de Troie sont conçus pour infiltrer furtivement l'ordinateur de la victime et rester silencieux, de sorte qu'aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Méthodes de Distribution | Pièces jointes infectées, publicités en ligne malveillantes, ingénierie sociale, logiciels de crackage. |

| Dommage | Renseignements bancaires volés, mots de passe, vol d'identité, ordinateur de la victime ajouté à un botnet. |

| Suppression | Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Des centaines de virus différents sont distribués à l'aide d'outils d'accès à distance et de campagnes de pourriels par courrier électronique. TrickBot, Adwind, Hancitor, FormBook, NanoCore, Emotet - la liste continue et continue. Ces virus sont développés par différents cybercriminels et leur comportement diffère: certains enregistre des informations, d'autres provoquent des "infections en chaîne" (un virus en prolifère un autre), d'autres autorisent un accès distant au système. Cependant, malgré ces différences, ils ont tous un point commun: ils constituent une menace directe pour la vie privée des utilisateurs et la sécurité de la navigation sur le Web. Pour cette raison, éliminer les logiciels malveillants est primordial.

Comment Hawkeye a-t-il infiltré mon ordinateur?

Comme mentionné ci-dessus, Hawkeye prolifère en utilisant des campagnes de spam par courrier électronique et des outils d'accès à distance. Dans le cas de campagnes anti-spam, les utilisateurs envoient des milliers d'e-mails contenant des pièces jointes malveillantes (documents MS Office, exécutables [dissimulés sous forme de fichiers PDF, d'archives, etc.], etc.) qui, une fois ouverts, s'infiltrent dans le système. . Si un outil d'accès à distance est utilisé, la présence d'un virus en entraîne fondamentalement un autre. Les cybercriminels propagent des logiciels malveillants leur permettant d'accéder à distance à l'ordinateur sans le consentement de l'utilisateur. Les escrocs abusent alors de cette vulnérabilité pour injecter d'autres virus dans le système (dans ce cas, Hawkeye). Ce qui est intéressant, c’est que les outils d’accès à distance (RAT) sont également susceptibles d’être distribués à l’aide de campagnes de courrier indésirable par courrier électronique.

Comment éviter l'installation de logiciels malveillants?

Afin d'éviter cette situation, les utilisateurs doivent tout d'abord se rendre compte que le manque de connaissances et un comportement imprudent sont les principales causes d'infections informatiques. La clé de sa sécurité est la prudence et, par conséquent, faire attention lorsque vous naviguez sur Internet est indispensable. Réfléchissez toujours avant d'ouvrir les pièces jointes. Si la pièce jointe reçue (fichier, lien ou quoi que ce soit) semble suspecte et / ou a été reçue d'un expéditeur non reconnaissable, ne l'ouvrez pas. Vous devez supprimer ces courriels sans même les lire. De plus, veillez à toujours disposer d'une suite antivirus / anti-spyware réputée, installée et opérationnelle, car de tels outils sont plus que susceptibles de détecter et d'éliminer les logiciels malveillants avant que quoi que ce soit ne se produise. Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons d’effectuer une analyse avec Combo Cleaner afin d’éliminer automatiquement les logiciels malveillants infiltrés.

Liste des navigateurs Internet ciblés par Hawkeye:

- Google Chrome

- Internet Explorer

- Mozilla Firefox

- SeaMoneky

- SRWare Iron

Liste des emails des clients ciblés par Hawkeye:

- Fox Mail

- Google Talk

- IncrediMail

- Microsoft Outlook

- Mozilla Thunderbird

- Windows Live Mail

Liste des applications de messagerie instantannée ciblées par Hawkeye:

- MSN Messenger

- Miranda

- PalTakScene

- Pidgin

- Skype

Liste des autres applications ciblées par Hawkeye:

- FileZilla

- Screen capturing programs

- Valve's Steam Platform

- Windows Credential Messenger

Liste des protcoles ciblés par Hawkeye:

- FTP (File Transfer Protocol)

- HTTP

- IMAP

- POP3

- SMTP

Texte présenté dans un des emails décevants qui distribuent Hawkeye keylogger:

Outil de Capacité DHL

ATTN:

Votre envoi est arrivé!

Information d'arrivée

Votre colis est arrivé à votre bureau DHL local et il est prêt à être récupéré.

——————————————

AVIS D'ARRIVÉE

——————————————DATE ET HEURE: 2018-04-19 à 11h40

STATUS: Envoi arrivé************************

Veuillez imprimer le reçu qui est joint à cet e-mail et visiter le site DHL indiqué dans le reçu.

Livraison mondiale DHL

© 2018 DHL International

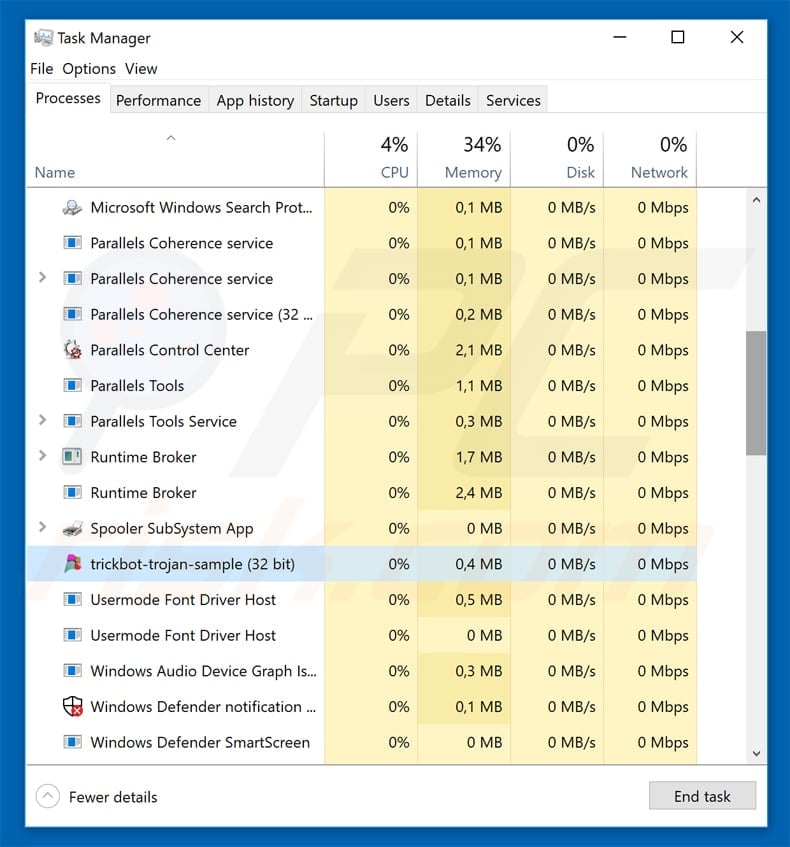

Processus Hawkeye keylogger ("Directory Listing Handler (32 bit)") dans le Gestionnaire de Tâches de Windows :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que Hawkeye?

- ÉTAPE 1. Suppression manuelle du logiciel malveillant Hawkeye.

- ÉTAPE 2. Vérifier si votre ordinateur est propre.

Comment supprimer un logiciel malveillant manuellement?

La suppression manuelle des programmes malveillants est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-programmes malveillants le faire automatiquement. Pour supprimer ce logiciel malveillant, nous vous recommandons d'utiliser Combo Cleaner. Si vous souhaitez supprimer les logiciels malveillants manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect exécuté sur l'ordinateur de l'utilisateur:processus malveillant s'exécutant sur un exemple d'ordinateur :

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et identifié un programme qui semble suspect, poursuivez comme suit:

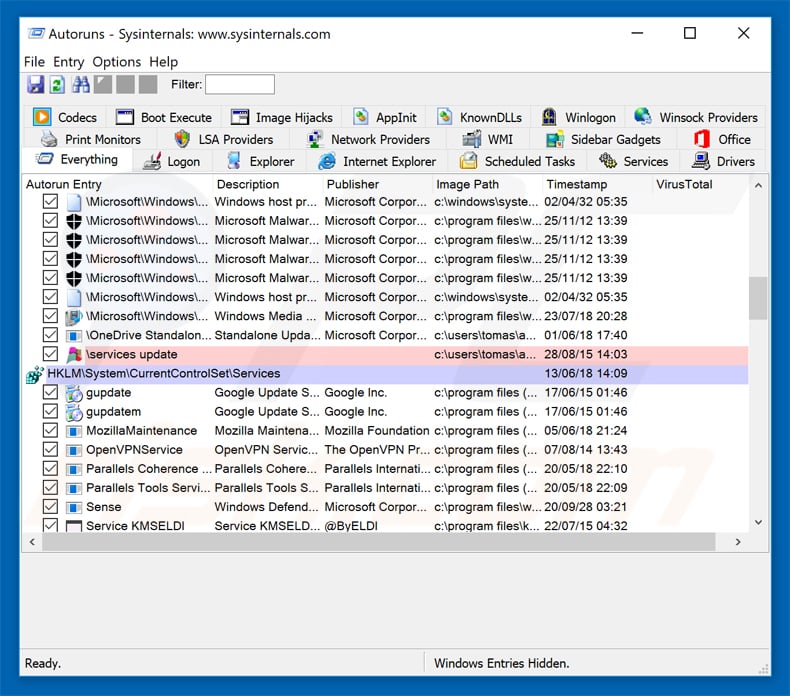

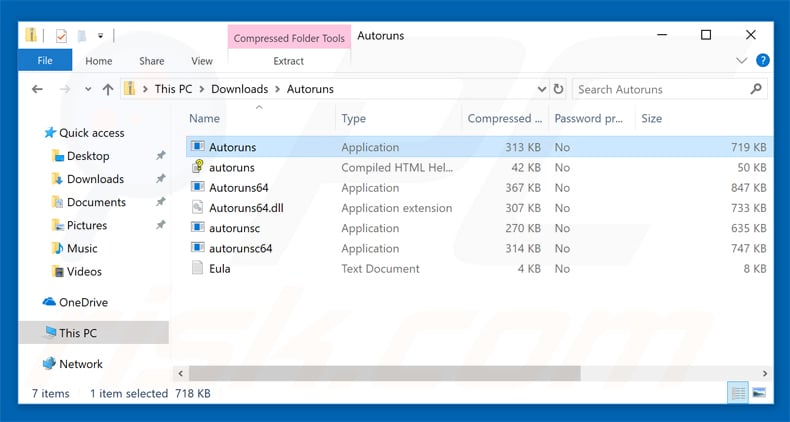

Télécharger un programme appelé Autoruns. Ce programme affiche les applications à démarrage automatique, les emplacements du registre et du système de fichiers:

Télécharger un programme appelé Autoruns. Ce programme affiche les applications à démarrage automatique, les emplacements du registre et du système de fichiers:

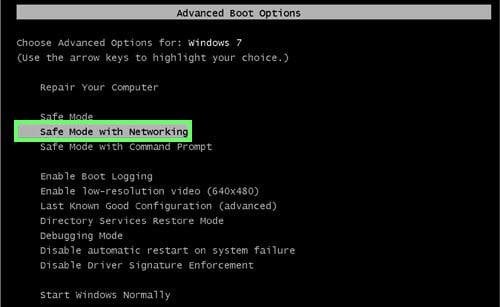

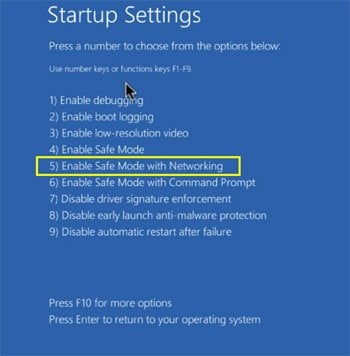

Redémarrez votre ordinateur en mode sans échec:

Redémarrez votre ordinateur en mode sans échec:

Wi.Utilisateurs Windows XP et Windows 7: démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, puis sur OK. Au cours du processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows apparaisse, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau":

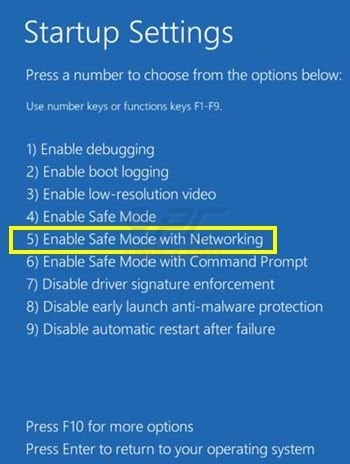

Utilisateurs de Windows 8: Démarrez Windows 8 en mode sans échec avec mise en réseau - Accédez à l'écran de démarrage de Windows 8, tapez Avancé. Dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre ouverte "Paramètres généraux du PC", sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépanner", puis sur le bouton "Options avancées". Dans l'écran d'options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC va redémarrer dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau":

Utilisateurs de Windows 10: Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" de votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, vous devez cliquer sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau":

Extraire l'rchive téléchargée et exécutez le fichier Autoruns.exe.

Extraire l'rchive téléchargée et exécutez le fichier Autoruns.exe.

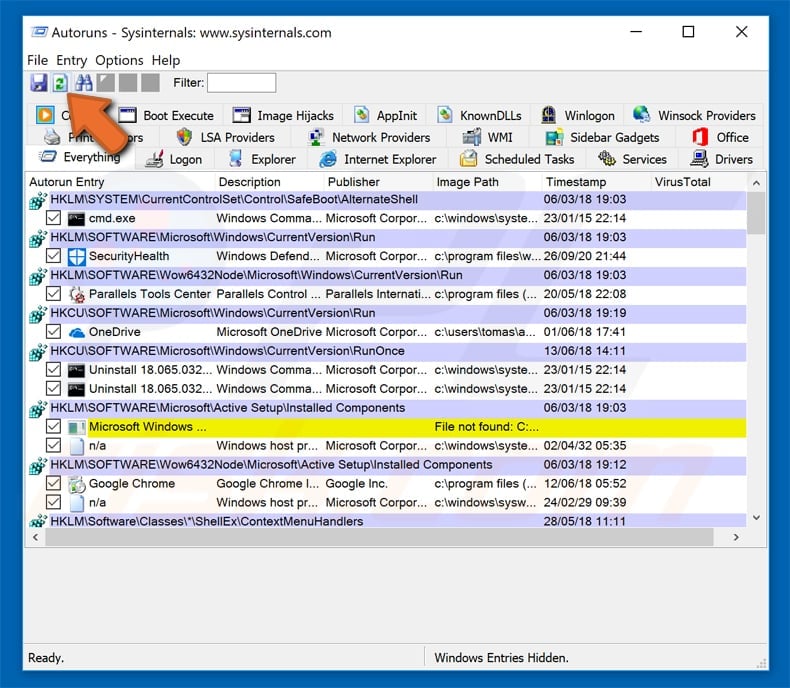

Dans l'application Autoruns, cliquez sur "Options" dans le haut et décochez les options "Cacher les emplacements vides" et "Cacher les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" dans le haut et décochez les options "Cacher les emplacements vides" et "Cacher les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier du logiciel malveillant que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier du logiciel malveillant que vous souhaitez éliminer.

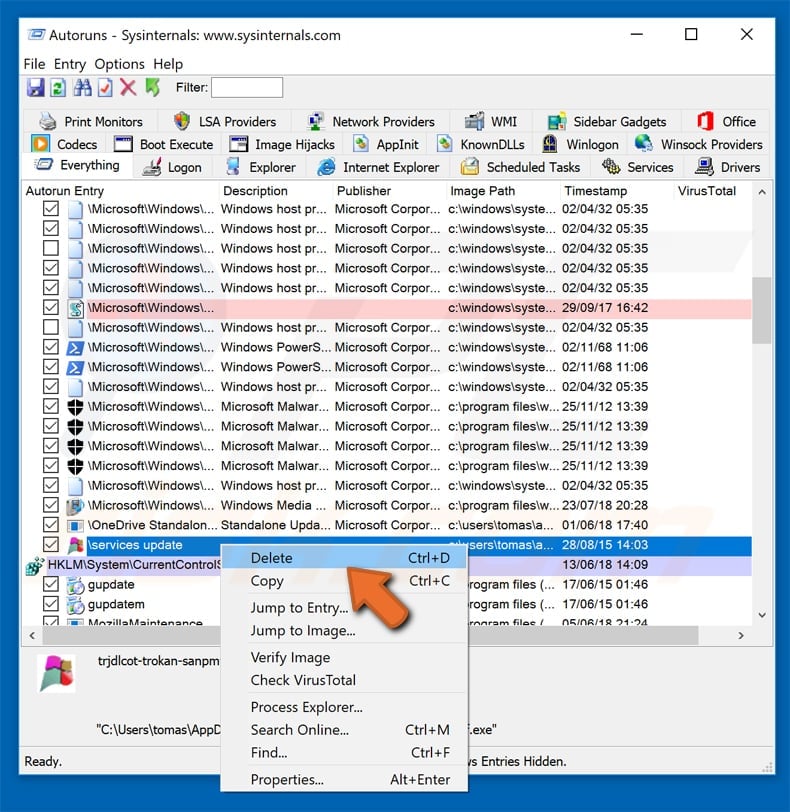

Vous devriez écrire le chemin complet et le nom. Notez que certains logiciels malveillants cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le logiciel malveillant via l'application Autoruns (cela garantit que le logiciel malveillant ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du logiciel malveillant sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du logiciel malveillant, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout logiciel malveillant de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser les logiciels malveillants axu programmes de suppression des logiciels malveillants anti-virus et anti-programmes malveillants. Ces étapes peuvent ne pas fonctionner avec les infections par programmes malveillants avancés. Comme toujours, il est préférable d’éviter l’infection et d’essayer d’éliminer les logiciels malveillants par la suite. Pour assurer la sécurité de votre ordinateur, veillez à installer les dernières mises à jour du système d'exploitation et à utiliser un logiciel antivirus.

Pour vous assurez que votre ordinateur est lire de toute infection malveillante nous vous recommandons de le scanner avec Combo Cleaner.

▼ Montrer la discussion