Comment supprimer Neptune RAT (Remote Access Trojan)

![]() Écrit par Tomas Meskauskas le

Écrit par Tomas Meskauskas le

Quel type de logiciel malveillant est Neptune ?

Neptune est un cheval de Troie d'accès à distance (RAT) écrit dans le langage de programmation Visual Basic (.NET). Les chevaux de Troie de ce type permettent l'accès et le contrôle à distance des machines compromises. Neptune est un logiciel malveillant hautement multifonctionnel. Il existe plusieurs variantes de ce RAT.

À l'heure où nous écrivons ces lignes, ses développeurs font la promotion de Neptune et proposent une version gratuite ainsi qu'une version avancée à la vente. Ce cheval de Troie peut être personnalisé.

Aperçu du logiciel malveillant Neptune

Neptune est une menace avancée dotée d'un large éventail de capacités. Il s'agit d'un RAT (cheval de Troie d'accès à distance) qui permet aux attaquants d'établir un accès et un contrôle à distance sur les appareils infectés.

Ce logiciel malveillant utilise des techniques anti-analyse et anti-détection, notamment un code hautement obscurci, la détection lorsqu'il est exécuté sur une VM (machine virtuelle), la désactivation des logiciels antivirus et la suppression des artefacts d'infection/d'activité. Neptune utilise des mécanismes de garantie de la persistance, tels que la définition d'une tâche planifiée et la modification du registre Windows pour un démarrage automatique à chaque redémarrage. Le cheval de Troie vise à assurer sa longévité sur les systèmes.

Ce programme malveillant commence ses opérations en collectant de nombreuses données sur l'appareil/le système, par ex, nom de l'appareil, informations sur le système d'exploitation, détails sur le matériel (CPU, GPU, RAM, etc.), état de la batterie, pilotes, données réseau, adresse MAC, dernier redémarrage du système, langue du système, périphériques de stockage externes connectés (clés USB, etc.), applications installées, navigateur par défaut, états de l'antivirus et du pare-feu, processus en cours d'exécution, et ainsi de suite.

Neptune peut contourner l'UAC (User Account Control) pour modifier les paramètres du système et s'octroyer des privilèges d'administrateur. Il convient de noter que ce logiciel malveillant peut mener plusieurs activités malveillantes simultanément.

Le RAT peut exécuter diverses commandes PowerShell, y compris celles permettant de télécharger du contenu à partir d'une URL spécifiée et de l'exécuter en tant que script. Cela signifie que Neptune peut provoquer des infections en chaîne. En théorie, ce type de logiciel malveillant peut provoquer à peu près n'importe quel type d'infection, mais dans la pratique, ces programmes ont tendance à fonctionner selon certaines spécifications ou limitations.

Ce cheval de Troie peut rechercher des répertoires et des fichiers et exfiltrer ceux qui l'intéressent. Il a des capacités de voleur et peut extraire des informations - des mots de passe en particulier - de plus de 270 applications, y compris des navigateurs, des clients de messagerie et des gestionnaires de mots de passe.

Neptune cherche à obtenir des cookies Internet et des identifiants de connexion enregistrés (noms d'utilisateur/mots de passe) à partir de navigateurs basés sur Chromium, tels que Google Chrome, 360 Secure Browser, Brave, Comodo Dragon, CoolNovo, Opera, Torch, Yandex, etc. Il possède également des capacités de keylogging (c'est-à-dire qu'il peut enregistrer les frappes au clavier).

Le RAT possède des fonctionnalités d'espionnage, telles que l'enregistrement audio et vidéo via des microphones et des caméras, ainsi que la diffusion en direct d'ordinateurs de bureau. Neptune peut fonctionner comme un clipper, c'est-à-dire détecter lorsqu'une adresse de crypto-monnaie est copiée dans le presse-papiers (tampon de copier-coller) et la remplacer par une adresse appartenant à un portefeuille en possession des attaquants, détournant ainsi toutes les transactions de crypto-monnaie sortantes.

Le fonctionnement en tant que ransomware fait partie des fonctionnalités du RAT. Le ransomware crypte les données des victimes et exige un paiement pour leur décryptage. Les noms des fichiers cryptés par Neptune sont accompagnés d'une extension ".ENC" (par exemple, "1.jpg" - "1.jpg.ENC", "2.png" - "2.png.ENC", etc.)

Après le chiffrement, le programme modifie le fond d'écran et dépose des notes de rançon dans des fichiers HTML intitulés "How to Decrypt My Files.html". Les attaquants peuvent personnaliser les informations contenues dans ces messages, c'est-à-dire le montant de la rançon en crypto-monnaie Bitcoin, l'adresse du portefeuille Bitcoin et le(s) courriel(s) de contact.

En outre, Neptune peut détruire les systèmes d'exploitation des machines infectées. Il crée une boucle infinie de couleurs clignotantes qui provoquent des crises d'épilepsie en changeant l'écran du bureau par des valeurs RVB aléatoires et en les faisant passer rapidement d'une valeur à l'autre. Pendant ce temps, le logiciel malveillant corrompt le MBR (Master Boot Record), ce qui finit par rendre le système inopérant.

En résumé, la présence d'un logiciel comme Neptune sur des appareils peut entraîner de multiples infections du système, des pertes de données, de graves problèmes de confidentialité, des pertes financières et des vols d'identité.

| Nom | Trojan d'accès à distance Neptune |

| Type de menace | Cheval de Troie, cheval de Troie d'accès à distance, outil d'administration à distance, RAT. |

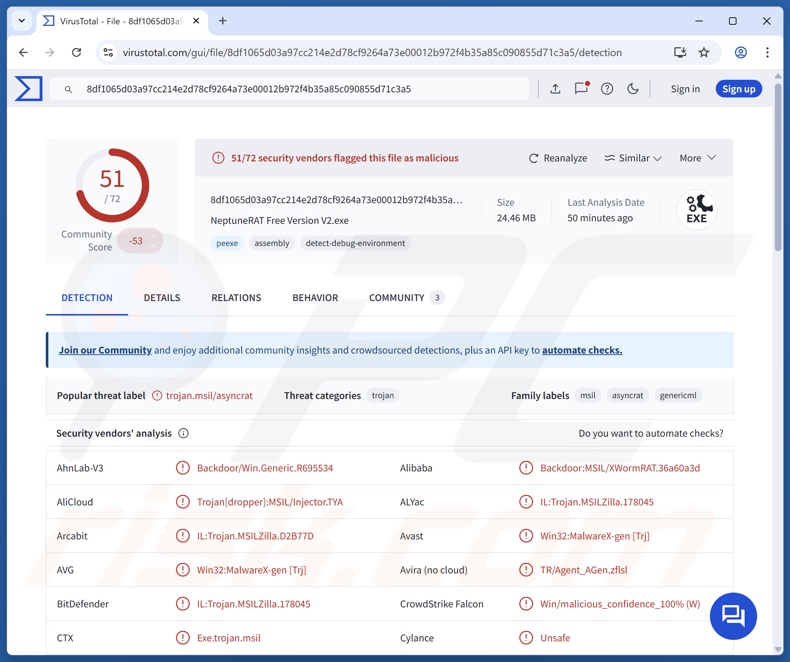

| Noms des détections | Avast (Win32:MalwareX-gen [Misc]), Combo Cleaner (IL:Trojan.MSILZilla.178045), ESET-NOD32 (Une variante de MSIL/Agent_AGen.COG), Kaspersky (HEUR:Trojan-Spy.MSIL.Neptune.gen), Microsoft (Backdoor:MSIL/XWormRAT!pz), Liste complète des détections (VirusTotal) |

| Symptômes | Les chevaux de Troie s'infiltrent furtivement dans les ordinateurs et restent silencieux, de sorte qu'aucun symptôme n'est clairement visible sur une machine infectée. Cependant, Neptune peut fonctionner comme un ransomware, ce qui peut entraîner les conséquences suivantes : les fichiers précédemment fonctionnels sont inaccessibles et portent une extension différente, une note de rançon est créée, les cybercriminels exigent une rançon pour le décryptage. |

| Méthodes de distribution | Pièces jointes de courriers électroniques infectés, publicités en ligne malveillantes, ingénierie sociale, "cracks" de logiciels. |

| Dommages | Mots de passe et informations bancaires volés, usurpation d'identité, ajout de l'ordinateur de la victime à un réseau de zombies, tous les fichiers sont cryptés et ne peuvent être ouverts sans paiement d'une rançon, le système d'exploitation est rendu inutilisable. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Exemples de chevaux de Troie d'accès à distance

Lilith, Triton, Bee, I2PRAT, StilachiRAT, NonEuclid, et SwaetRAT ne sont que quelques-uns de nos derniers articles sur les chevaux de Troie d'accès à distance. Les RAT ont tendance à être incroyablement multifonctionnels - cependant, même si un logiciel malveillant a une gamme limitée de capacités, il pose de sérieux dangers pour la sécurité de l'appareil et de l'utilisateur. C'est pourquoi toutes les menaces doivent être éliminées dès qu'elles sont détectées.

Comment Neptune s'est-il infiltré dans mon ordinateur ?

Au moment de la recherche, les développeurs du RAT Neptune en faisaient la promotion sur GitHub, Telegram et YouTube. Les développeurs proposent ce cheval de Troie gratuitement, mais ils semblent laisser entendre qu'il existe une version plus sophistiquée qui peut être achetée. Par conséquent, le mode de diffusion de ce logiciel malveillant peut dépendre des cybercriminels qui l'utilisent à ce moment-là (c'est-à-dire que les méthodes peuvent varier d'une attaque à l'autre).

Les logiciels malveillants sont principalement diffusés par le biais de tactiques d'hameçonnage et d'ingénierie sociale. Ces logiciels sont généralement déguisés ou regroupés avec du contenu normal. Les fichiers virulents se présentent sous différents formats : exécutables (.exe, .run, etc.), archives (ZIP, RAR, etc.), documents (PDF, Microsoft Office, Microsoft OneNote, etc.), JavaScript, etc.), des outils d'activation de programmes illégaux (« cracks ») et de fausses mises à jour.

Les techniques de prolifération les plus courantes comprennent : les chevaux de Troie de type backdoor/loader, les téléchargements "drive-by" (furtifs/trompeurs), la publicité malveillante, les pièces jointes/liens malveillants dans les spams (par exemple, les courriels, les DM/PM, les messages sur les médias sociaux, etc.), les escroqueries en ligne, les sources de téléchargement suspectes (par exemple, les logiciels gratuits et les sites d'hébergement de fichiers gratuits, les réseaux de partage Peer-to-Peer, etc.

De plus, certains programmes malveillants peuvent se propager par le biais de réseaux locaux et de dispositifs de stockage amovibles (disques durs externes, clés USB, etc.).

Comment éviter l'installation de logiciels malveillants ?

Nous conseillons vivement de ne télécharger que depuis des canaux officiels et dignes de confiance. Tous les programmes doivent être activés et mis à jour à l'aide des fonctions/outils fournis par les développeurs légitimes, car les outils d'activation illégaux ("cracks") et les mises à jour de tiers peuvent contenir des logiciels malveillants.

Il est également recommandé d'être vigilant lors de la navigation, car les contenus en ligne frauduleux et dangereux semblent généralement authentiques et inoffensifs. Les courriels et autres messages entrants doivent être abordés avec prudence. Les pièces jointes ou les liens présents dans les courriers suspects ou non pertinents ne doivent pas être ouverts, car ils peuvent être malveillants.

Il convient de souligner l'importance de l'installation et de la mise à jour d'un antivirus fiable. Les logiciels de sécurité doivent être utilisés pour effectuer des analyses régulières du système et pour éliminer les menaces et les problèmes. Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons de lancer une analyse avec Combo Cleaner pour éliminer automatiquement les logiciels malveillants infiltrés.

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que Neptune ?

- ÉTAPE 1. Suppression manuelle du logiciel malveillant Neptune.

- ÉTAPE 2. Vérifiez que votre ordinateur est propre.

Comment supprimer manuellement les logiciels malveillants ?

La suppression manuelle des logiciels malveillants est une tâche compliquée - il est généralement préférable de laisser les programmes antivirus ou anti-malware s'en charger automatiquement. Pour supprimer ce logiciel malveillant, nous vous recommandons d'utiliser Combo Cleaner.

Si vous souhaitez supprimer un logiciel malveillant manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect s'exécutant sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple à l'aide du gestionnaire des tâches, et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre avec les étapes suivantes :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications à démarrage automatique, le registre et les emplacements du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications à démarrage automatique, le registre et les emplacements du système de fichiers :

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que vous voyiez le menu des options avancées de Windows, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "mode sans échec avec mise en réseau" :

Utilisateurs de Windows 8: Démarrez Windows 8 en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez "Avancé", dans les résultats de la recherche, sélectionnez "Paramètres". Cliquez sur Options de démarrage avancées, dans la fenêtre ouverte "Paramètres généraux de l'ordinateur", sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options avancées de démarrage". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarre et l'écran des paramètres de démarrage s'affiche. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "mode sans échec avec mise en réseau" :

Utilisateurs de Windows 10: Cliquez sur le logo Windows et sélectionnez l'icône d'alimentation. Dans le menu qui s'ouvre, cliquez sur "Redémarrer" tout en maintenant la touche "Shift" de votre clavier. Dans la fenêtre "choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur la touche "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Notez son chemin d'accès complet et son nom. Notez que certains logiciels malveillants cachent des noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le logiciel malveillant par l'intermédiaire de l'application Autoruns (ce qui garantit que le logiciel malveillant ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du logiciel malveillant sur votre ordinateur. Veillez à activer les fichiers et dossiers cachés avant de poursuivre. Si vous trouvez le nom de fichier du logiciel malveillant, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Ces étapes devraient permettre de supprimer tous les logiciels malveillants de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, confiez la suppression des logiciels malveillants à des programmes antivirus et anti-programmes malveillants.

Ces mesures peuvent ne pas fonctionner en cas d'infection par des logiciels malveillants avancés. Comme toujours, il est préférable de prévenir l'infection plutôt que d'essayer de supprimer les logiciels malveillants par la suite. Pour assurer la sécurité de votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur n'est pas infecté par des logiciels malveillants, nous vous recommandons de le scanner avec Combo Cleaner.

Foire aux questions (FAQ)

Mon ordinateur est infecté par le logiciel malveillant Neptune. Dois-je formater mon périphérique de stockage pour m'en débarrasser ?

La suppression des logiciels malveillants nécessite rarement un formatage.

Quels sont les principaux problèmes que le logiciel malveillant Neptune peut causer ?

Les dangers associés à une infection dépendent des capacités du programme et du modus operandi des cybercriminels. Neptune est un trojan d'accès à distance doté de diverses capacités : prise de contrôle à distance des appareils, vol de mots de passe et d'autres données sensibles, fonctionnement en tant que ransomware, espionnage, destruction des systèmes, etc. Ce logiciel malveillant peut provoquer de multiples infections du système, des pertes de données, de graves problèmes de confidentialité, des pertes financières et des vols d'identité.

Quel est l'objectif du logiciel malveillant Neptune ?

Les logiciels malveillants sont principalement utilisés à des fins lucratives. Les cybercriminels peuvent également utiliser des logiciels malveillants pour s'amuser, assouvir des rancunes personnelles, perturber des processus (sites, services, entreprises, etc.), s'engager dans l'hacktivisme et lancer des attaques à caractère politique ou géopolitique.

Comment le logiciel malveillant Neptune s'est-il infiltré dans mon ordinateur ?

Les logiciels malveillants sont principalement distribués par le biais de téléchargements "drive-by", de chevaux de Troie, d'escroqueries en ligne, d'e-mails/messages de spam, de publicités malveillantes, de canaux de téléchargement non fiables (par exemple, les sites web d'hébergement de fichiers gratuits et freeware, les réseaux de partage Peer-to-Peer, etc. En outre, certains programmes malveillants peuvent se propager d'eux-mêmes par le biais de réseaux locaux et de dispositifs de stockage amovibles.

Combo Cleaner me protège-t-il des logiciels malveillants ?

Combo Cleaner peut analyser les ordinateurs et éliminer toutes sortes de menaces. Il est capable de détecter et de supprimer la plupart des infections connues par des logiciels malveillants. N'oubliez pas qu'il est essentiel d'effectuer une analyse complète du système, car les programmes malveillants haut de gamme ont tendance à se cacher profondément dans les systèmes.

▼ Montrer la discussion