Comment éviter de tomber dans le piège d'arnaques comme "This Email Concerns Your Information Security"

![]() Écrit par Tomas Meskauskas le

Écrit par Tomas Meskauskas le

Quel type d'arnaque est "This Email Concerns Your Information Security" (Ce courriel concerne la sécurité de vos informations) ?

Après avoir examiné ce courriel, nous avons constaté qu'il provenait d'individus frauduleux. L'objectif principal de ce courriel trompeur est de faire croire aux destinataires qu'il concerne la sécurité de leurs données et la protection de leur compte. Les escrocs responsables de cette escroquerie tentent d'inciter les destinataires à leur envoyer de l'argent.

En savoir plus sur le courriel frauduleux "This Email Concerns Your Information Security"

Il s'agit d'un courriel typique de sextorsion dans lequel l'expéditeur se livre à une forme d'extorsion en ligne. Dans ce courriel, les escrocs prétendent détenir des vidéos compromettantes ou explicites du destinataire, qu'ils affirment avoir obtenues en accédant à son compte.

Les escrocs utilisent la peur et la manipulation comme principales tactiques, affirmant qu'à moins qu'une somme d'argent déterminée ne soit payée (1350 $ en bitcoins), le contenu compromettant sera partagé avec les contacts, la famille et les amis du destinataire ou publié en ligne pour l'humilier publiquement. La menace d'exposition et d'embarras est un élément central de cette escroquerie.

Les courriels frauduleux comme celui-ci visent à exploiter la peur des destinataires, en les contraignant à effectuer un paiement pour empêcher la publication du contenu prétendument explicite. Il est important que les personnes soient conscientes de ces escroqueries, qu'elles évitent d'entrer en contact avec l'escroc et qu'elles s'abstiennent d'effectuer tout paiement, car l'escroc n'a souvent aucun contenu compromettant et cherche uniquement à obtenir un gain financier par le biais de la tromperie.

| Nom | Arnaque This Email Concerns Your Information Security (Ce courriel concerne la sécurité de vos informations) |

| Type de Menace | Hameçonnage, Arnaque, Engénierie Sociale, Fraude |

| Fausse Réclamation | Le compte du destinataire a été piraté |

| Adresse du Portefeuille Electronique du Cyber Criminel | 1GmtfRMFdctbJmhNZMgNNEeB7x1L8oKido |

| Déguisement | Lettre du pirate |

| Méthodes de Distribution | Courriels trompeurs, publicités pop-up en ligne malveillantes, techniques d'empoisonnement des moteurs de recherche, domaines mal orthographiés. |

| Dommages | Perte d'informations privées sensibles, pertes financières, usurpation d'identité. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Les courriels d'escroquerie similaires en général

Les escroqueries à la sextorsion sont une forme d'extorsion en ligne dans laquelle les escrocs menacent de dévoiler des contenus explicites ou compromettants de la victime, généralement des photos ou des vidéos, à moins qu'une rançon ne soit payée. Ces escroqueries prennent souvent la forme de courriels ou de messages frauduleux qui prétendent avoir obtenu ces contenus par divers moyens, avec la menace de les partager avec les contacts de la victime ou sur l'internet.

Les escrocs jouent sur la peur, l'embarras ou la vulnérabilité de la victime pour la contraindre à effectuer un paiement, même si elle n'est pas en possession de matériel explicite. Voici d'autres exemples de courriels similaires : "Password Was Compromised Through A Legitimate Website", "Specialized Hacker Succeeded In Hacking Your Operating System", et "I Will Be Direct You Watch Adult Content".

Il est important de savoir que les fichiers et les liens contenus dans les courriels envoyés par les cybercriminels peuvent être utilisés pour distribuer des maliciels.

Comment les campagnes de spam infectent-elles les ordinateurs ?

Les utilisateurs peuvent infecter leur ordinateur par inadvertance par le biais du courriel de deux manières. Une méthode courante consiste à ouvrir des pièces jointes de courriel qui contiennent un code malveillant ou un maliciel. Ces pièces jointes peuvent apparaître comme des fichiers inoffensifs, tels que des documents, des PDF ou des exécutables, mais lorsqu'elles sont ouvertes, elles peuvent exécuter des scripts malveillants, compromettant ainsi le système du destinataire.

En outre, le fait de cliquer sur des liens contenus dans les courriels peut conduire les utilisateurs vers des sites web frauduleux conçus pour diffuser des maliciels.

Comment éviter l'installation de maliciels ?

Maintenez votre système d'exploitation, les logiciels installés et les programmes antivirus à jour. Soyez prudent lorsque vous téléchargez des fichiers ou des applications sur l'internet, et n'obtenez des logiciels qu'à partir de sources dignes de confiance, comme les sites web officiels ou les magasins d'applications. Évitez d'utiliser les réseaux P2P et les sites de torrents, qui sont souvent associés à la distribution de contenus malveillants.

Méfiez-vous des pièces jointes ou des liens non sollicités dans les courriels, car ils peuvent être un vecteur courant de distribution de maliciels. Ne faites pas confiance aux publicités et aux pop-up provenant de sources louches, n'autorisez pas les pages non fiables à envoyer des notifications et investissez dans un logiciel antivirus fiable.

Si vous avez déjà ouvert des pièces jointes maliciels, nous vous recommandons de lancer une analyse avec Combo Cleaner pour éliminer automatiquement les maliciels infiltrés.

Apparence du courriel frauduleux "This Email Concerns Your Information Security" (GIF) :

Texte présenté dans le courriel "This Email Concerns Your Information Security" :

Subject: Reminder! Don't miss your important payment!

Greetings!

This email concerns your information security and account safety (*********)!

At this moment I have full access to (*********), as well as your electronic devices that you use on a regular basis.Let me explain how it all happened:

I work as a data analyst of databases in systems servicing (domain.com).

Half a year ago we integrated Artificial Intelligence (neural network) to ensure a more comfortable segregation of clients into specific groups

(based on preferences, website traffic statistics, password statistics, etc.).

As a result, the segregation of clients into clusters was done easily. You fell under the category of clients who enjoy masturbating to hardcore porn.

(to be honest, AI pays a lot of attention to this particular group, since it accords with targets of many marketing agencies).I gave it a thought and decided to use it for my benefit.

Since I am servicing rcs-software.com, I have full access to your account.

With the help of our cookie files, I managed to install special software to the devices with your authorization.

That software can control the camera and microphone, as well as manage and process any type of data.

This software includes special signatures, which appear as official software whenever detected by antivirus.I created software with the help of a neural network that can detect every attempt of yours to start masturbating to hardcore porn.

Every time you masturbated, the camera and microphone were activated and were recording masturbation video of you

(besides that, the porn video which you masturbate to, was displayed in the corner.) and sending it to my server.Basically, modern technologies have progressed to an extent whereby I can use the power of thought and distribute this video to all people who know and love you.

There is nothing to worry about. I faced a similar issue before too.

Previously, my handphone got a virus, which allowed to record me masturbating to a porn video with shemales. =)))I had to pay a big amount to those hackers to avoid that video going public.

Otherwise, I would have to find a valid explanation for my friends. They would not support that hobby of mine for sure...

Well, now I am the one doing similar hacking.That's why I would like to make a business proposal to you:

You shall pay me $1350 USD. Afterward, I will delete from all my servers the videos with you masturbating, and we pretend like it never happened before.

Otherwise, I will share this video with your entire contact list, which I saved previously.Beware, I can share this file via email as a hyperlink, attach it as a video file, upload it to social media,

or even distribute it to mass media (I have access to a few hacked Utube accounts).To avoid that, you need to send $1350 USD in Bitcoin equivalent to my BTC wallet: 1GmtfRMFdctbJmhNZMgNNEeB7x1L8oKido

It is a very simple task to do, and you can easily find any online cryptocurrency exchange to perform the transaction.

I will delete your video right after I receive the money. Furthermore, I will delete the spyware from your device, and you will never hear about me in the future.

Let's agree on the deadlines: 2 days (precisely 48 hours) is more than enough.

Right after you open this email, I will receive the notification and the countdown will start.Last, but not least:

Don't even try to report me to the police. They won't be able to find me because I use TOR, and Bitcoin transactions cannot be traced.

There is no point in addressing domain.com either because I deleted all the records of database entries and neural network requests

(those requests were made from the accounts of other staff that I managed to get access to).

Don't worry, I won't continue blackmailing you. There is no point in that because there are many other unfortunate people like you.

Besides that, if I wanted, I would do that a long time ago without telling you!

If you make any wrong moves, I will share your videos without hesitation.

Remember, you are not the only one who's unfortunate. Others will learn from your mistakes!

Best of luck!

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que Arnaque par Sextorsion This Email Concerns Your Information Security ?

- Types de courriels malveillants.

- Comment repérer un courriel malveillant ?

- Que faire si vous tombez dans le piège d'une arnaque par courriel ?

Types de courriels malveillants :

![]() Les courriels d'hameçonnage

Les courriels d'hameçonnage

Le plus souvent, les cybercriminels utilisent des courriels trompeurs pour inciter les internautes à divulguer leurs informations confidentielles sensibles, par exemple, les informations de connexion à divers services en ligne, comptes de messagerie ou informations bancaires en ligne.

De telles attaques sont appelées hameçonnage. Dans une attaque par hameçonnage, les cybercriminels envoient généralement un courriel d'un service populaire avec un logo (par exemple, Microsoft, DHL, Amazon, Netflix), créent une urgence (mauvaise adresse de livraison, mot de passe expiré, etc.) et placent un lien qu'ils espèrent que leurs victimes potentielles cliqueront.

Après avoir cliqué sur le lien présenté dans ce message électronique, les victimes sont redirigées vers un faux site Web qui semble identique ou extrêmement similaire à l'original. Les victimes sont ensuite invitées à saisir leur mot de passe, les détails de leur carte de crédit ou d'autres informations qui seront volées par les cybercriminels.

![]() Les courriels contenant des pièces jointes malveillantes

Les courriels contenant des pièces jointes malveillantes

Un autre vecteur d'attaque populaire est le courrier indésirable contenant des pièces jointes malveillantes qui infectent les ordinateurs des utilisateurs avec des maliciels. Les pièces jointes malveillantes contiennent généralement des chevaux de Troie capables de voler des mots de passe, des informations bancaires et d'autres informations sensibles.

Dans de telles attaques, l'objectif principal des cybercriminels est d'amener leurs victimes potentielles à ouvrir une pièce jointe infectée. Pour atteindre cet objectif, les messages électroniques parlent généralement de factures, de télécopies ou de messages vocaux récemment reçus.

Si une victime potentielle tombe dans le piège et ouvre la pièce jointe, ses ordinateurs sont infectés et les cybercriminels peuvent collecter de nombreuses informations sensibles.

Bien qu'il s'agisse d'une méthode plus compliquée pour voler des informations personnelles (les filtres anti-spam et les programmes antivirus détectent généralement de telles tentatives), en cas de succès, les cybercriminels peuvent obtenir un éventail de données beaucoup plus large et peuvent collecter des informations pendant une longue période.

![]() Les courriels de sextorsion

Les courriels de sextorsion

Il s'agit d'un type d'hameçonnage. Dans ce cas, les utilisateurs reçoivent un courriel affirmant qu'un cybercriminel pourrait accéder à la webcam de la victime potentielle et disposer d'un enregistrement vidéo de sa masturbation.

Pour se débarrasser de la vidéo, les victimes sont invitées à payer une rançon (généralement en utilisant Bitcoin ou une autre crypto-monnaie). Néanmoins, toutes ces affirmations sont fausses - les utilisateurs qui reçoivent de tels courriels doivent les ignorer et les supprimer.

Comment repérer un courriel malveillant ?

Alors que les cybercriminels essaient de faire en sorte que leurs courriels leurres aient l'air dignes de confiance, voici quelques éléments que vous devez rechercher lorsque vous essayez de repérer un courriel d'hameçonnage :

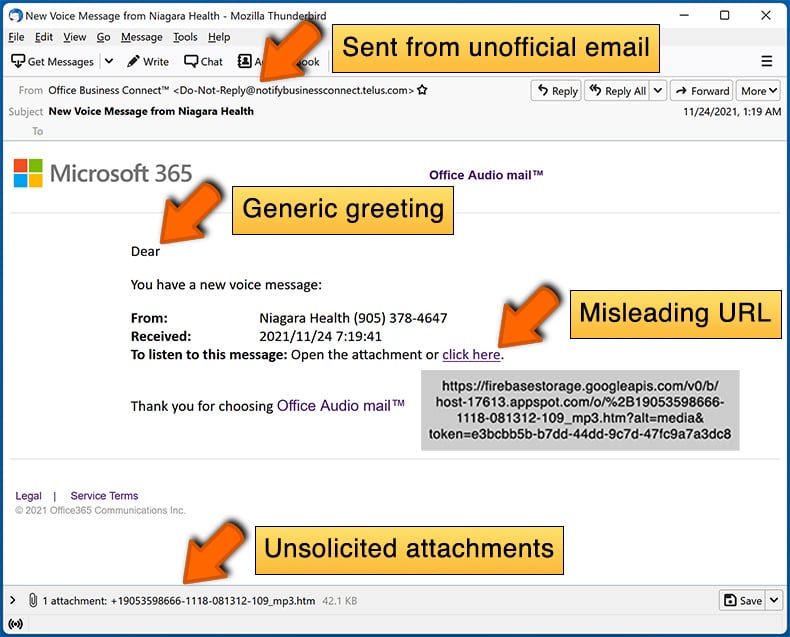

- Vérifiez l'adresse courriel de l'expéditeur ("de") : passez votre souris sur l'adresse "de" et vérifiez si elle est légitime. Par exemple, si vous avez reçu un courriel de Microsoft, assurez-vous de vérifier si l'adresse courriel est @microsoft.com et non quelque chose de suspect comme @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Vérifiez les salutations génériques : si le message d'accueil dans le courriel est "Cher utilisateur", "Cher @yourcourriel.com", "Cher client", cela devrait susciter la méfiance. Le plus souvent, les entreprises vous appellent par votre nom. L'absence de ces informations pourrait signaler une tentative d'hameçonnage.

- Vérifiez les liens dans le courriel : passez votre souris sur le lien présenté dans le courriel, si le lien qui apparaît vous semble suspect, ne cliquez pas dessus. Par exemple, si vous avez reçu un courriel de Microsoft et que le lien dans le courriel indique qu'il redirige vers firebasestorage.googleapis.com/v0... vous ne devriez pas lui faire confiance. Il est préférable de ne cliquer sur aucun lien dans les courriels, mais de visiter le site Web de l'entreprise qui vous a envoyé le courriel en premier lieu.

- Ne vous fiez pas aveuglément aux pièces jointes dans les courriels : le plus souvent, les entreprises légitimes vous demanderont de vous connecter à leur site Web et d'afficher tous les documents qui s'y trouvent ; si vous avez reçu un courriel avec une pièce jointe, c'est une bonne idée de l'analyser avec une application antivirus. Les pièces jointes infectées sont un vecteur d'attaque couramment utilisé par les cybercriminels.

Pour minimiser le risque d'ouvrir des courriels d'hameçonnage et malveillants, nous vous recommandons d'utiliser Combo Cleaner.

Exemple de courrier indésirable :

Que faire si vous tombez dans le piège d'une arnaque par courriel ?

- Si vous avez cliqué sur un lien dans un courriel d'hameçonnage et entré votre mot de passe, assurez-vous de changer votre mot de passe dès que possible. Habituellement, les cybercriminels collectent les informations d'identification volées, puis les vendent à d'autres groupes qui les utilisent à des fins malveillantes. Si vous modifiez votre mot de passe à temps, il est possible que les criminels n'aient pas le temps de faire des dégâts.

- Si vous avez entré vos informations de carte de crédit, contactez votre banque dès que possible et expliquez la situation. Il y a de fortes chances que vous deviez annuler votre carte de crédit compromise et en obtenir une nouvelle.

- Si vous voyez des signes d'usurpation d'identité, vous devez immédiatement contacter la Federal Trade Commission. Cette institution recueillera des informations sur votre situation et créera un plan de redressement personnel.

- Si vous avez ouvert une pièce jointe malveillante - votre ordinateur est probablement infecté, vous devez l'analyser avec une application antivirus réputée. À cette fin, nous vous recommandons d'utiliser Combo Cleaner.

- Aidez les autres utilisateurs d'Internet - rapportez les courriels d'hameçonnage à Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center et U.S. Department of Justice.

Foire Aux Questions (FAQ)

Pourquoi ai-je reçu ce courriel ?

Les criminels envoient des lettres identiques à des milliers de destinataires en espérant que l'un d'entre eux sera trompé. Ces courriels de spam manquent de personnalisation et sont de nature générique.

J'ai fourni mes informations personnelles en réponse à ce courriel, que dois-je faire ?

Si vous avez fourni des informations personnelles en réponse à un courriel frauduleux, changez tous les mots de passe des comptes sur lesquels vous avez partagé des informations. Deuxièmement, surveillez de près vos relevés financiers et vos rapports de solvabilité pour détecter toute activité non autorisée ou suspecte. Enfin, signalez l'incident à votre fournisseur de courriel, à vos institutions financières et aux autorités compétentes, en leur fournissant les détails de l'escroquerie.

J'ai téléchargé et ouvert un fichier malveillant joint à un courriel, mon ordinateur est-il infecté ?

Si le fichier que vous avez téléchargé et ouvert était un exécutable (.exe), il est très probable que votre ordinateur soit infecté. Néanmoins, s'il s'agissait d'un document tel que .pdf ou .doc, il est possible que vous ayez évité l'infection. Dans certains cas, il suffit d'ouvrir un document pour que des maliciels s'infiltrent dans votre système.

Mon ordinateur a-t-il été piraté et l'expéditeur dispose-t-il d'informations ?

Non, votre ordinateur n'est ni piraté ni infecté. Les escrocs utilisent souvent des tactiques trompeuses pour convaincre les personnes que leur ordinateur a été piraté ou infecté. Ils utilisent diverses techniques pour créer un faux sentiment d'urgence et de peur, ce qui rend leurs affirmations plus crédibles.

J'ai envoyé des crypto-monnaies à l'adresse présentée dans un tel courriel, puis-je récupérer mon argent ?

Les transactions de cette nature sont pratiquement impossibles à tracer, ce qui rend extrêmement difficile la récupération des fonds.

J'ai lu le courriel mais je n'ai pas ouvert la pièce jointe, mon ordinateur est-il infecté ?

Le simple fait d'ouvrir un courriel ne présente aucun danger. Les infections du système se produisent lorsque vous cliquez sur les liens contenus dans le courriel ou que vous ouvrez les fichiers joints.

Combo Cleaner supprimera-t-il les maliciels présents dans les pièces jointes des courriels ?

Combo Cleaner est capable de trouver et d'éliminer la majorité des maliciels connus. Étant donné que les maliciels avancés se cachent souvent profondément dans le système, il est impératif d'en effectuer une analyse complète.

▼ Montrer la discussion