Comment supprimer le RAT d'Hameçonnage REM

![]() Écrit par Tomas Meskauskas le (mis à jour)

Écrit par Tomas Meskauskas le (mis à jour)

Qu'est-ce que le RAT d'hameçonnage REM ?

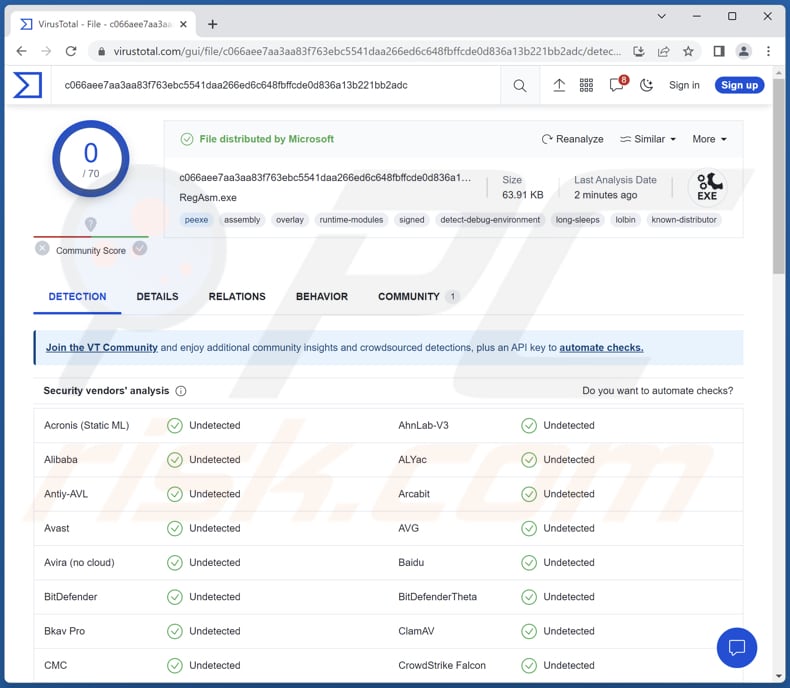

Le RAT d'hameçonnage REM est le nom d'un cheval de Troie d'accès à distance. Lors de la rédaction de cet article, VirusTotal n'a enregistré aucune détection pour ce maliciel. Les cybercriminels utilisent les RAT pour divers objectifs, et l'infection d'un ordinateur par un RAT peut causer de graves dommages. Par conséquent, le RAT d'hameçonnage REM doit être supprimé des ordinateurs affectés (infectés) dès que possible afin d'éviter tout dommage potentiel.

En savoir plus sur le RAT d'hameçonnage REM

Fondamentalement, le RAT d'hameçonnage REM marque une nouvelle approche des cyberattaques. Il commence par un PDF d'apparence inoffensive, mais déclenche ensuite une série d'actions qui aboutissent finalement à l'installation d'une charge utile RAT. Ce processus complexe fait intervenir des scripts batch et des commandes PowerShell, ce qui témoigne d'une stratégie d'attaque soigneusement planifiée et coordonnée.

Une caractéristique importante du RAT d'hameçonnage REM est son habile obscurcissement. Le maliciel contourne habilement les défenses, ce qui le rend difficile à détecter et à analyser. Il peut notamment contourner l'interface d'analyse antimaliciels (AMSI), ce qui démontre sa détermination à échapper aux mesures de sécurité les plus avancées.

Les RAT tels que le RAT d'hameçonnage REM sont des outils maliciels utilisés par des acteurs de la menace pour obtenir un accès non autorisé à des systèmes ciblés, ce qui leur permet de contrôler et de manipuler les machines infectées à distance. Une fois installés, ils accordent aux cybercriminels diverses capacités, telles que la réalisation de captures d'écran, l'enregistrement des frappes clavier, l'accès aux fichiers, le contrôle des webcams, et même le téléchargement et l'exécution de maliciels (par exemple, des rançongiciels).

Les cybercriminels tirent plusieurs avantages des RAT tels que le RAT d'hameçonnage REM. Tout d'abord, ils peuvent utiliser les RAT pour voler des informations sensibles telles que des identifiants de connexion, des données financières et des fichiers personnels, qui peuvent ensuite être vendus sur le marché noir ou utilisés pour le vol d'identité et à d'autres fins malveillantes.

En outre, les RAT permettent aux pirates d'exercer une surveillance, de contrôler l'activité des utilisateurs et de recueillir des renseignements en vue d'autres cyberattaques. Ils servent également de porte dérobée dans les systèmes, permettant aux cybercriminels d'utiliser les machines infectées dans le cadre de réseaux de zombies pour des activités telles que les attaques par déni de service distribué (DDoS).

En substance, les RAT comme le RAT d'hameçonnage REM fournissent aux acteurs malveillants des outils puissants pour violer la vie privée, exploiter les vulnérabilités et mener un large éventail de cybercrimes plus ou moins sophistiqués.

| Nom | Cheval de Troie d'Accès à Distance d'Hameçonnage REM |

| Type de Menace | Cheval de Troie d'Accès à Distance |

| Noms de Détection | N/A (VirusTotal) |

| Symptômes | Les chevaux de Troie d'accès à distance (RAT) sont conçus pour s'infiltrer furtivement dans l'ordinateur de la victime et rester silencieux, de sorte qu'aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Méthodes de Distribution | Pièces jointes de courriers électroniques infectés (par exemple, PDF), publicités en ligne malveillantes, ingénierie sociale, "cracks" de logiciels. |

| Dommages | Mots de passe et informations bancaires volés, usurpation d'identité, ajout de l'ordinateur de la victime à un réseau botnet, infections supplémentaires. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Les RAT en général

Les chevaux de Troie d'accès à distance sont des programmes malveillants que les cybercriminels utilisent pour prendre le contrôle à distance de systèmes compromis. Ces outils permettent aux pirates de mener des activités telles que le vol de données, la surveillance et l'exécution d'autres maliciels. Les RAT permettent aux attaquants d'exploiter secrètement les vulnérabilités, de compromettre la vie privée et de commettre divers actes cybercriminels.

Plus d'exemples de RAT : JanelaRAT, XWorm, et Pathfinder.

Comment le RAT d'hameçonnage REM s'est-il infiltré dans mon ordinateur ?

Les cybercriminels diffusent le RAT d'hameçonnage REM par le biais de méthodes trompeuses qui exploitent le comportement humain et les vulnérabilités du système. Les méthodes de diffusion les plus courantes consistent à déguiser le maliciel en pièces jointes d'apparence innocente, à inciter les utilisateurs à cliquer sur des liens malveillants ou à l'intégrer dans des fichiers apparemment inoffensifs tels que des PDF ou des documents.

Dès qu'un utilisateur interagit avec ces éléments, le maliciel est activé, déclenchant une série d'étapes qui conduisent au déploiement de la charge utile du RAT. Ces tactiques s'appuient sur l'ingénierie sociale et des astuces techniques pour infiltrer les systèmes et lancer la stratégie d'attaque sophistiquée du RAT d'hameçonnage REM.

Comment éviter l'installation de maliciels ?

Téléchargez des programmes et des fichiers uniquement à partir de sources fiables. Évitez de télécharger des logiciels craqués ou piratés à partir de sites web non officiels, de réseaux P2P, de téléchargeurs tiers, etc. N'ouvrez pas les pièces jointes ou les liens contenus dans des courriels inattendus provenant de sources inconnues. Vérifiez l'identité de l'expéditeur avant d'interagir avec tout contenu.

Ne faites pas confiance aux publicités apparaissant sur des pages douteuses ou reçues comme des notifications de sites web de ce type. Mettez régulièrement à jour votre système d'exploitation, vos logiciels et votre solution de sécurité. Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons de lancer une analyse avec Combo Cleaner pour éliminer automatiquement les maliciels infiltrés.

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que le RAT d'hameçonnage REM ?

- ETAPE 1. Suppression manuelle du maliciel RAT d'hameçonnage REM.

- ETAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

La suppression manuelle des maliciels est une tâche compliquée - il est généralement préférable de permettre aux programmes antivirus ou anti-maliciel de le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner.

Si vous souhaitez supprimer les maliciels manuellement, la première étape consiste à identifier le nom du logiciel malveillant que vous essayez de supprimer. Voici un exemple de programme suspect exécuté sur l'ordinateur d'un utilisateur :

Si vous avez vérifié la liste des programmes exécutés sur votre ordinateur, par exemple à l'aide du gestionnaire de tâches, et identifié un programme qui semble suspect, vous devez continuer avec ces étapes :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les emplacements des applications à démarrage automatique, du registre et du système de fichiers :

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 8 : Démarrer Windows 8 en mode sans échec avec mise en réseau - Accédez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé.

Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur va maintenant redémarrer dans le "menu des options de démarrage avancées". Cliquez sur le bouton "Dépanner", puis cliquez sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage".

Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs de Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" de votre clavier enfoncé. Dans la fenêtre "choisir une option", cliquez sur "Dépanner", sélectionnez ensuite "Options avancées".

Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, vous devez cliquer sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Consultez la liste fournie par l'application Autoruns et localisez le fichier malveillant que vous souhaitez éliminer.

Vous devez écrire son chemin complet et son nom. Notez que certains maliciels masquent les noms de processus sous des noms de processus Windows légitimes. À ce stade, il est très important d'éviter de supprimer des fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

Après avoir supprimé le maliciel via l'application Autoruns (cela garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le nom de fichier du maliciel, assurez-vous de le supprimer.

Redémarrez votre ordinateur en mode normal. En suivant ces étapes, vous devriez supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées. Si vous ne possédez pas ces compétences, laissez la suppression des maliciels aux programmes antivirus et anti-maliciel.

Ces étapes peuvent ne pas fonctionner avec les infections de maliciels avancés. Comme toujours, il est préférable de prévenir l'infection que d'essayer de supprimer les maliciels plus tard. Pour protéger votre ordinateur, installez les dernières mises à jour du système d'exploitation et utilisez un logiciel antivirus. Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de l'analyser avec Combo Cleaner.

Foire Aux Questions (FAQ)

Mon ordinateur est infecté par le maliciel RAT d'hameçonnage REM, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

Avant de formater votre périphérique de stockage, essayez d'abord d'exécuter une analyse antivirus ou anti-maliciels fiable. Un logiciel de sécurité de haute qualité comme Combo Cleaner peut souvent détecter et supprimer les maliciels connus, y compris les RAT.

Quels sont les principaux problèmes causés par les maliciels ?

Les conséquences des maliciels peuvent varier, allant de l'usurpation d'identité et des pertes financières à la diminution des performances de l'ordinateur et à une vulnérabilité accrue aux infections ultérieures.

Quel est l'objectif du RAT d'hameçonnage REM ?

L'objectif principal du RAT d'hameçonnage REM est de fournir aux cybercriminels un accès à distance non autorisé et un contrôle sur les systèmes compromis. Ce maliciel permet aux attaquants de voler des informations sensibles, de surveiller l'activité des utilisateurs et de mener diverses activités malveillantes à l'insu de la victime.

Comment le RAT d'hameçonnage REM s'est-il infiltré dans mon ordinateur ?

Le RAT d'hameçonnage REM a pu s'infiltrer dans votre ordinateur par le biais de pièces jointes malveillantes, de liens d'hameçonnage, de sites web compromis, de vulnérabilités logicielles, de logiciels piratés, etc. Les acteurs de la menace ont pu vous inciter à télécharger et à exécuter le maliciel ou profiter de faiblesses en matière de sécurité.

Combo Cleaner me protège-t-il des maliciels ?

Combo Cleaner est capable d'identifier et de supprimer presque tous les maliciels reconnus. Il est toutefois important de noter que les maliciels sophistiqués se cachent souvent au plus profond du système. Par conséquent, une analyse complète du système est impérative pour une détection et une suppression efficaces.

▼ Montrer la discussion