Comment supprimer le maliciel de cryptomining Conhost.exe ?

![]() Écrit par Tomas Meskauskas le (mis à jour)

Écrit par Tomas Meskauskas le (mis à jour)

Qu'est-ce que Conhost.exe ?

Conhost.exe (Console Window Host) est le processus d'un programme (cryptomineur) conçu pour exploiter la crypto-monnaie Monero. Généralement, les cybercriminels incitent les gens à télécharger et à installer ce programme pour générer des revenus.

En résumé, le programme utilise des ressources informatiques pour extraire la crypto-monnaie lorsqu'un utilisateur se connecte au système d'exploitation Windows. Notez que la présence de ce maliciel diminue considérablement les performances de l'ordinateur.

En savoir plus sur les maliciels de cryptominage

Le processus d'extraction de crypto-monnaie implique la résolution de problèmes mathématiques complexes. Pour y parvenir, le cryptomineur installé utilise le CPU (Central Processing Unit). Les gens ignorent souvent qu'un processus de cryptominage s'exécute en arrière-plan sur leurs systèmes.

En règle générale, les programmes de ce type entraînent une utilisation élevée du processeur, ce qui entraîne une diminution des performances de l'ordinateur et une augmentation de la consommation d'électricité. Cela peut également entraîner une surchauffe du matériel. Une utilisation accrue de l'électricité/une consommation d'énergie plus élevée entraîne des factures d'électricité plus élevées.

De plus, les utilisateurs d'ordinateurs infiltrés par des cryptomineurs ne reçoivent rien en retour - seuls les cybercriminels qui les incitent à installer ces programmes bénéficient de la crypto-monnaie minée. Si un ordinateur est plus lent et qu'il y a une utilisation importante du processeur, cela est probablement dû à un cryptomineur d'installé.

Notez que conhost.exe (et son processus associé ["Console Windows Host"]) est un processus Windows légitime, cependant, les cybercriminels déguisent un cryptomineur derrière ce nom dans le but de donner l'impression de légitimité et de rendre la détection/suppression difficile .

Heureusement, la plupart des suites antivirus/anti-logiciels espions sont capables de détecter et d'éliminer ce maliciel. Par conséquent, si vous voyez un processus Console Windows Host, qui utilise de nombreuses ressources informatiques, analysez immédiatement le système avec une suite antivirus/anti-logiciel espion de bonne réputation et éliminez toutes les menaces détectées.

| Nom | Virus Conhost.exe (hôte de la fenêtre console). |

| Type de menace | Cheval de Troie, Cryptomineur. |

| Détections (conhost.exe) | Avast (Win32 : DangerousSig [Trj]), BitDefender (Trojan.GenericKD.31848709), ESET-NOD32 (Une variante de Win32/Kryptik.GLWT), Kaspersky (Trojan.Win32.RunDll.ddu), Liste complète (VirusTotal). |

| Nom(s) de processus malveillant(s) | Hôte de la fenêtre console. |

| Symptômes | Diminution significative des performances de l'ordinateur, pannes du système, processus avec une utilisation élevée du processeur dans le Gestionnaire des tâches de Windows. |

| Modes de diffusion | Pièces jointes infectées, publicités en ligne malveillantes, ingénierie sociale, cracks de logiciels. |

| Dégâts | Incapacité à utiliser correctement l'ordinateur, dommages matériels potentiels, augmentation de la consommation d'électricité. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Les maliciels de cryptominage en général

Il existe de nombreux autres programmes conçus pour exploiter la crypto-monnaie, notamment XMR Miner, BitCoinMiner et AV64N.exe. Ils pourraient être utilisés par n'importe qui, cependant, les gens les téléchargent et les installent également par inadvertance lorsque les cybercriminels les trompent.

On ne sait pas exactement comment ils font proliférer ce mineur particulier, cependant, il existe un certain nombre de méthodes couramment utilisées pour faire proliférer furtivement ce logiciel.

Comment Conhost.exe s'est-il infiltré dans mon ordinateur ?

Généralement, les cybercriminels distribuent des infections informatiques par le biais de chevaux de Troie, de campagnes de spam, de fausses mises à jour de logiciels, d'outils/sources de téléchargement de logiciels non fiables et d'outils de "craquage" de logiciels. Une fois installés, les chevaux de Troie téléchargent et installent des infections informatiques. Ce sont des programmes malveillants qui provoquent des infections en chaîne.

Pour faire proliférer les virus par le biais de campagnes de spam, les cybercriminels envoient des courriels contenant des pièces jointes malveillantes. Généralement, les fichiers joints sont des documents MS Office, des fichiers JavaScript ou d'archive, des documents PDF, des exécutables (fichiers .exe), etc. Une fois ouverts, ils téléchargent et installent des infections informatiques.

Les mises à jour de logiciels factices/non officielles téléchargent et installent des programmes malveillants plutôt que des mises à jour ou des correctifs, ou elles exploitent les bogues et les défauts de logiciels obsolètes. Des sites Web d'hébergement de fichiers non officiels, gratuits et gratuits, des téléchargeurs tiers, des réseaux Peer-to-Peer et d'autres canaux de téléchargement de logiciels similaires peuvent être utilisés pour présenter des programmes malveillants comme légitimes.

Les cybercriminels présentent également les virus comme des fichiers inoffensifs. Lorsque les gens les téléchargent et les ouvrent, ils installent des virus. Les outils de piratage de logiciels sont des programmes censés contourner l'activation de logiciels payants, cependant, ces outils provoquent souvent des infections informatiques (ils téléchargent et installent des virus plutôt que d'activer des programmes).

Comment éviter l'installation de maliciels ?

N'ouvrez pas les pièces jointes (ou les liens Web) qui sont présentées dans des courriels non pertinents, en particulier si elles proviennent d'adresses inconnues et suspectes. Les programmes/logiciels installés doivent être mis à jour à l'aide d'outils ou de fonctions implémentés fournis par des développeurs de logiciels officiels. Téléchargez des logiciels en utilisant des sites Web officiels et dignes de confiance ou d'autres sources officielles.

Évitez les téléchargeurs de logiciels tiers et les autres sources (mentionnées ci-dessus). Gardez à l'esprit que les outils de piratage de logiciels sont illégaux et sont souvent utilisés pour propager les infections informatiques. Une autre façon d'éviter les infections informatiques consiste à installer un logiciel anti-logiciels espions/antivirus fiable et réputé et à le maintenir activé.

Si vous pensez que votre ordinateur est déjà infecté, nous vous recommandons d'exécuter une analyse avec Combo Cleaner pour éliminer automatiquement les maliciels infiltrés.

Exécutable malveillant (ConHost.exe) identifié comme une menace par diverses suites antivirus/anti-logiciels espions :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce que Conhost.exe ?

- ÉTAPE 1. Suppression manuelle du maliciel Conhost.exe.

- ÉTAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

La suppression manuelle des maliciels est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-maliciel le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner.

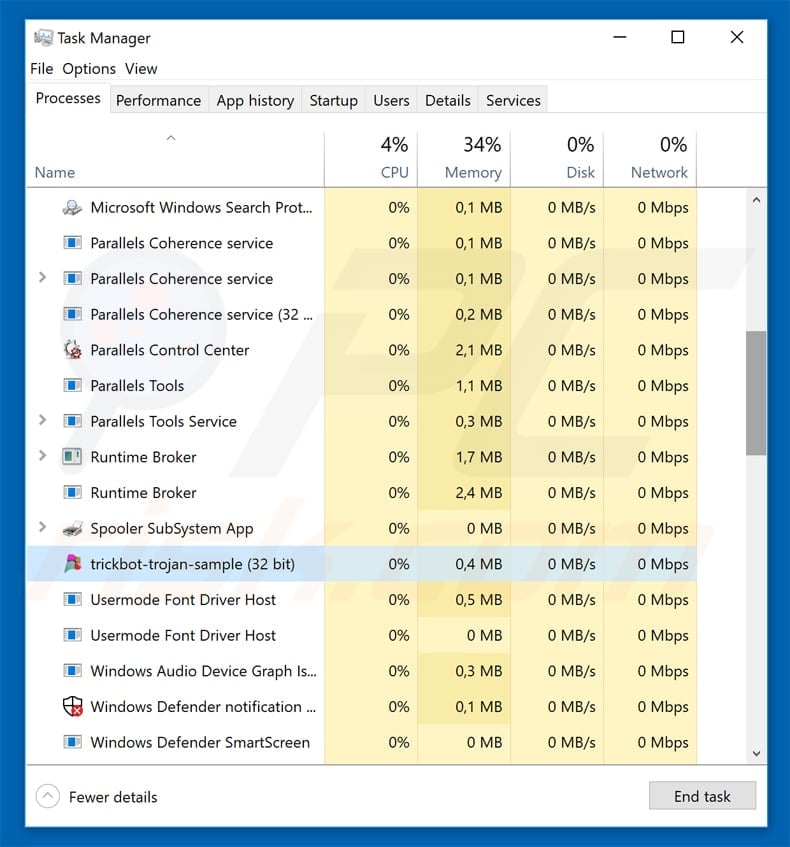

Si vous souhaitez supprimer un maliciel manuellement, la première étape consiste à identifier le nom du maliciel que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur:

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

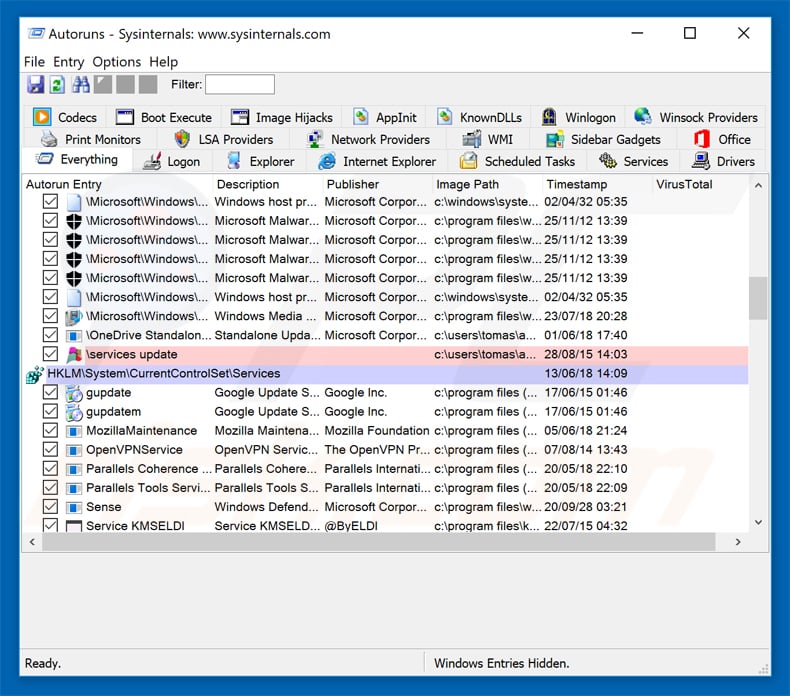

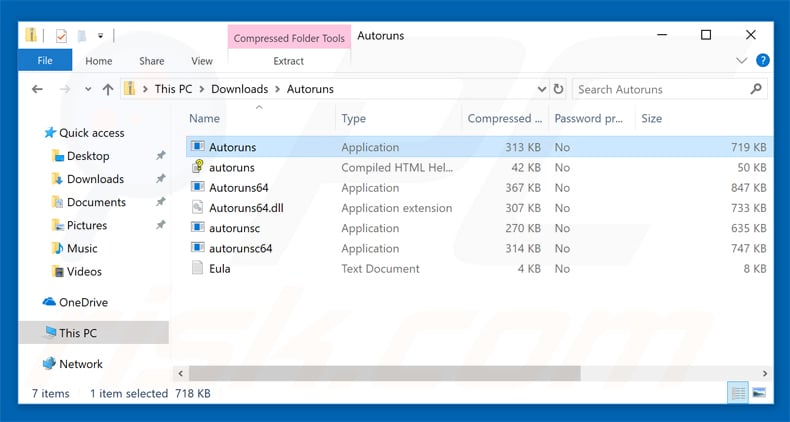

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

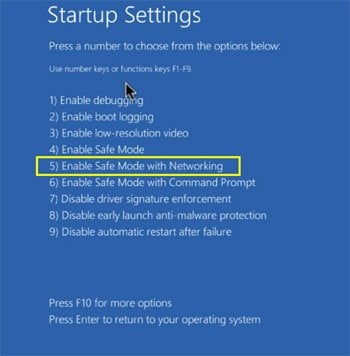

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

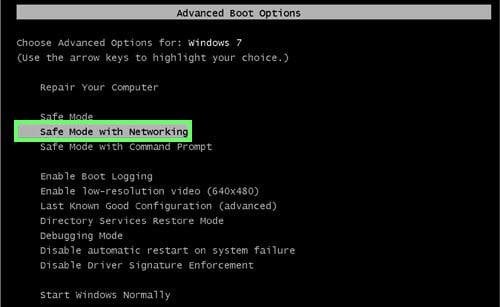

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

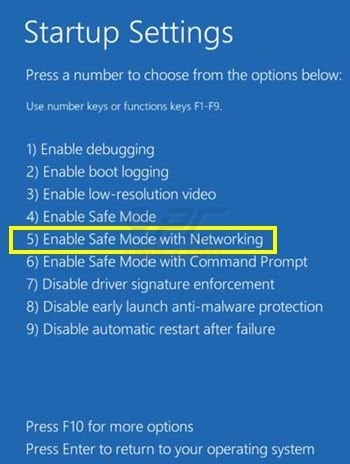

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

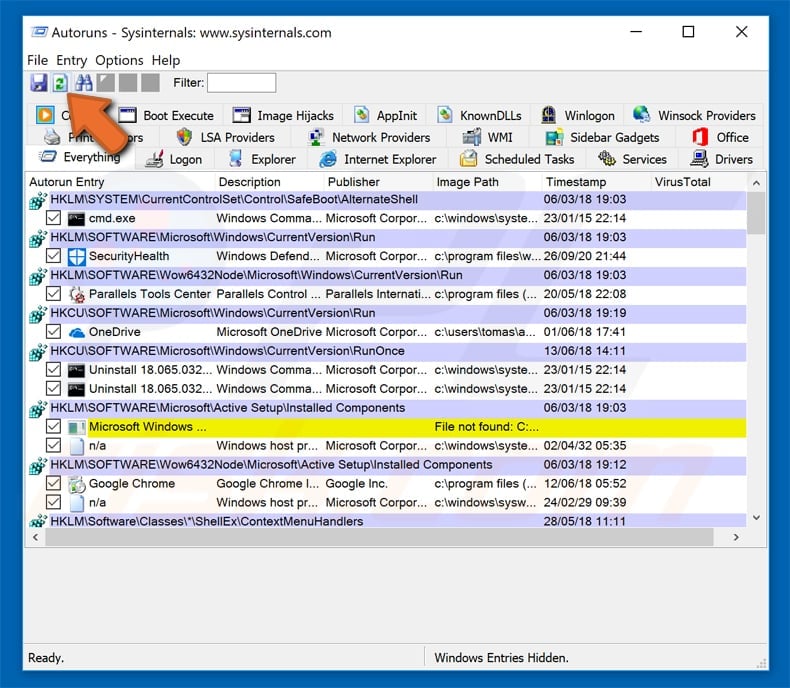

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

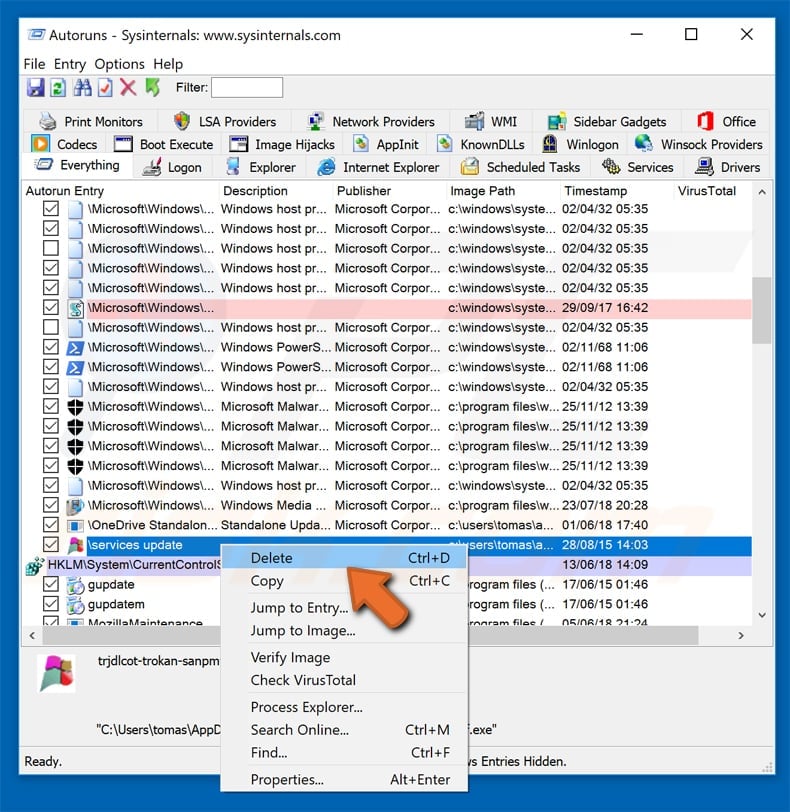

Vous devriez écrire le chemin complet et le nom. Notez que certains maliciels cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

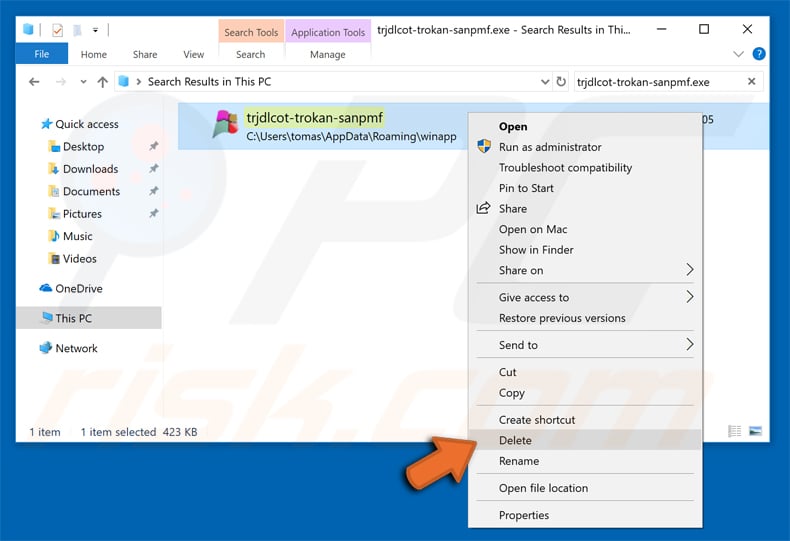

Après avoir supprimé le maliciel via l'application Autoruns (ceci garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur.

Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du maliciel, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des maliciels aux programmes antivirus et antimaliciel. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des maliciels qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner.

Foire Aux Questions (FAQ)

Mon ordinateur est infecté par le maliciel Conhost.exe/Console Window Host, dois-je formater mon périphérique de stockage pour m'en débarrasser ?

Non, il n'est pas nécessaire de formater le périphérique de stockage infecté pour supprimer le maliciel Conhost.exe/Console Window Host.

Quels sont les principaux problèmes que les maliciels peuvent causer ?

Les problèmes les plus courants liés à l'infection d'un ordinateur par des maliciels sont la perte de données et (ou) d'argent, le vol d'identité et le piratage de comptes personnels. Cela dépend du type de maliciel injecté.

Quel est le but du maliciel Conhost.exe ?

Il s'agit d'un maliciel de cryptominage. Il utilise du matériel informatique pour extraire la crypto-monnaie. Plus d'informations sur les mineurs de crypto-monnaie sont fournies dans notre article ci-dessus.

Comment un maliciel s'est-il infiltré dans mon ordinateur ?

Dans la plupart des cas, les maliciels infectent les ordinateurs via des téléchargements malveillants, des pages de téléchargement de logiciels piratés (et d'autres sources non fiables pour le téléchargement de logiciels/fichiers) et des courriels contenant des liens ou des pièces jointes malveillants.

Combo Cleaner me protégera-t-il des maliciels ?

Oui, Combo Cleaner peut détecter et éliminer presque tous les maliciels connus. Lorsqu'un ordinateur est infecté par un maliciel haut de gamme, il est nécessaire d'exécuter une analyse complète du système. Sinon, le logiciel antivirus ne pourra pas détecter les maliciels qui se cachent profondément dans le système d'exploitation.

▼ Montrer la discussion