RAT Orcus (Cheval de Troie d'Accès à Distance)

![]() Écrit par Tomas Meskauskas le

Écrit par Tomas Meskauskas le

Guide de suppression du virus Orcus

Qu'est-ce qu'Orcus ?

Orcus est un cheval de Troie d'accès à distance (RAT). Les programmes de ce type sont utilisés pour accéder ou contrôler à distance des ordinateurs. En règle générale, ces outils peuvent être utilisés légitimement par n'importe qui, cependant, dans de nombreux cas, les cybercriminels les utilisent à des fins malveillantes. Ils incitent souvent les gens à installer ces programmes et les utilisent ensuite pour voler diverses informations afin de générer des revenus.

Le programme Orcus peut être téléchargé à partir de son site Web et est présenté comme ayant des fonctionnalités similaires à TeamViewer et d'autres logiciels. En fait, Orcus inclut certaines fonctionnalités illégales telles que la possibilité de désactiver le voyant d'activité de la webcam, de récupérer des mots de passe à partir d'applications bien connues et de récupérer les cookies du navigateur. Il est également capable d'utiliser le microphone pour enregistrer le son (n'importe quelle entrée), effectuer un enregistrement des touches (enregistrement des frappes au clavier), etc. Ces fonctionnalités ne sont pas incluses dans la version de base d'Orcus, cependant, elles peuvent être achetées pour 40 $. Notez que ce RAT est promu sur un forum de piratage sur lequel les gens peuvent acheter et vendre des programmes malveillants, des hacks et d'autres matériels de ce type. La recherche montre que certains cybercriminels utilisent des campagnes de spam (courriels) pour inciter les gens à installer cet outil particulier. Ils envoient des courriels qui sont présentés sous forme de messages provenant de "Lathe and CNC Machines" sous forme de factures. Ces courriels comprennent des pièces jointes qui, une fois ouvertes, téléchargent et installent Orcus. Les campagnes de spam sont l'un des moyens les plus courants de faire proliférer les infections informatiques ou des outils légitimes tels que les RAT, qui peuvent ensuite être utilisés de manière malveillante. S'il est installé, cet outil peut être utilisé pour voler des mots de passe, des connexions de comptes et d'autres détails sensibles et confidentiels. Certains plugins sont capables de télécharger des fichiers, y compris des infections informatiques telles que des rançongiciels. Par conséquent, être amené à installer cet outil peut entraîner des pertes financières, des problèmes de confidentialité, des infections informatiques et d'autres problèmes graves. S'il est installé, cet outil peut être déguisé en une autre application exécutée en arrière-plan du système. Dans notre exemple (voir capture d'écran ci-dessus), il s'exécute comme un processus "PK Holdings.exe" dans le Gestionnaire des tâches.

| Nom | Cheval de Troie d'Accès à Distance Orcus |

| Type de menace | Cheval de Troie, virus de vol de mot de passe, maliciel bancaire, logiciel espion, cheval de Troie d'accès à distance. |

| Noms de détection (s01v1.exe) | Avast (Win32:RATX-gen [Trj]), BitDefender (Gen:Heur.MSIL.Bladabindi.1), ESET-NOD32 (une variante de MSIL/TrojanDropper.Agent.EEB), Kaspersky (HEUR:Trojan.MSIL.Generic), Liste complète (VirusTotal) |

| Nom(s) des processus malveillants | PK Holdings.exe |

| Symptômes | Les chevaux de Troie sont conçus pour infiltrer furtivement l'ordinateur de la victime et rester silencieux. Ainsi, aucun symptôme particulier n'est clairement visible sur une machine infectée. |

| Méthodes de distribution | Pièces jointes infectées, publicités en ligne malveillantes, ingénierie sociale, logiciel de crack. |

| Dommages | Informations bancaires volées, mots de passe, vol d'identité, ordinateur de la victime ajouté à un botnet, manipulation du système, infections informatiques potentielles. |

| Suppression des maliciels (Windows) |

Pour éliminer d'éventuelles infections par des maliciels, analysez votre ordinateur avec un logiciel antivirus légitime. Nos chercheurs en sécurité recommandent d'utiliser Combo Cleaner. |

Il existe de nombreux chevaux de Troie d'accès à distance (RAT) sur Internet. Certains exemples sont Agent Tesla, Imminent Monitor, H-Worm, et CrimsonRAT. Ces outils sont légitimes, cependant, ils peuvent être utilisés par des cybercriminels avec une intention malveillante. Si un RAT est présent sur votre système et que vous ne l'avez pas installé intentionnellement, supprimez-le immédiatement.

Comment Orcus a-t-il infiltré mon ordinateur ?

Les infections informatiques peuvent être causées par des campagnes de spam. Les courriers électroniques sont envoyés avec des fichiers attachés (ou ils contiennent des liens web qui mènent à des fichiers infectés). En général, ces fichiers sont des documents Microsoft Office, des fichiers JavaScript, des documents PDF, des exécutables (fichiers .exe), des archives telles que RAR, ZIP, etc. S'ils sont ouverts, ils téléchargent et installent des programmes malveillants. Les autres moyens de prolifération des virus sont les chevaux de Troie, les mises à jour de logiciels non officielles/faux, les canaux de téléchargement de logiciels peu fiables et les outils de "craquage" de logiciels. Les chevaux de Troie sont des programmes malveillants qui téléchargent et installent généralement d'autres programmes de ce type. S'ils sont installés, ils provoquent des infections en chaîne et propagent des virus. Les faux logiciels de mise à jour sont des outils qui provoquent des infections informatiques plutôt que de mettre à jour les programmes installés. Dans certains cas, ils provoquent des infections en exploitant les bogues/les failles de logiciels obsolètes. Les sites de téléchargement de logiciels gratuits et d'hébergement de fichiers gratuits, les réseaux Peer-to-Peer tels que les clients torrent, eMule (et autres programmes de ce type), les pages non officielles et autres canaux de téléchargement de logiciels douteux peuvent être utilisés pour faire proliférer les programmes malveillants. Les cybercriminels présentent les fichiers infectés comme normaux, légitimes et inoffensifs, mais une fois téléchargés et ouverts/exécutés, ils installent des maliciels. Les gens utilisent des outils de "craquage" de logiciels pour contourner l'activation payante des logiciels ou des systèmes d'exploitation installés, mais ces outils peuvent faire proliférer des infections informatiques. Plutôt que d'activer des programmes, ils téléchargent et installent des programmes malveillants.

Comment éviter l'installation de logiciels malveillants ?

Les courriels non pertinents doivent être ignorés, surtout s'ils proviennent d'adresses inconnues et suspectes, ou contiennent des liens Web ou des fichiers joints. Les logiciels doivent être téléchargés à l'aide de sites Web officiels et de liens directs (pas les autres outils mentionnés ci-dessus). Les mises à jour logicielles doivent être effectuées à l'aide d'outils officiels ou de fonctions implémentées fournies par les développeurs de logiciels officiels. Les logiciels payants ne doivent pas être activés à l'aide d'outils tiers, car il s'agit d'un cybercrime. De plus, les cybercriminels les utilisent souvent pour multiplier les infections informatiques. Il est également important de disposer d'une suite anti-logiciel espion ou antivirus réputée et de la maintenir activée à tout moment. Sans ces programmes, les ordinateurs deviennent vulnérables aux infections informatiques. Si vous pensez que votre ordinateur est déjà infecté, nous recommandons d'effectuer un balayage avec Combo Cleaner pour éliminer automatiquement les maliciels infiltrés.

Campagne de spam (courriel) utilisée pour distribuer Orcus RAT :

Texte présenté dans ce courriel :

Dear Sir Madam, Good day!

We are trading company in Taiwan with business line of Lathe and CNC Machines, ELECTRICAL, BOLT & NUTS in this regard, Please kindly refer to the following items and offer your best quotation as soon as possible, thank you.

1. C.I.F Kaohsiung Port Taiwan2. By air .1 By sea separately

3. Do you need photo of name plate for this Machines Attached?

Kindly revert with price asap. Attached is Our Operating Certificate / License and Order for Specification and references

If you have any question, don't hesitate to contact me.

Best RegardsAmy Wu

Sales Manager

PROTOM MACHINERY TOOLS LTD.

55 Chin Shan South Road Sec. 2

Taipei, Taiwan 10603 TAIWAN, R. 0. C.

Please to consider the environment before printing this e-mail

Panneau d'administration du RAT Orcus :

Suppression automatique et instantanée des maliciels :

La suppression manuelle des menaces peut être un processus long et compliqué qui nécessite des compétences informatiques avancées. Combo Cleaner est un outil professionnel de suppression automatique des maliciels qui est recommandé pour se débarrasser de ces derniers. Téléchargez-le en cliquant sur le bouton ci-dessous :

▼ TÉLÉCHARGEZ Combo Cleaner

Le scanneur gratuit vérifie si votre ordinateur est infecté. Pour utiliser le produit complet, vous devez acheter une licence pour Combo Cleaner. 7 jours d’essai limité gratuit disponible. Combo Cleaner est détenu et exploité par Rcs Lt, la société mère de PCRisk. Lire la suite. En téléchargeant n'importe quel logiciel listé sur ce site web vous acceptez notre Politique de Confidentialité et nos Conditions d’Utilisation.

Menu rapide :

- Qu'est-ce qu'Orcus ?

- ETAPE 1. Suppression manuelle du maliciel Orcus.

- ETAPE 2. Vérifiez si votre ordinateur est propre.

Comment supprimer manuellement les maliciels ?

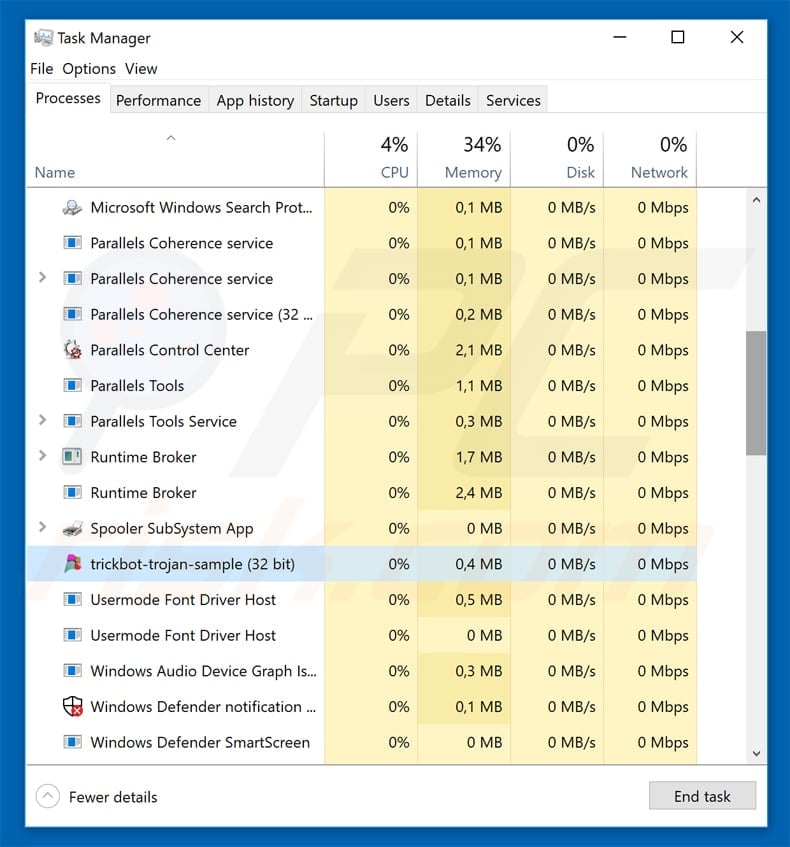

La suppression manuelle des maliciels est une tâche compliquée, il est généralement préférable de laisser les programmes antivirus ou anti-maliciel le faire automatiquement. Pour supprimer ce maliciel, nous vous recommandons d'utiliser Combo Cleaner. Si vous souhaitez supprimer un maliciel manuellement, la première étape consiste à identifier le nom du maliciel que vous essayez de supprimer. Voici un exemple d'un programme suspect exécuté sur l'ordinateur de l'utilisateur:

Si vous avez vérifié la liste des programmes en cours d'exécution sur votre ordinateur, par exemple en utilisant le gestionnaire de tâches et que vous avez identifié un programme qui semble suspect, vous devriez poursuivre ces étapes :

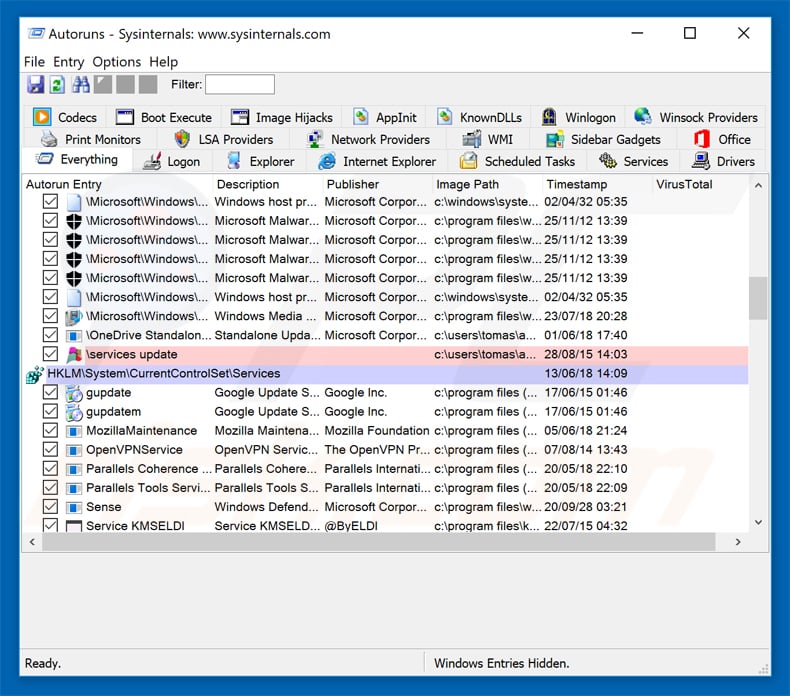

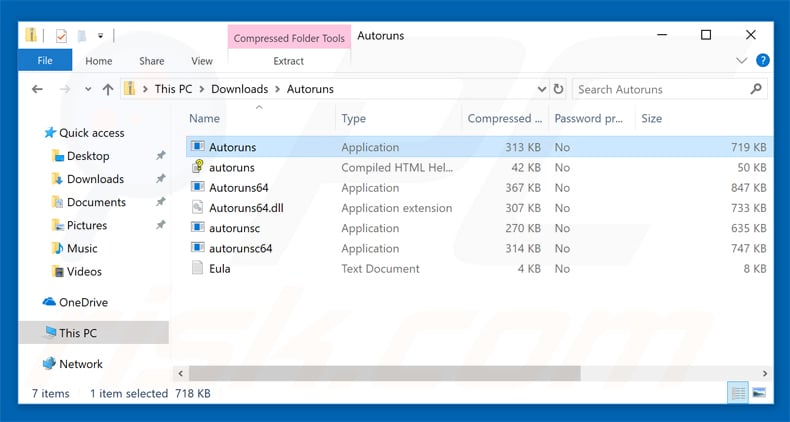

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

Téléchargez un programme appelé Autoruns. Ce programme affiche les applications de démarrage automatique, l'emplacement du Registre et du système de fichiers :

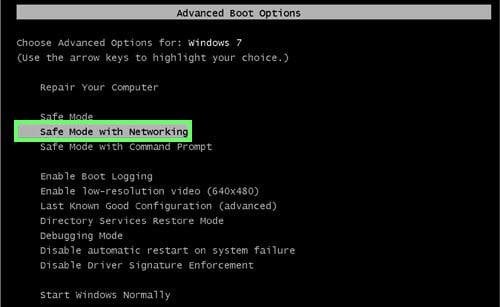

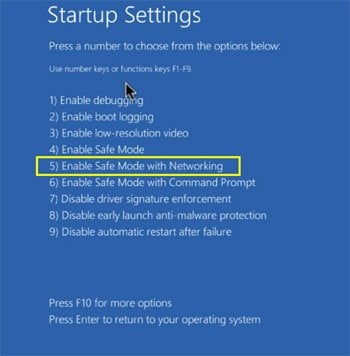

Redémarrez votre ordinateur en mode sans échec :

Redémarrez votre ordinateur en mode sans échec :

Utilisateurs de Windows XP et Windows 7 : Démarrez votre ordinateur en mode sans échec. Cliquez sur Démarrer, cliquez sur Arrêter, cliquez sur Redémarrer, cliquez sur OK. Pendant le processus de démarrage de votre ordinateur, appuyez plusieurs fois sur la touche F8 de votre clavier jusqu'à ce que le menu Options avancées de Windows s'affiche, puis sélectionnez Mode sans échec avec mise en réseau dans la liste.

Vidéo montrant comment démarrer Windows 7 en "Mode sans échec avec mise en réseau" :

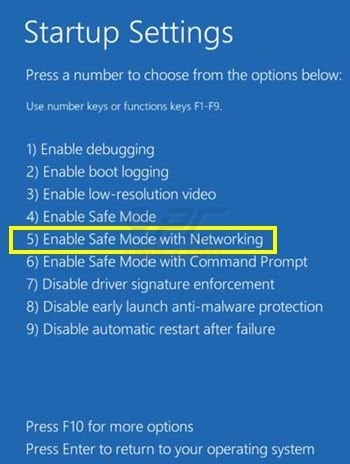

Utilisateurs de Windows 8 : Démarrez Windows 8 est en mode sans échec avec mise en réseau - Allez à l'écran de démarrage de Windows 8, tapez Avancé, dans les résultats de la recherche, sélectionnez Paramètres. Cliquez sur Options de démarrage avancées, dans la fenêtre "Paramètres généraux du PC" ouverte, sélectionnez Démarrage avancé. Cliquez sur le bouton "Redémarrer maintenant". Votre ordinateur redémarre dans le menu "Options de démarrage avancées". Cliquez sur le bouton "Dépannage", puis sur le bouton "Options avancées". Dans l'écran des options avancées, cliquez sur "Paramètres de démarrage". Cliquez sur le bouton "Redémarrer". Votre PC redémarrera dans l'écran Paramètres de démarrage. Appuyez sur F5 pour démarrer en mode sans échec avec mise en réseau.

Vidéo montrant comment démarrer Windows 8 en "Mode sans échec avec mise en réseau" :

Utilisateurs Windows 10 : Cliquez sur le logo Windows et sélectionnez l'icône Alimentation. Dans le menu ouvert, cliquez sur "Redémarrer" tout en maintenant le bouton "Shift" enfoncé sur votre clavier. Dans la fenêtre "Choisir une option", cliquez sur "Dépannage", puis sélectionnez "Options avancées". Dans le menu des options avancées, sélectionnez "Paramètres de démarrage" et cliquez sur le bouton "Redémarrer". Dans la fenêtre suivante, cliquez sur le bouton "F5" de votre clavier. Cela redémarrera votre système d'exploitation en mode sans échec avec la mise en réseau.

Vidéo montrant comment démarrer Windows 10 en "Mode sans échec avec mise en réseau" :

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

Extrayez l'archive téléchargée et exécutez le fichier Autoruns.exe.

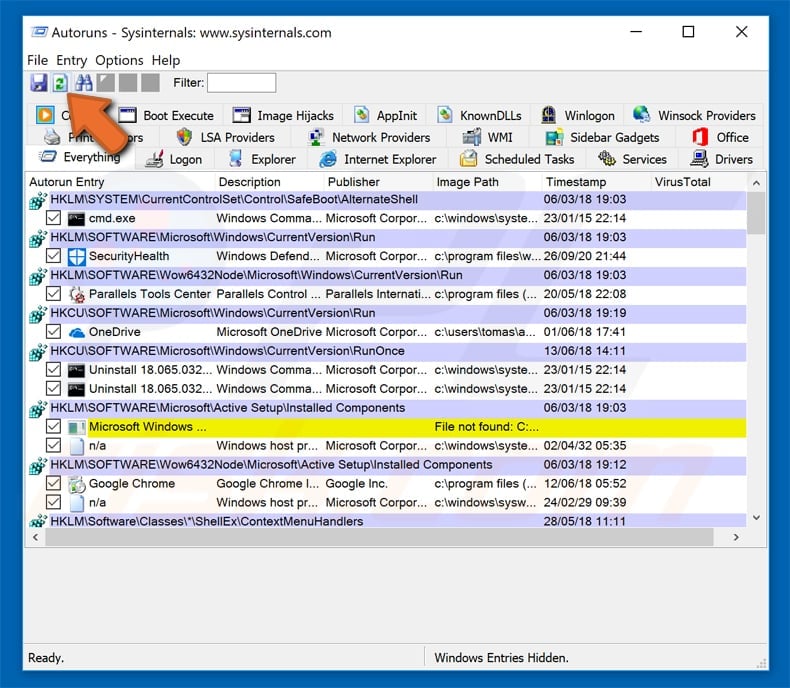

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Dans l'application Autoruns, cliquez sur "Options" en haut de l'écran et décochez les options "Masquer les emplacements vides" et "Masquer les entrées Windows". Après cette procédure, cliquez sur l'icône "Actualiser".

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

Vérifiez la liste fournie par l'application Autoruns et localisez le fichier maliciel que vous souhaitez éliminer.

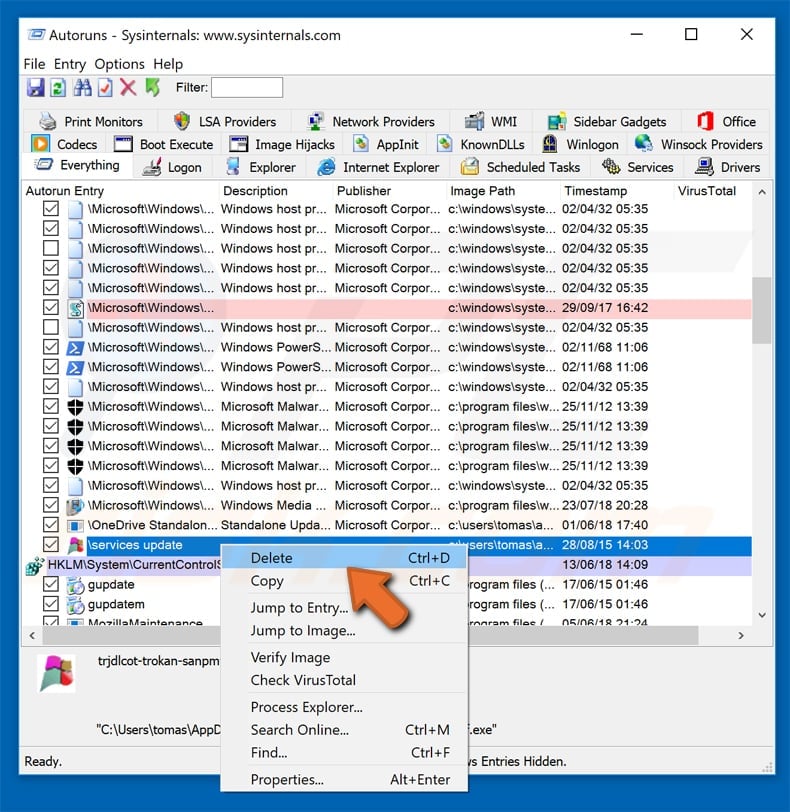

Vous devriez écrire le chemin complet et le nom. Notez que certains maliciels cachent leurs noms de processus sous des noms de processus Windows légitimes. A ce stade, il est très important d'éviter de supprimer les fichiers système. Après avoir localisé le programme suspect que vous souhaitez supprimer, cliquez avec le bouton droit de la souris sur son nom et choisissez "Supprimer".

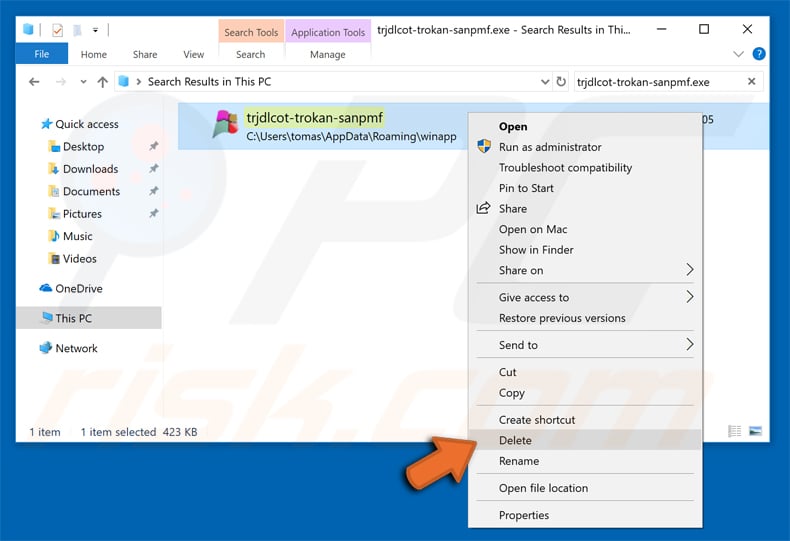

Après avoir supprimé le maliciel via l'application Autoruns (ceci garantit que le maliciel ne s'exécutera pas automatiquement au prochain démarrage du système), vous devez rechercher le nom du maliciel sur votre ordinateur. Assurez-vous d'activer les fichiers et dossiers cachés avant de continuer. Si vous trouvez le fichier du maliciel, veillez à le supprimer.

Redémarrez votre ordinateur en mode normal. Suivre ces étapes devrait vous aider à supprimer tout maliciel de votre ordinateur. Notez que la suppression manuelle des menaces nécessite des compétences informatiques avancées, il est recommandé de laisser la suppression des maliciels aux programmes antivirus et antimaliciel. Ces étapes peuvent ne pas fonctionner avec les infections malveillantes avancées. Comme toujours, il est préférable d'éviter d'être infecté par des maliciels qui tentent de les supprimer par la suite. Pour assurer la sécurité de votre ordinateur, assurez-vous d'installer les dernières mises à jour du système d'exploitation et d'utiliser un logiciel antivirus.

Pour être sûr que votre ordinateur est exempt d'infections malveillantes, nous vous recommandons de le scanner avec Combo Cleaner.

▼ Montrer la discussion